[Fortigate-#9]- VLAN-Switch(Hardware-Switch)

안녕하세요.

오늘은 Fortigate 방화벽에서 VLAN Switch에 대해서 알아보겠습니다.

Fortigate Firewall은 시큐리티 장비이지만, 간단한 L2 스위치 기능을 지원 합니다.

아래처럼 Port1,2,3,4,5를 VLAN-SWITCH로 등록 하고, 아래 처럼 VLAN를 생성해서 IP를 설정 할수 있습니다.

그리고 Port 1,2,3,4,5 아무 포트나 연결해도 VLAN L3 Interface랑 통신 할수 있습니다.

동작 방식을 Cisco로 비교하면 Port를 Trunk로 설정하고 VLAN 생성하고 SVI를 만들어서 VLAN L3 Interface로 사용 할수 있습니다.

그럼 설정해보겠습니다.

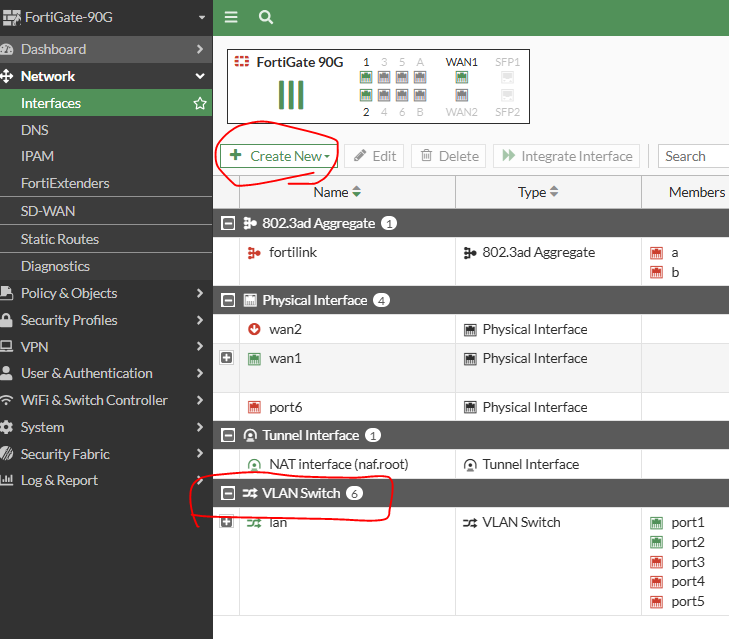

방화벽 설정 - 테스트 장비는 Fortigate-90G입니다.

1. 장비로 로그인 합니다.

2. 디폴트로 VLAN Switch라는 인터페이스가 있습니다.

그리고 인터페이스 이륾은 lan으로 정의 되어져 있습니다.

Create New버튼을 클릭 합니다.

3. VLAN 70 SVI를 설정해 보겠습니다.

Name: VL70

Alias: VL70

Interface: lan

VLAN ID: 70

Role: LAN

IP: 172.16.70.254/24

그리고 https, http, ping를 enable하고 Save버튼을 클릭 합니다.

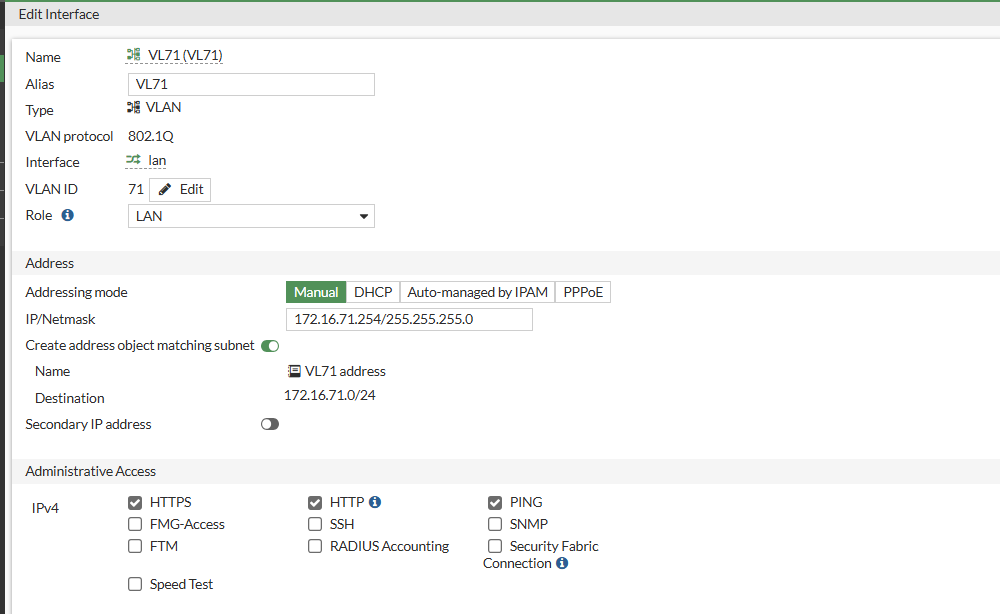

4. VLAN 71 SVI를 설정해 보겠습니다.

Name: VL71

Alias: VL71

Interface: lan

VLAN ID: 71

Role: LAN

IP: 172.16.71.254/24

그리고 https, http, ping를 enable하고 Save버튼을 클릭 합니다.

5. VLAN 72 SVI를 설정해 보겠습니다.

Name: VL72

Alias: VL72

Interface: lan

VLAN ID: 72

Role: LAN

IP: 172.16.72.254/24

그리고 https, http, ping를 enable하고 Save버튼을 클릭 합니다.

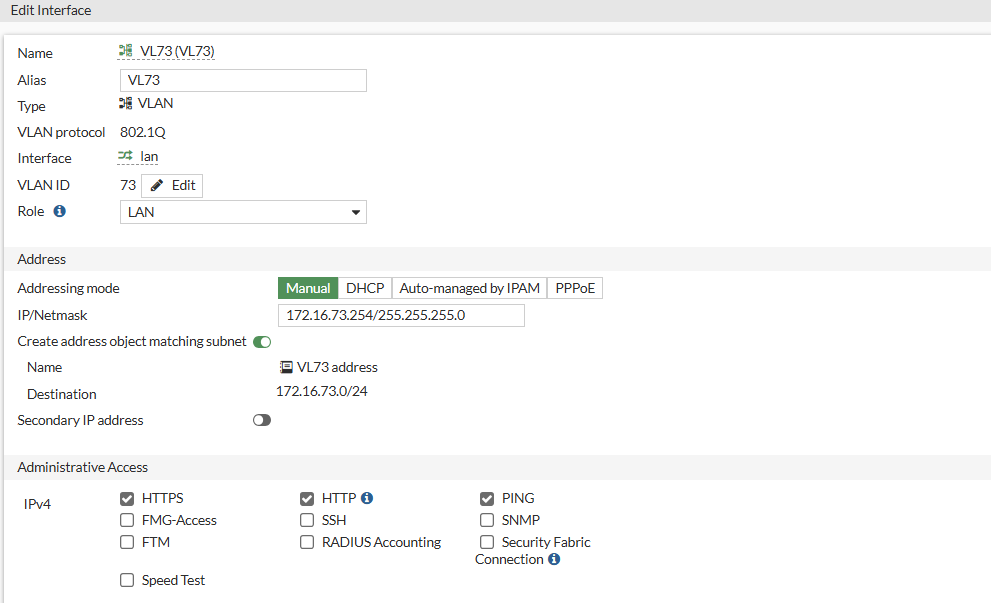

6. VLAN 73 SVI를 설정해 보겠습니다.

Name: VL73

Alias: VL73

Interface: lan

VLAN ID: 73

Role: LAN

IP: 172.16.73.254/24

그리고 https, http, ping를 enable하고 Save버튼을 클릭 합니다.

7. Interface를 확인 합니다.

Cisco Switch을 설정 하겠습니다.

1. 아래처럼 설정 합니다.

| interface GigabitEthernet1/0/1 switchport mode trunk end Switch(config)#vlan 70 Switch(config-vlan)#vlan 71 Switch(config-vlan)#vlan 72 Switch(config-vlan)#vlan 73 Switch(config)#int vlan 70 Switch(config-if)#ip add 172.16.70.253 255.255.255.0 Switch(config-if)#no sh Switch(config-if)#int vlan 71 Switch(config-if)#ip add 172.16.71.253 255.255.255.0 Switch(config-if)#no sh Switch(config-if)#int vlan 72 Switch(config-if)#ip add 172.16.72.253 255.255.255.0 Switch(config-if)#no sh Switch(config-if)#int vlan 73 Switch(config-if)#ip add 172.16.73.253 255.255.255.0 Switch(config-if)#no sh Switch(config-if)# Switch(config-if)#end |

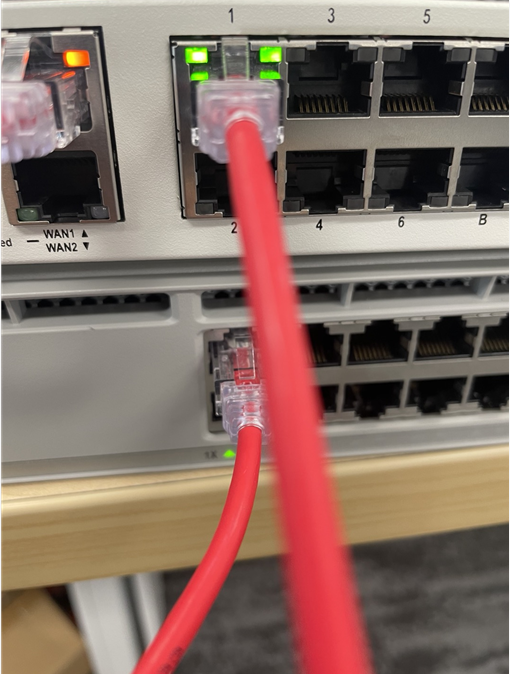

2. 케이블을 연결 합니다.

Fortigate port1 <---> port 1/0/1 SW

3. SW설정값을 확인 합니다.

| Switch#show vlan brie VLAN Name Status Ports ---- -------------------------------- --------- ------------------------------- 1 default active Gi1/0/2, Gi1/0/3, Gi1/0/4 Gi1/0/5, Gi1/0/6, Gi1/0/7 Gi1/0/8, Gi1/0/9, Gi1/0/10 Gi1/0/11, Gi1/0/12, Gi1/0/13 Gi1/0/14, Gi1/0/15, Gi1/0/16 Gi1/0/17, Gi1/0/18, Gi1/0/19 Gi1/0/20, Gi1/0/21, Gi1/0/22 Gi1/0/23, Gi1/0/24, Te1/1/1 Te1/1/2, Te1/1/3, Te1/1/4 4 VLAN0004 active 70 VLAN0070 active 71 VLAN0071 active 72 VLAN0072 active 73 VLAN0073 active 1002 fddi-default act/unsup 1003 token-ring-default act/unsup 1004 fddinet-default act/unsup 1005 trnet-default act/unsup Switch# Switch#show ip int brie Interface IP-Address OK? Method Status Protocol Vlan1 unassigned YES NVRAM up up Vlan70 172.16.70.253 YES manual up up Vlan71 172.16.71.253 YES manual up up Vlan72 172.16.72.253 YES manual up up Vlan73 172.16.73.253 YES manual up up |

4. 스위치에서 방화벽쪽으로 PING를 테스트 합니다.

| Switch#ping 172.16.70.254 source vlan 70 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.70.254, timeout is 2 seconds: Packet sent with a source address of 172.16.70.253 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/4 ms Switch#ping 172.16.71.254 source vlan 71 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.71.254, timeout is 2 seconds: Packet sent with a source address of 172.16.71.253 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/4 ms Switch#ping 172.16.72.254 source vlan 72 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.72.254, timeout is 2 seconds: Packet sent with a source address of 172.16.72.253 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms Switch#ping 172.16.73.254 source vlan 73 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.73.254, timeout is 2 seconds: Packet sent with a source address of 172.16.73.253 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms Switch# |

이번에는 포트를 변경해보겠습니다.

Fortigate port2 <-------> port1/0/1 SW

다시 Ping를 테스트 합니다.

| Switch#ping 172.16.70.254 source vlan 70 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.70.254, timeout is 2 seconds: Packet sent with a source address of 172.16.70.253 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/4 ms Switch#ping 172.16.71.254 source vlan 71 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.71.254, timeout is 2 seconds: Packet sent with a source address of 172.16.71.253 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/4 ms Switch#ping 172.16.72.254 source vlan 72 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.72.254, timeout is 2 seconds: Packet sent with a source address of 172.16.72.253 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms Switch#ping 172.16.73.254 source vlan 73 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.73.254, timeout is 2 seconds: Packet sent with a source address of 172.16.73.253 .!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 1/1/1 ms Switch# |

VLAN-SWITCH에 포함된 PORT들은 아무 포트나 연결하면 VLAN 70 - IP, VLAN 71 - IP, VLAN 72 - IP, VLAN73 -IP랑 통신 가능 합니다.

VLAN-SWITCH<---> HARD-SWITCH랑 같습니다.

| edit "lan" set vdom "root" set ip 192.168.1.99 255.255.255.0 set allowaccess ping https ssh fabric set type hard-switch set stp enable set role lan set snmp-index 15 |

지금까지 Fortigate VLAN-SWITCH에 대해서 글을 읽어주셔서 감사합니다.