[PaloAlto FW-#9]- Global Protect(Remote User) with Active Directory

안녕하세요.

이번에는 PaloAlto Global Protect(Remote User)를 인증할때 PaloAlto User를 사용하는게 아니라 Active Directory을 통해서 GP User를 인증해 보겠습니다.

1. Windows Server 설치 아래를 참고 부탁드립니다.

https://itblog-kr.tistory.com/66

[Win2019 Server][#1] - Windows Server 2019 Installation

안녕하세요. 오늘은 VMware Esxi에 Windows Server 2019 trial version를 설치 해서 공부 해보곘습니다. 1. VMware Esxi를 접속 합니다. 가상시스템을 클릭 -> VM생성/등록을 선택 합니다. 2. 다음을 클릭 합니

itblog-kr.tistory.com

2. Active Directory 설정은 아래를 참고 부탁드립니다.

https://itblog-kr.tistory.com/68

[Win2019 Server][#3] - Active Directory Installation

안녕하세요. 이번에는 Windows Server 2019에서 Active Directory를 설치해보겠습니다. 1. Server Manager를 클릭 합니다. 2. Local Server -> Ethernet0를 선택합니다. 서버는 IP주소가 DHCP가 아닌 Static으로 설정 되

itblog-kr.tistory.com

3. PaloAlto Global Protect 설정은 아래를 참고 부탁드립니다.

https://itblog-kr.tistory.com/89

[PaloAlto FW-#7]- Global Protect(Remote User)

안녕하세요. 이번에는 PaloAlto에서 Global Protect(remote user) 설정에 대해서 알아보겠습니다. 토폴로지는 아래와 같습니다. E1/1을 global protect를 설정 하고 팔로알토 로컬 유저를 통해서 인증을 시도

itblog-kr.tistory.com

https://itblog-kr.tistory.com/90

[PaloAlto FW-#8]- Global Protect(Remote User) with different port

안녕하세요. 오늘은 PaloAlto에서 Global Protect(Remote User) 설정하는데 디폴트 포트443이 아닌 다른 포트로 Global Protect를 설정하는 방법에 대해서 알아보겠습니다. 토폴로지는 아래와 같습니다. MGMT

itblog-kr.tistory.com

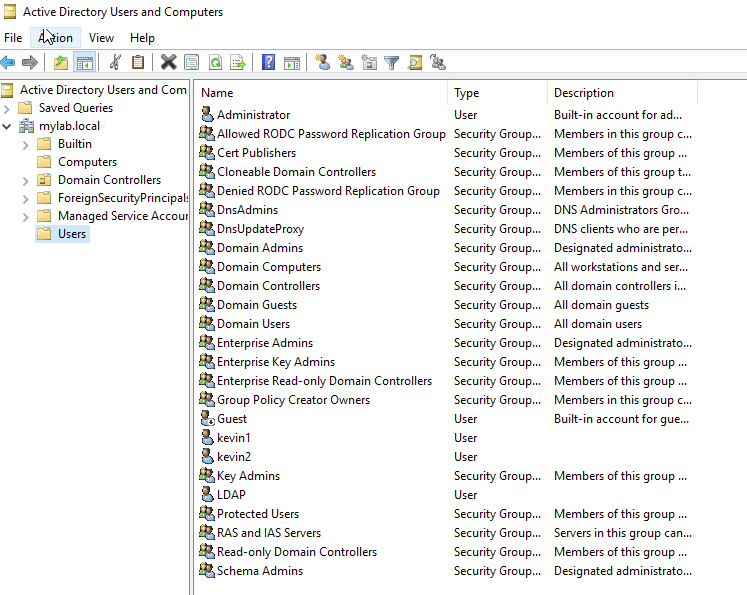

Active Directory 서버 정보 입니다.

IP: 192.168.10.224

Domain: mylab.local

User생성 합니다.

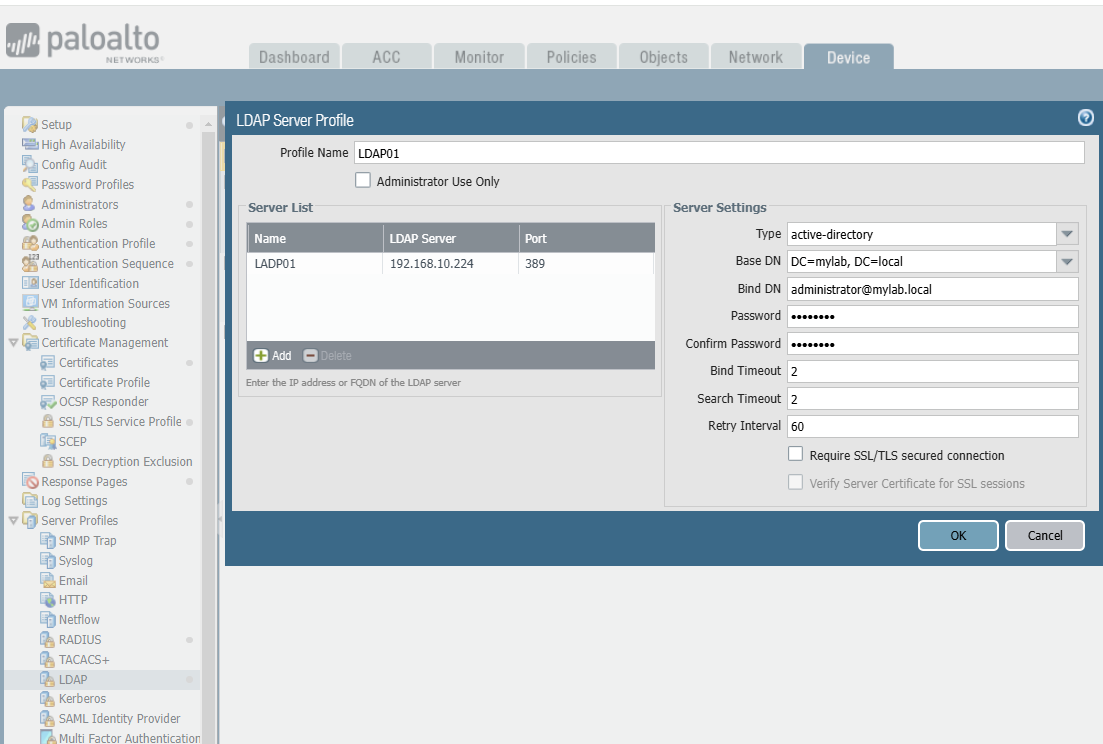

1. PALOALTO LADP를 설정합니다

Type: active-directory

Base DN: DC=mylab,DC=local

Bind DN: administrator@mylab.local

그리고 패스워드를 입력합니다

bind timeout: 2 seconds

search timeout 2 seconds

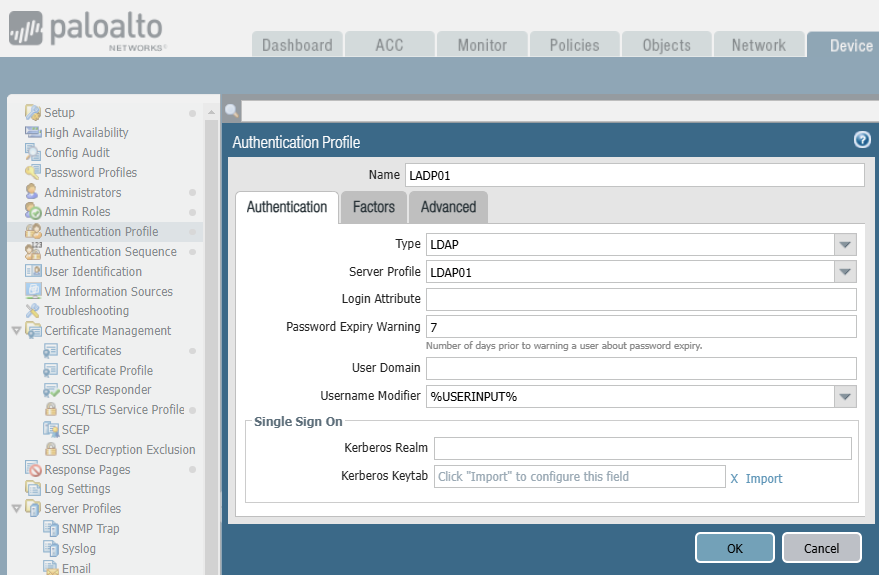

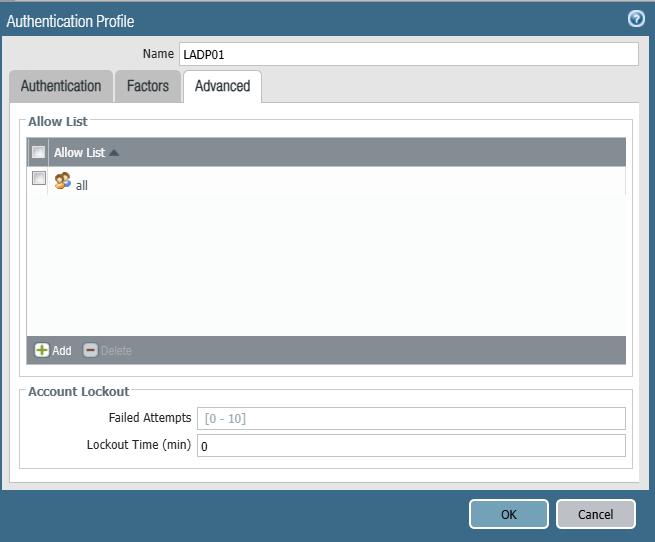

2. Authentication Profile

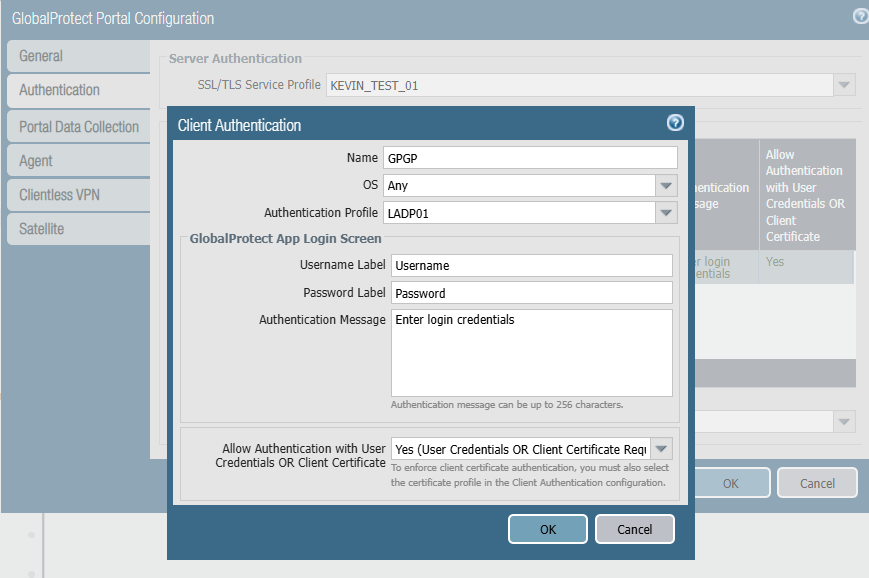

3. Global Protect Portal를 Authentication 수정 합니다.

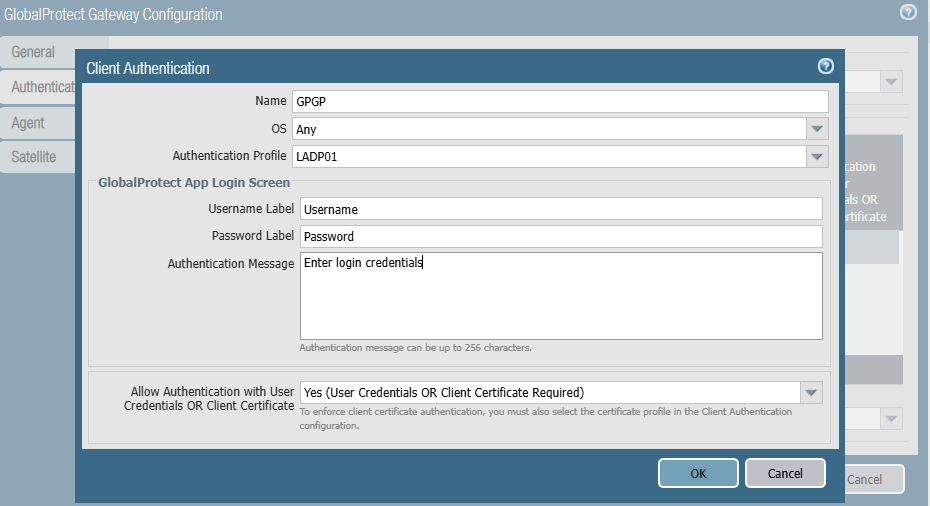

4. Global Protect Gateway에서 Authentication 수정 합니다.

그리고 Commit를 실행합니다.

5. PaloAlto SSH로 연결 합니다.

| admin@PA-VM> test authentication authentication-profile LADP01 username kevin1 password Enter password : Target vsys is not specified, user "kevin1" is assumed to be configured with a shared auth profile. Do allow list check before sending out authentication request... name "kevin1" is in group "all" Authentication to LDAP server at 192.168.10.224 for user "kevin1" Egress: 192.168.10.93 Type of authentication: plaintext Starting LDAP connection... Succeeded to create a session with LDAP server DN sent to LDAP server: CN=kevin1,CN=Users,DC=mylab,DC=local User expires in days: never Authentication succeeded for user "kevin1" admin@PA-VM> |

Profile 테스트 했을때 위에 처럼 성공하였습니다.

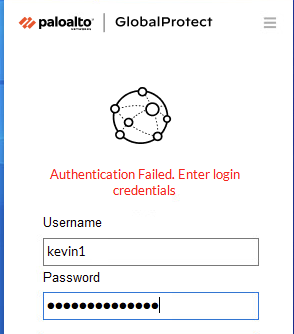

이번에는 GP 프로그램을 이용해서 직접 테스트 해보겠습니다

192.168.10.97 55555

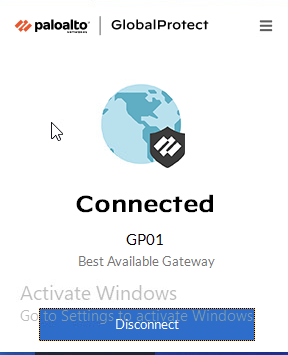

연결이 완료 되었습니다

지금까지 Global Protect 인증할때 Active Directory를 사용해서 인증해보았습니다.

글을 읽어주셔서 감사합니다.