안녕하세요.

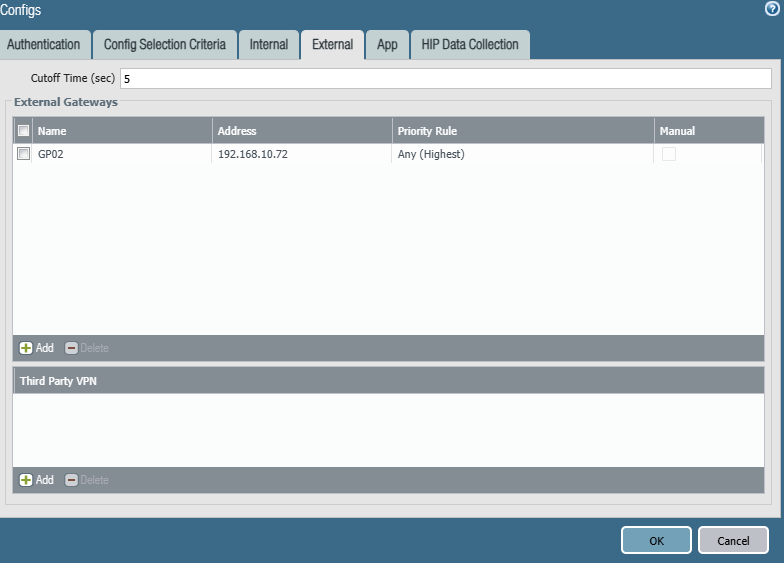

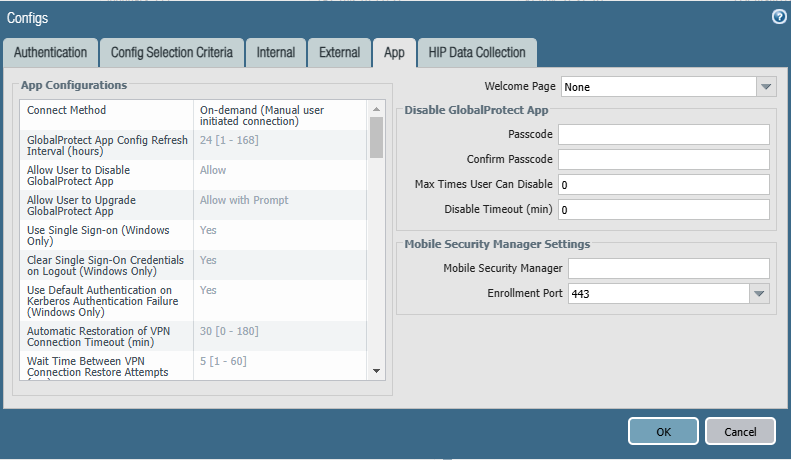

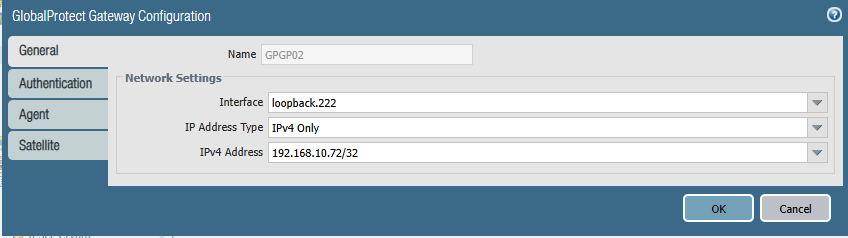

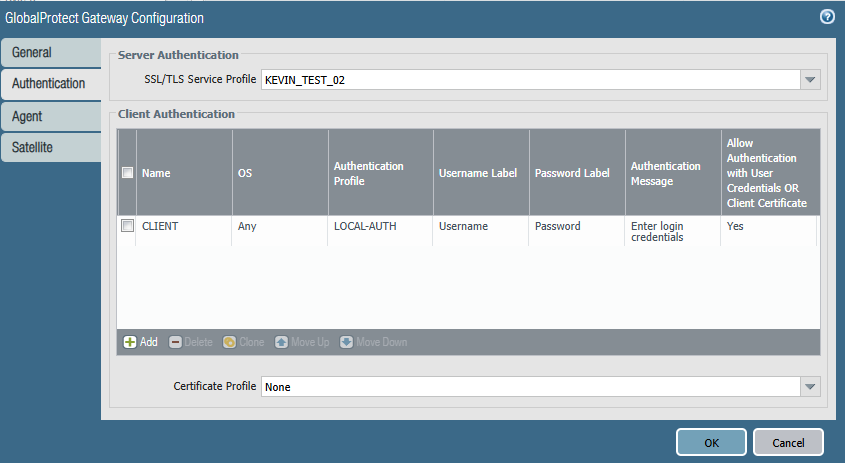

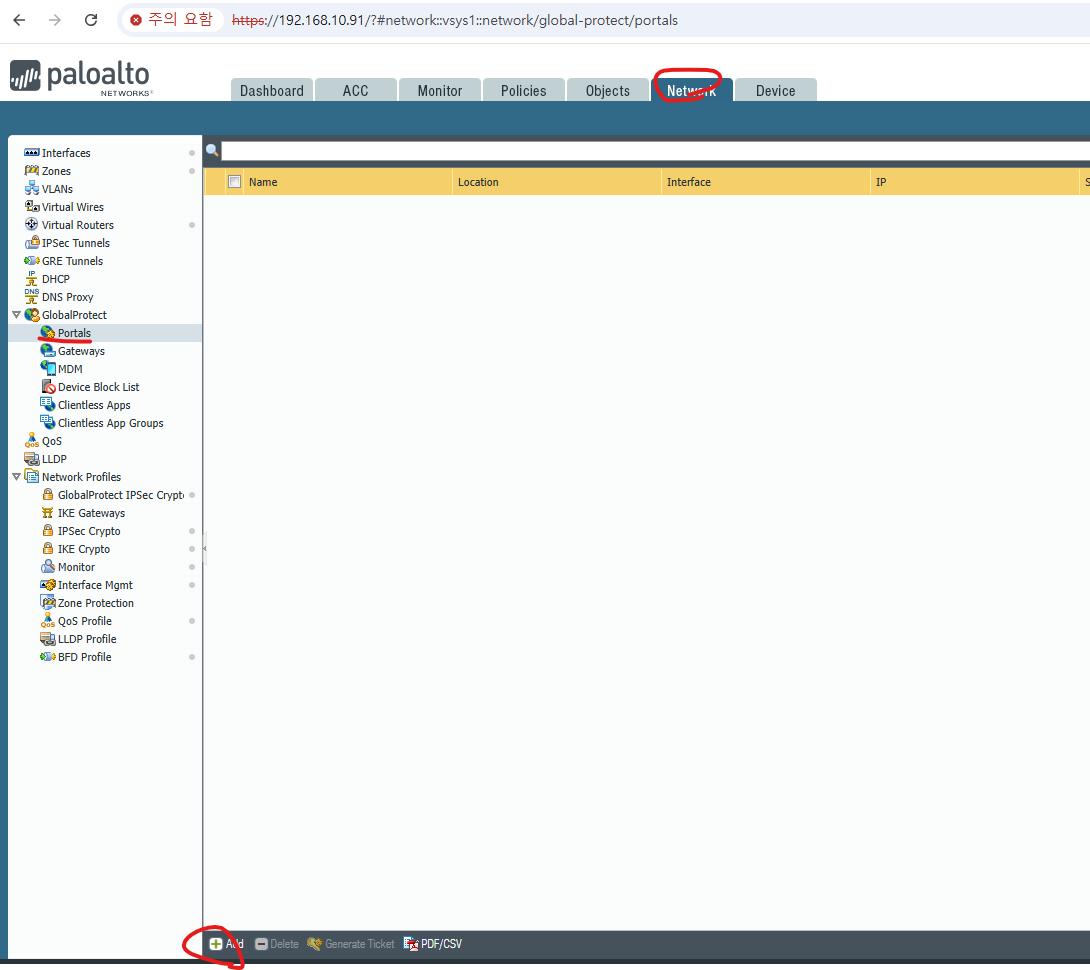

오늘은 Global Protect Protal list를 Batch File를 이용해서 설치 하는 방법에 대해서 알아보겠습니다.

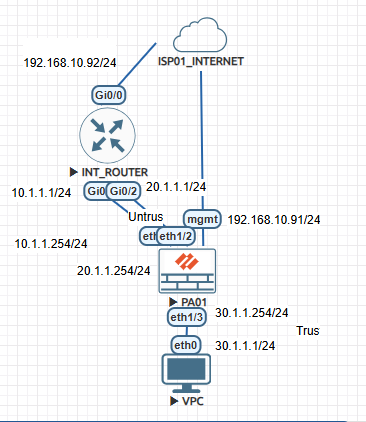

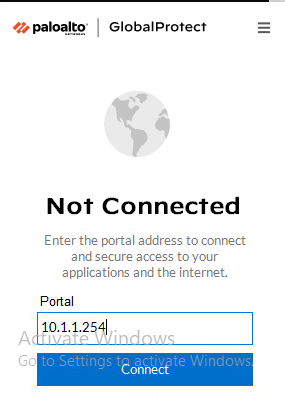

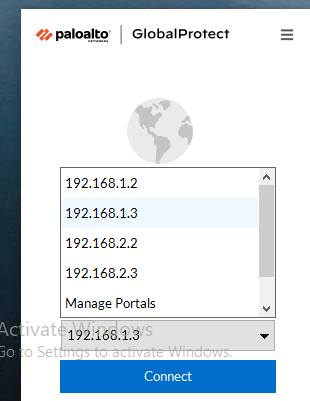

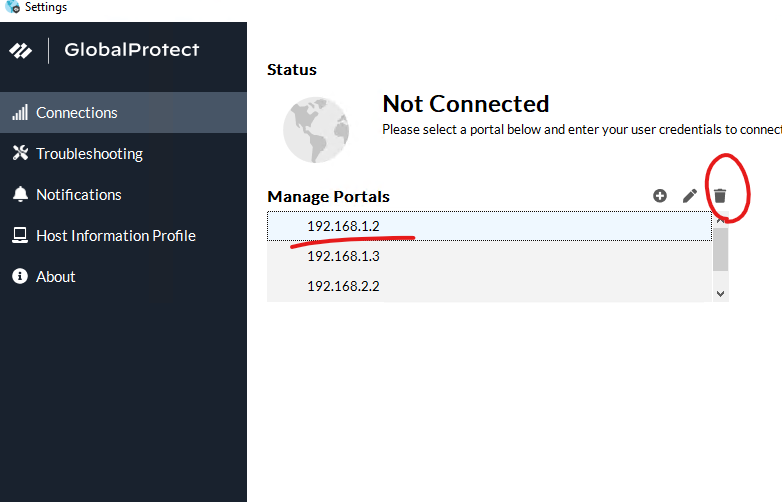

아래 처럼 User가 GP를 실행했을때 List가 총 4개가 나오게 Batch 파일을 만들어보겠습니다.

192.168.1.2

192.168.1.3

192.168.2.2

192.168.2.3

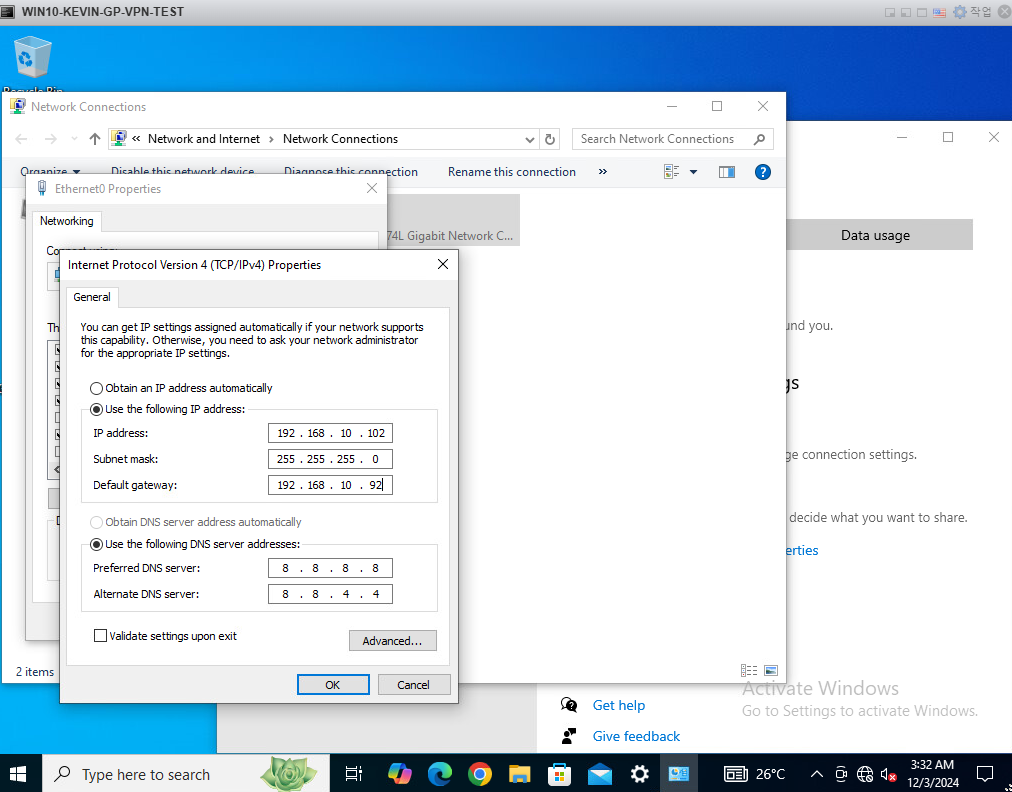

윈도우10에서 테스트 하였습니다.

1. 윈도우 10에서 메모장을 열고 아래 설정값을 복사합니다.

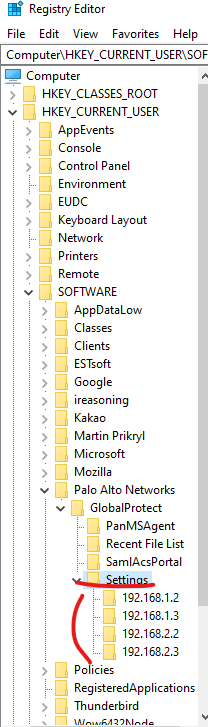

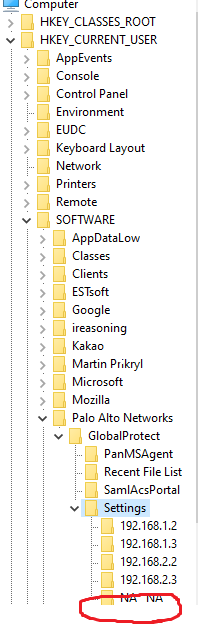

| Windows Registry Editor Version 5.00 ; @ECHO OFF ; CLS ; REGEDIT.EXE /S "%~f0" ; EXIT [HKEY_CURRENT_USER\SOFTWARE\Palo Alto Networks\GlobalProtect\Settings\192.168.1.2] [HKEY_CURRENT_USER\SOFTWARE\Palo Alto Networks\GlobalProtect\Settings\192.168.1.3] [HKEY_CURRENT_USER\SOFTWARE\Palo Alto Networks\GlobalProtect\Settings\192.168.2.2] [HKEY_CURRENT_USER\SOFTWARE\Palo Alto Networks\GlobalProtect\Settings\192.168.2.3] |

2. 그리고 GP_BATCH 이름 정하고 확장자를 .bat로 저장합니다

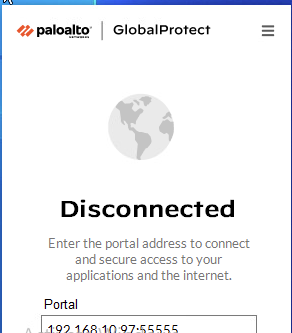

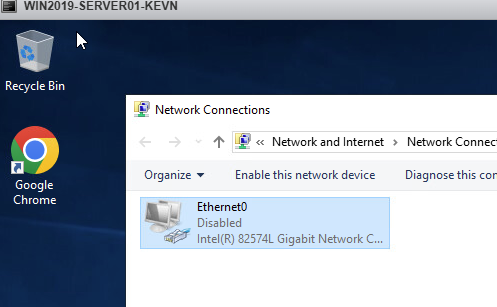

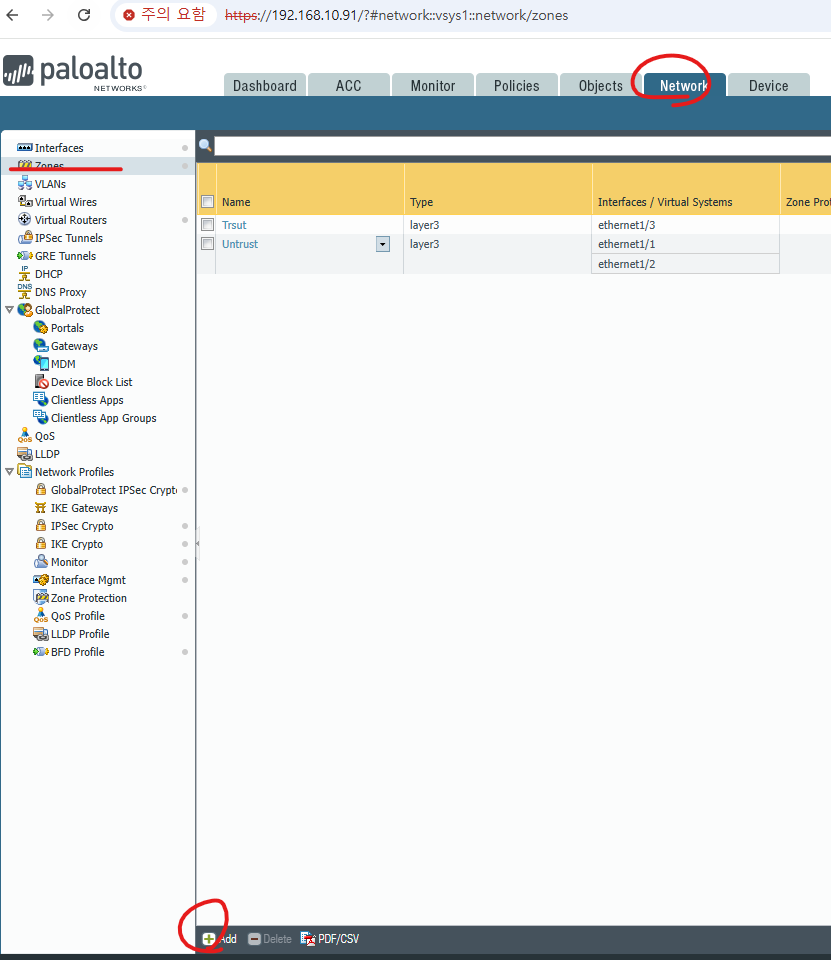

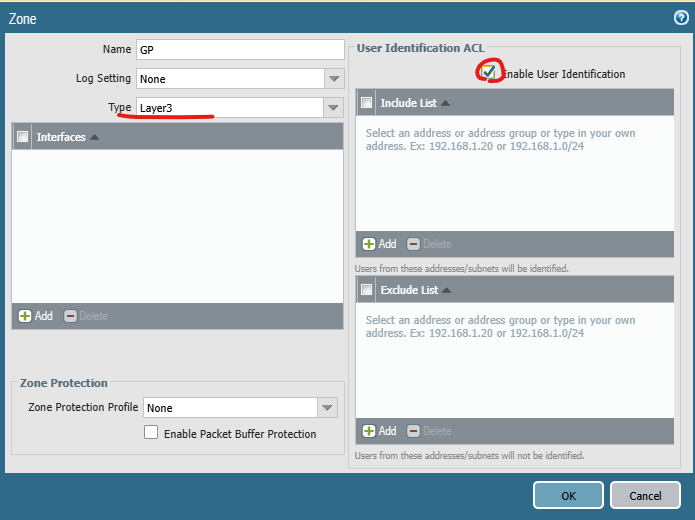

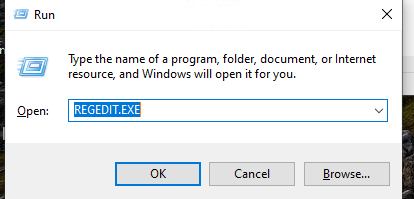

3. 테스트를 위해서 기존에 있는 GP Portal List를 삭제합니다.

윈도우 + R

Portal list를 삭제합니다.

그리고 다시 Registry값을 보면 아래처럼 삭제 되었습니다.

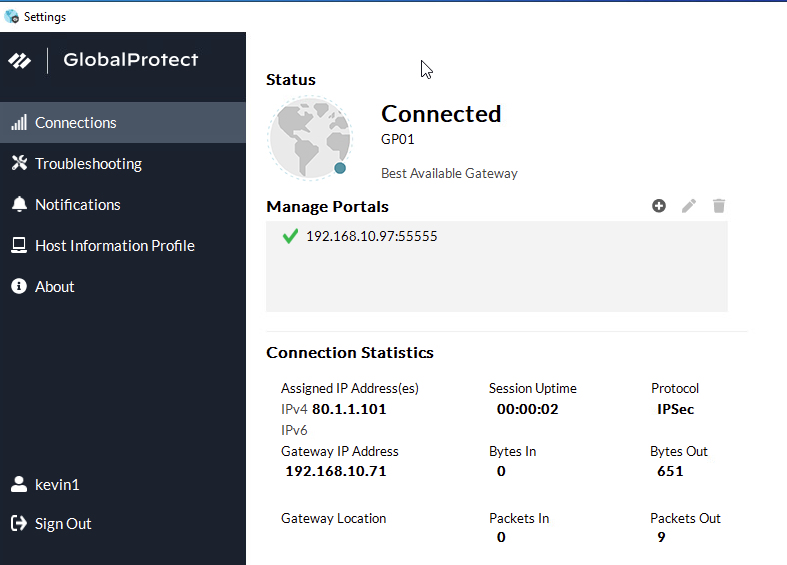

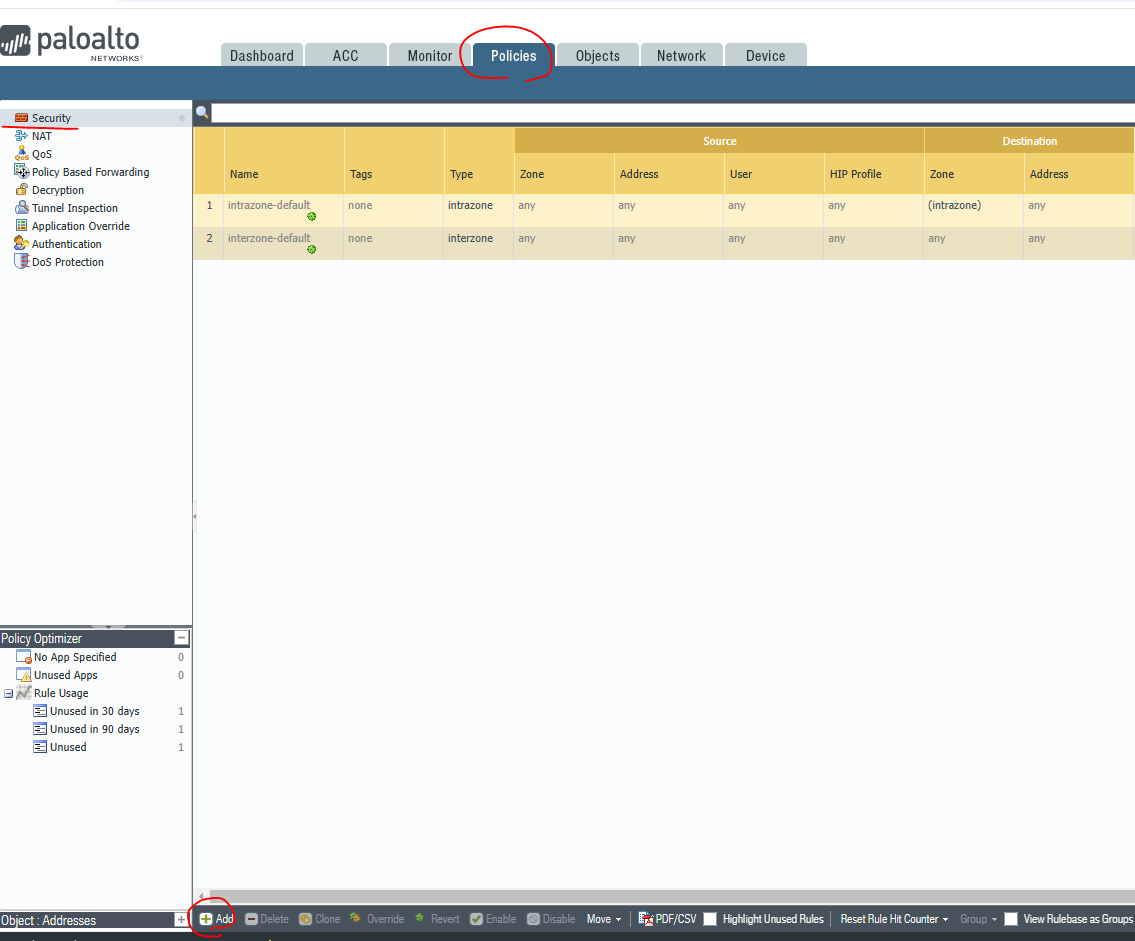

4. Batch 파일을 통해서 GP Portal List를 추가하기 위해서 Batch File를 administrator 권환으로 실행 합니다.

그리고 Registor값을 확인해보면 Portal List가 추가되었습니다.

** 위에 Na NA폴더는 삭제 합니다. ** 삭제하지 않으면 제대로 동작하지 않습니다.

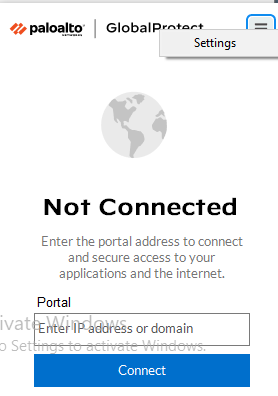

하지만 GP List에 보면 아래처럼 Portal List가 없습니다.

** GP를 재실행 합니다. **

** GP를 재실행 할수 있는 권환이 옵션이 없으면 PC를 재부팅 합니다. **

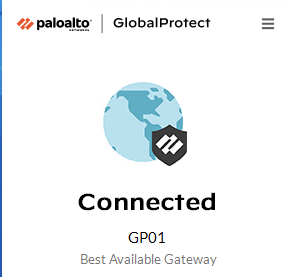

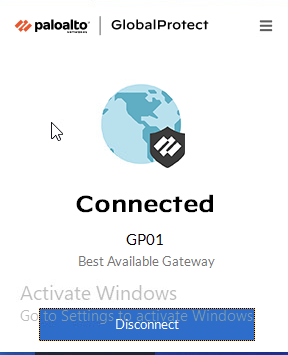

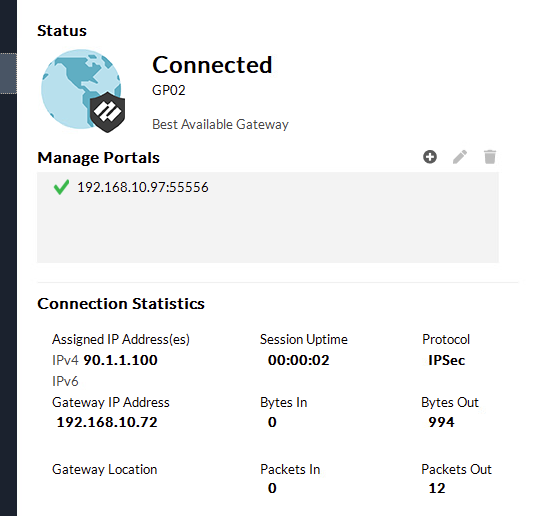

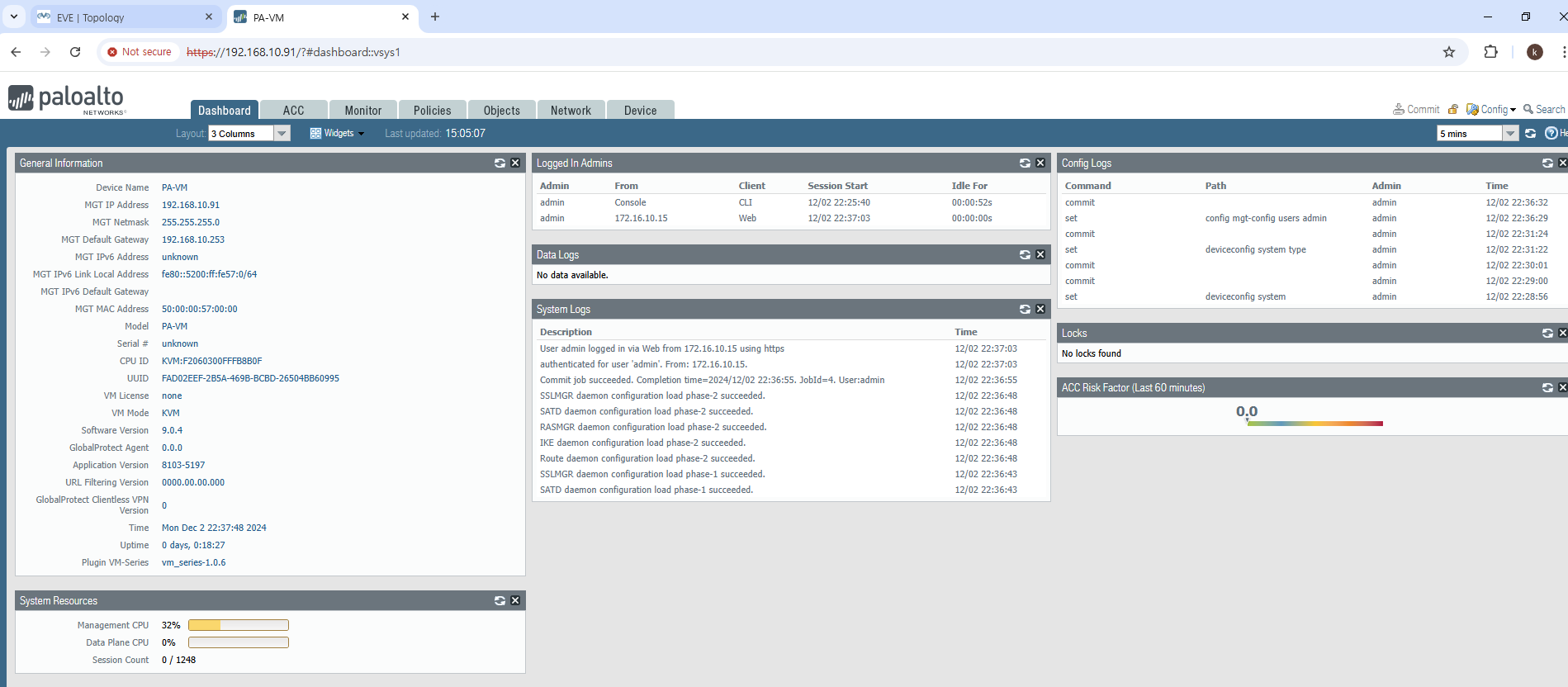

5. 재부팅이 완료 되면 아래 사진처럼 4개에 globlal protect Portal List가 보입니다.

만약에 User가 100이라고 가정해보겠습니다.

AD Join이 된 PC라면, GPO를 통해서 유저가 AD계정으로 로그인 할때 위에 Batch file를 자동 실행하게 해서 Global Protect portal list를 추가 할수 있습니다. 하지만 유저가 PC를 재부팅해야지 추가된 portal list가 보입니다.

AD 사용 하지 않는 User라면 Email를 통해서 Batch File를 전달해서 유저들이 Batch를 클릭해서 설정하게 하고 재부팅 하게 합니다.

지금까지 [PaloAlto FW-#19] - GlobalProtect Portal list install - Batch File 글을 읽어주셔서 감사합니다.

'PaloAlto > Firewall' 카테고리의 다른 글

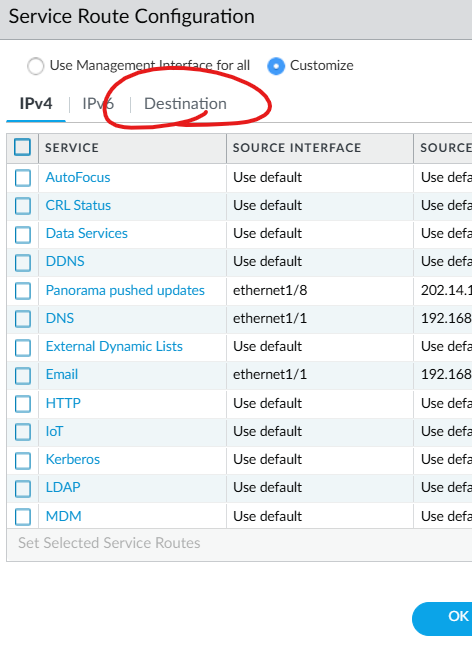

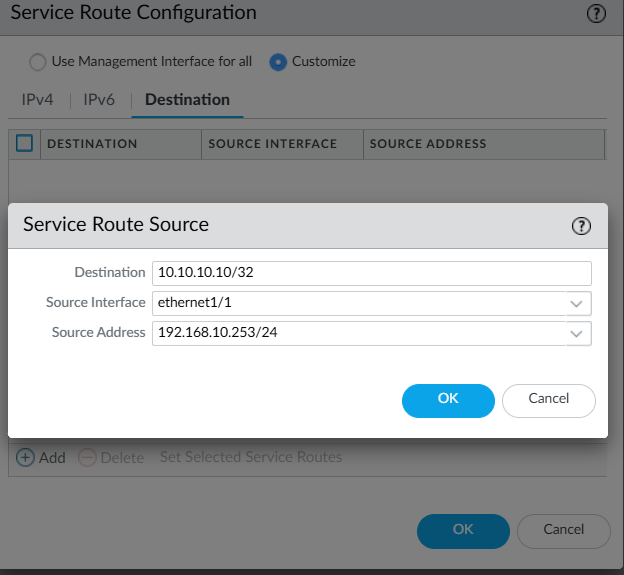

| [PaloAlto FW-#18] - Service Route (0) | 2025.02.01 |

|---|---|

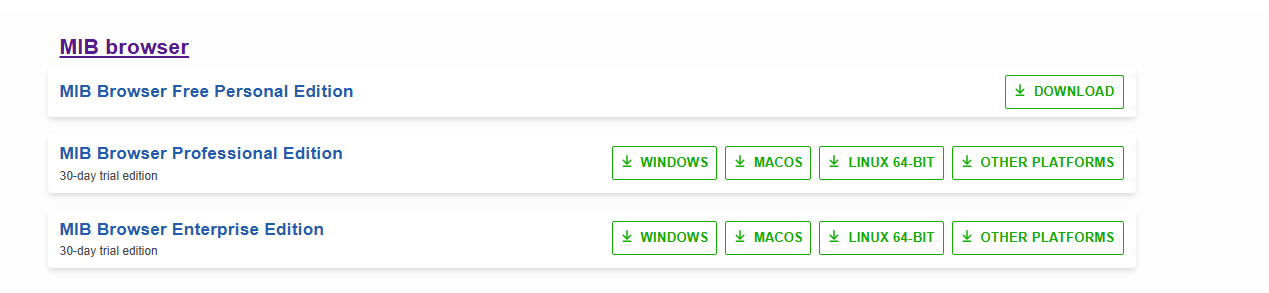

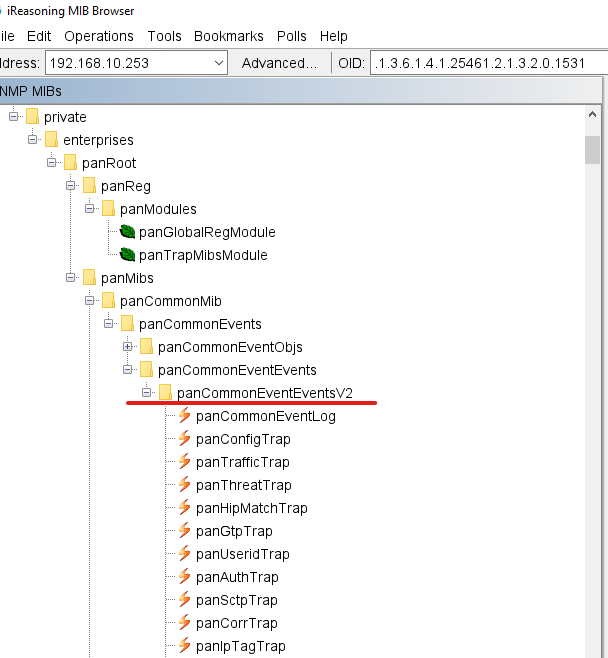

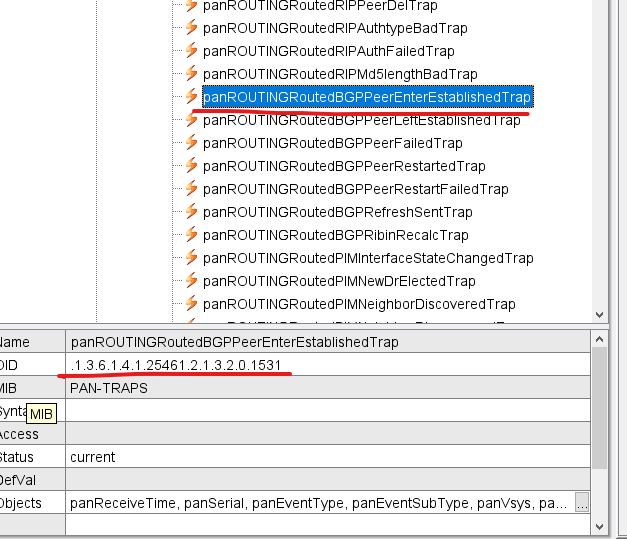

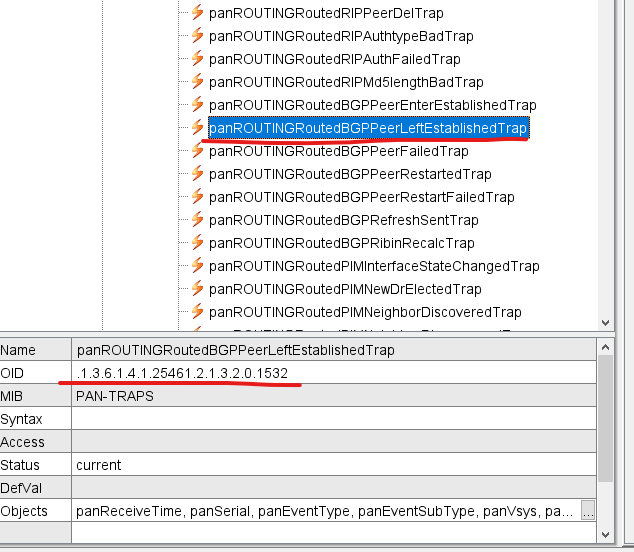

| [PaloAlto FW-#17] - mib browser - BGP UP/DOWN (0) | 2025.02.01 |

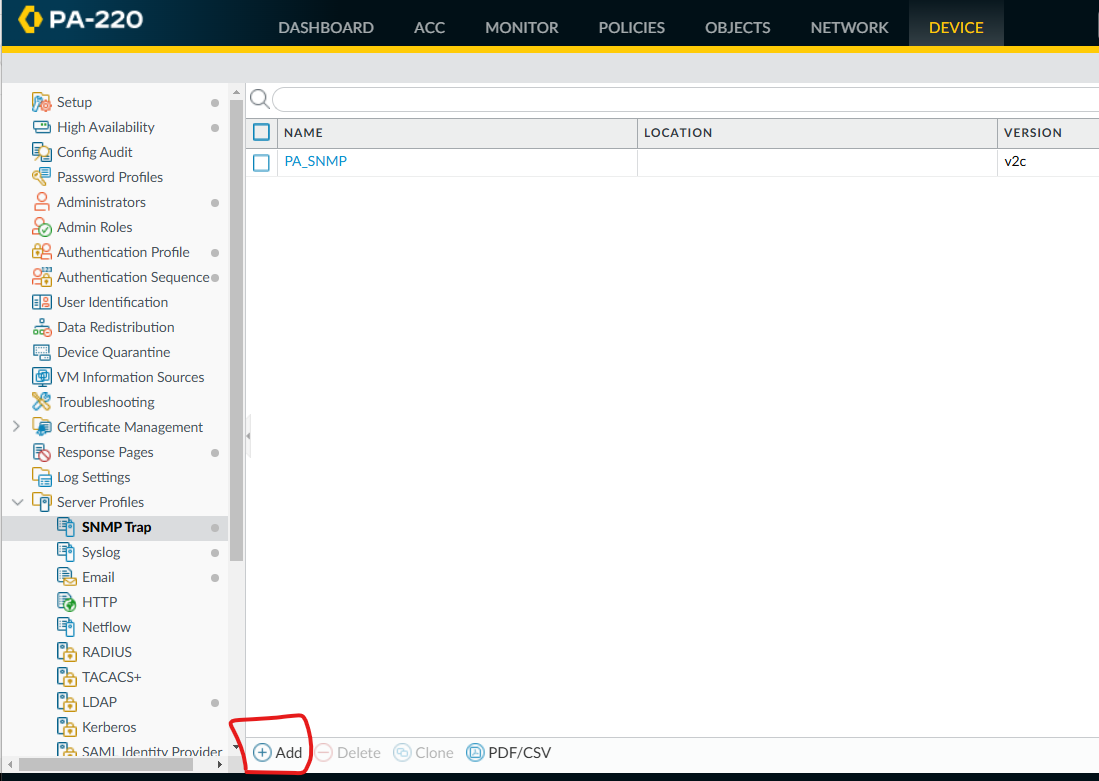

| [PaloAlto FW-#16] - SNMP (0) | 2025.01.18 |

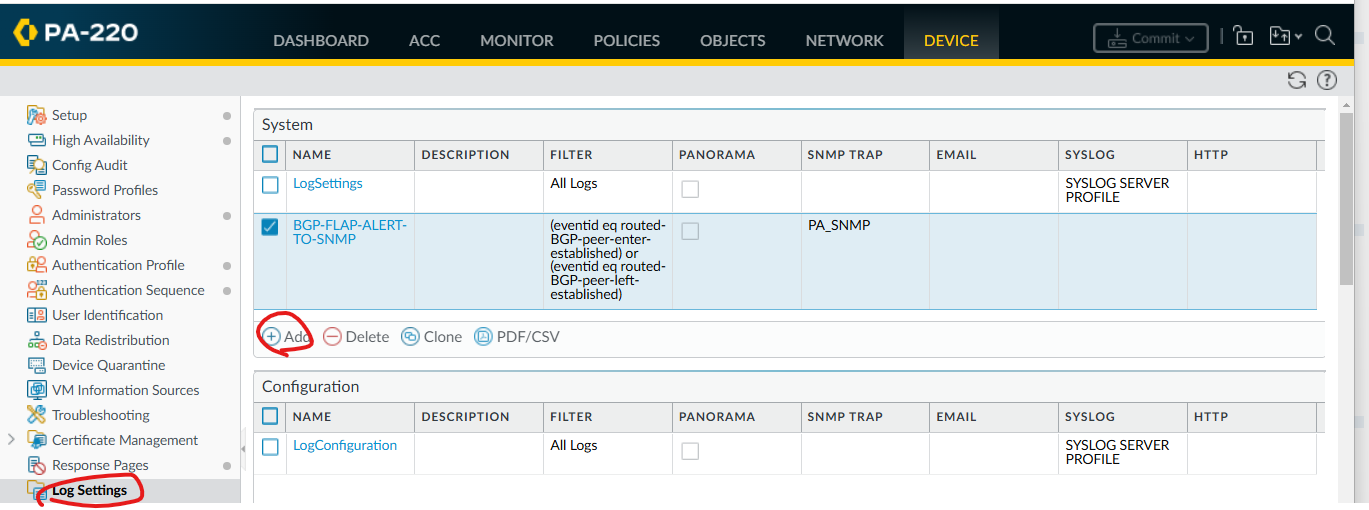

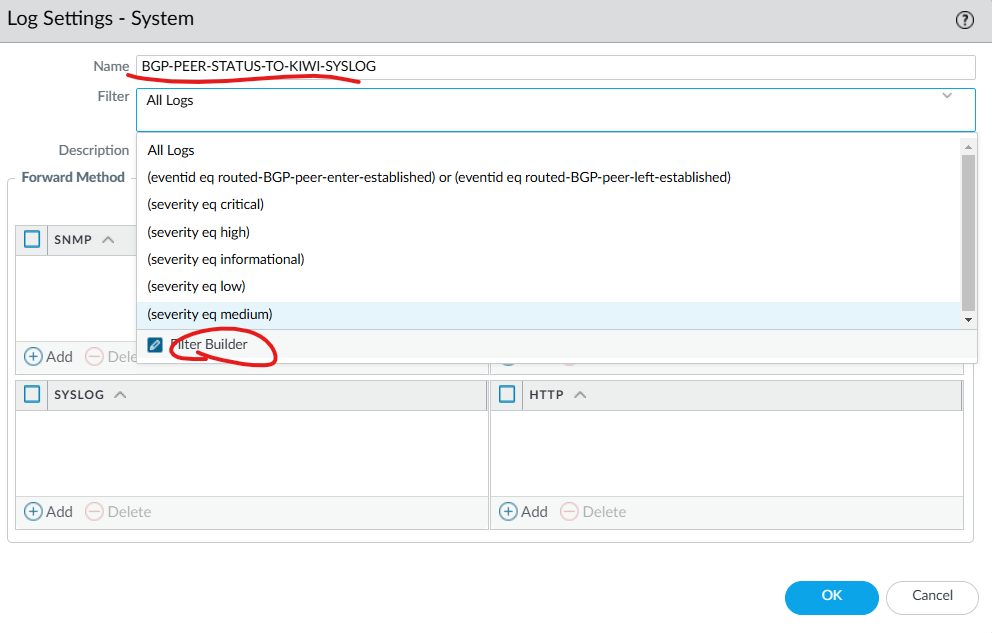

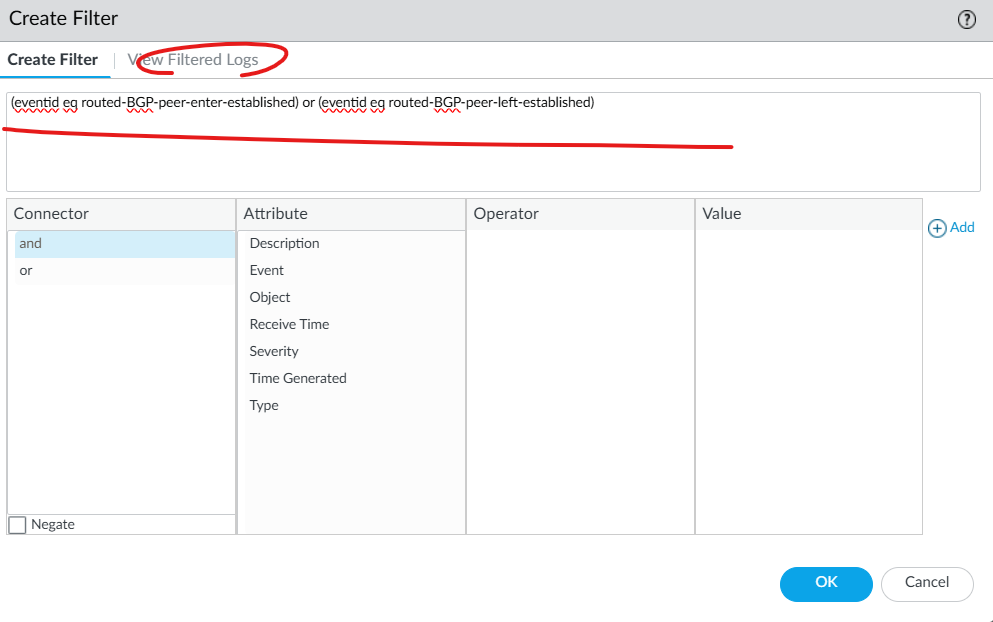

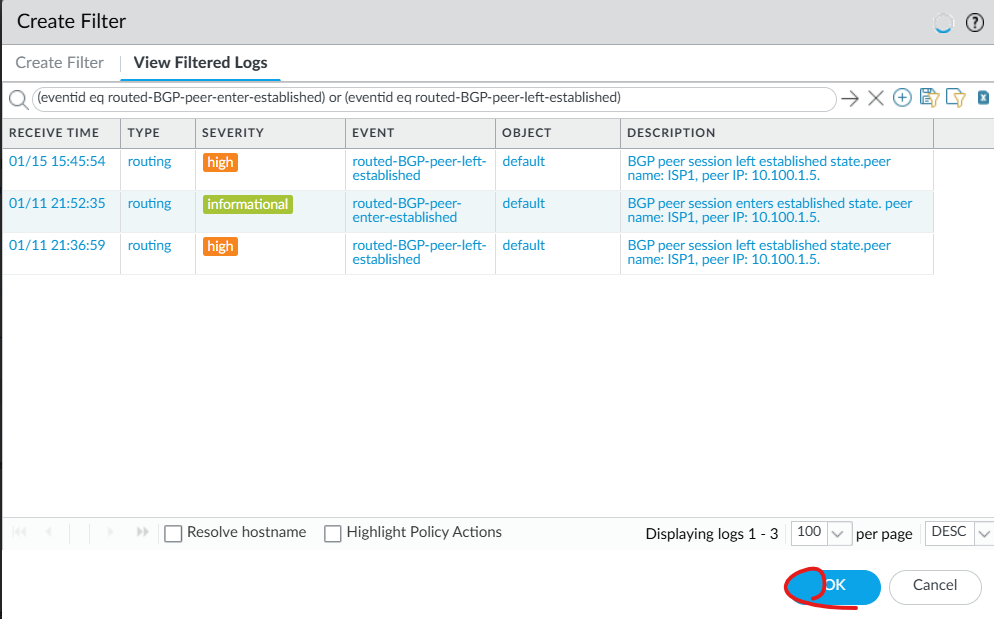

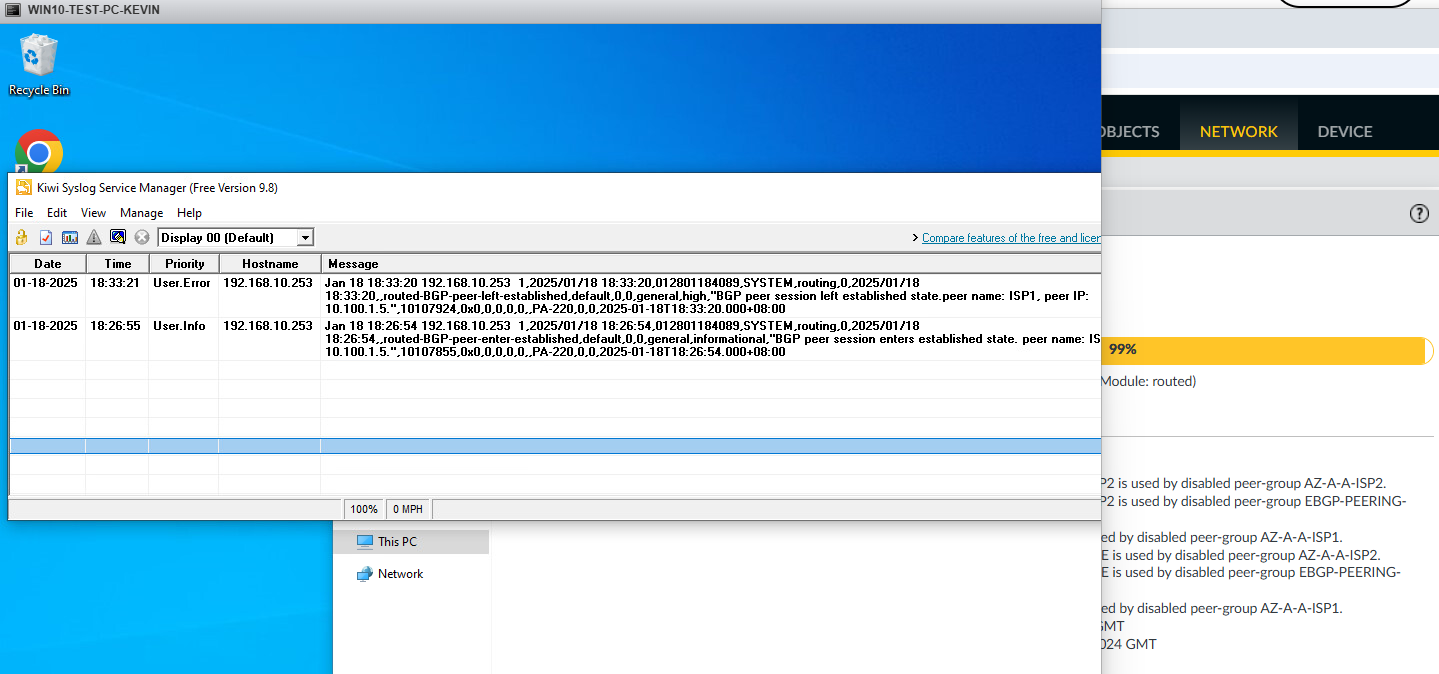

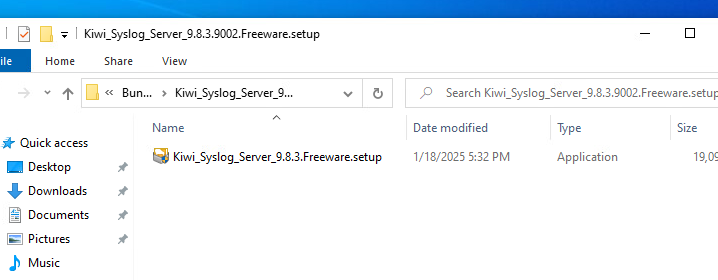

| [PaloAlto FW-#15] - log forward to kiwi syslog (0) | 2025.01.18 |

| [PaloAlto FW-#14] - Kiwi Syslog install (0) | 2025.01.18 |