안녕하세요.

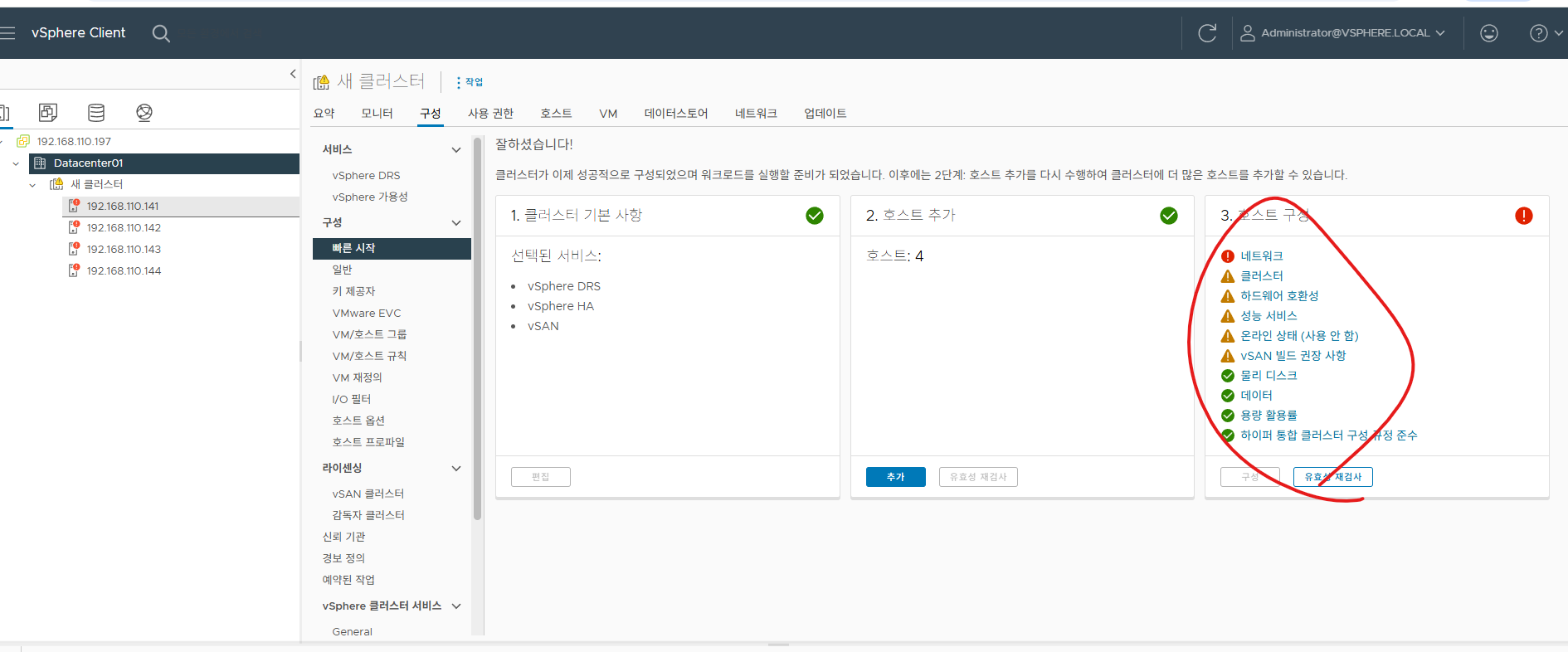

오늘은 [VMware vCenter][#5]- vCenter에 ESXi 호스트 스토리지 생성에 대해서 알아보겠습니다.

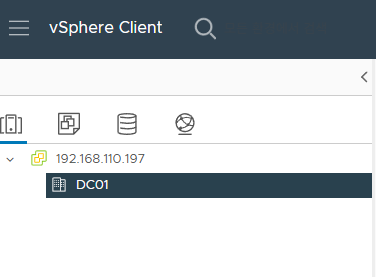

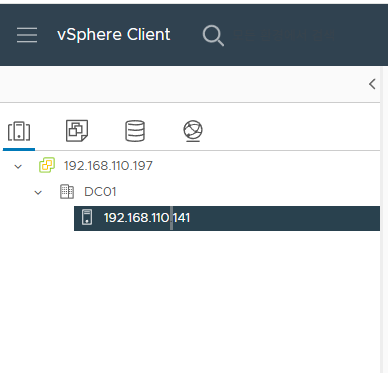

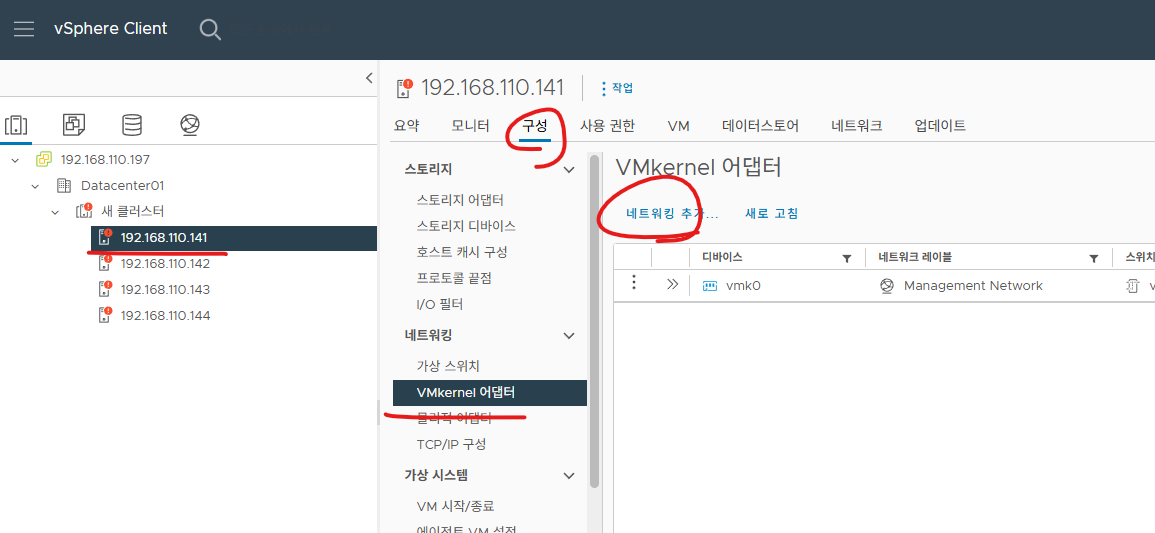

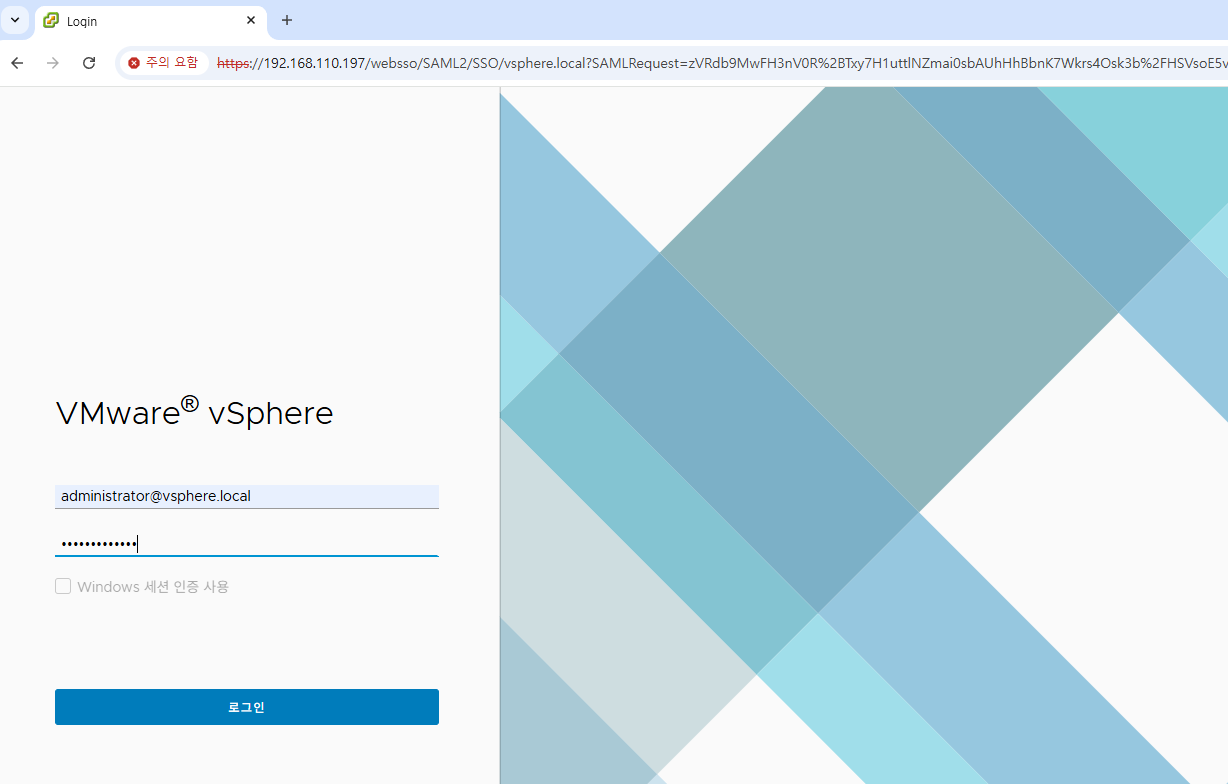

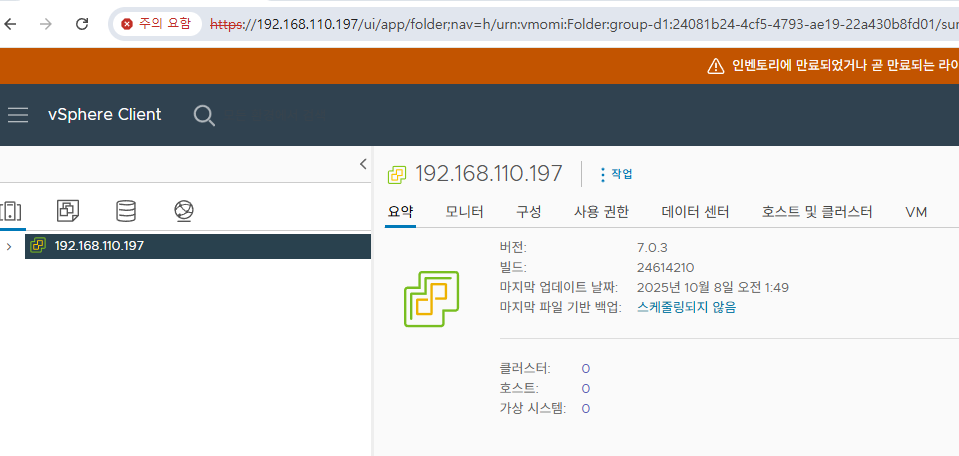

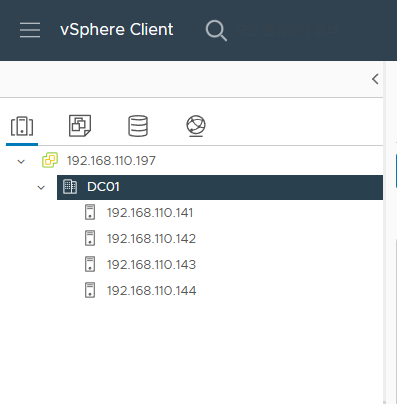

1. vCenter에 로그인 합니다.

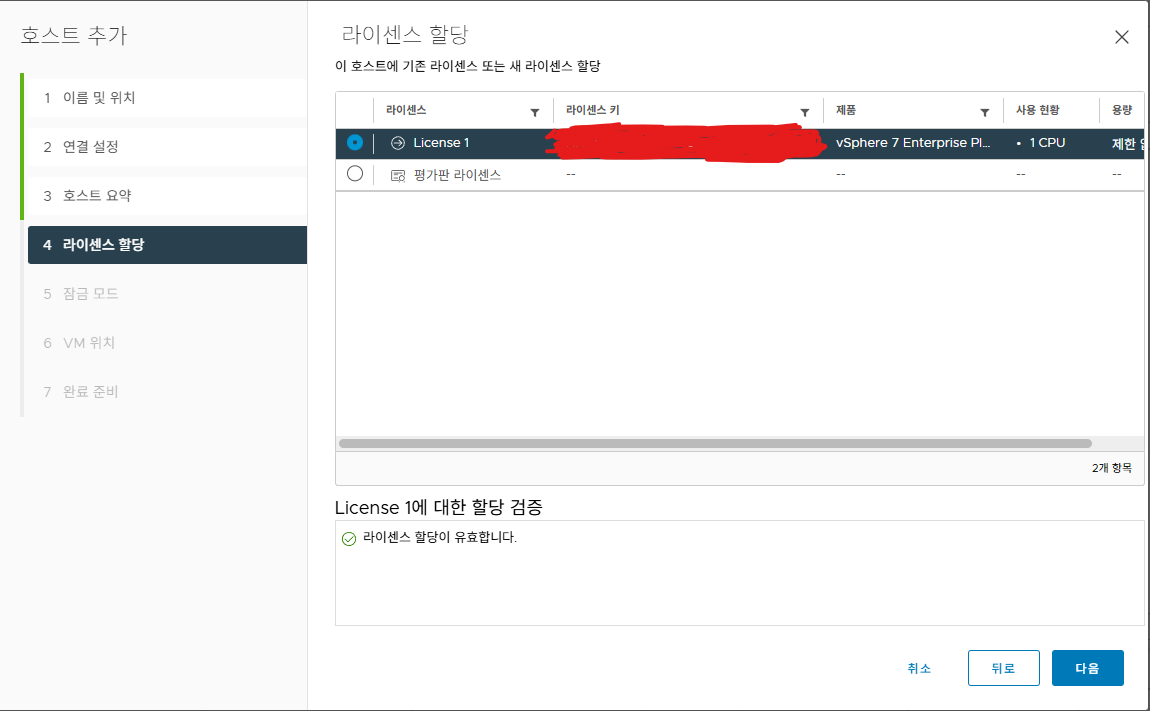

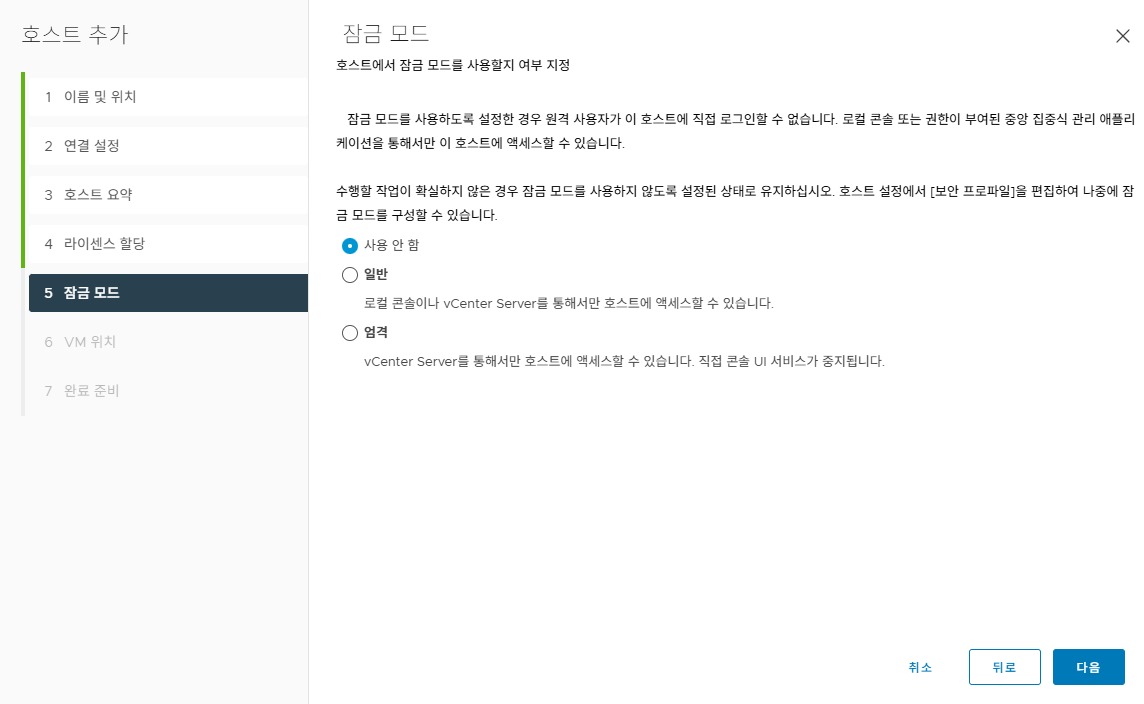

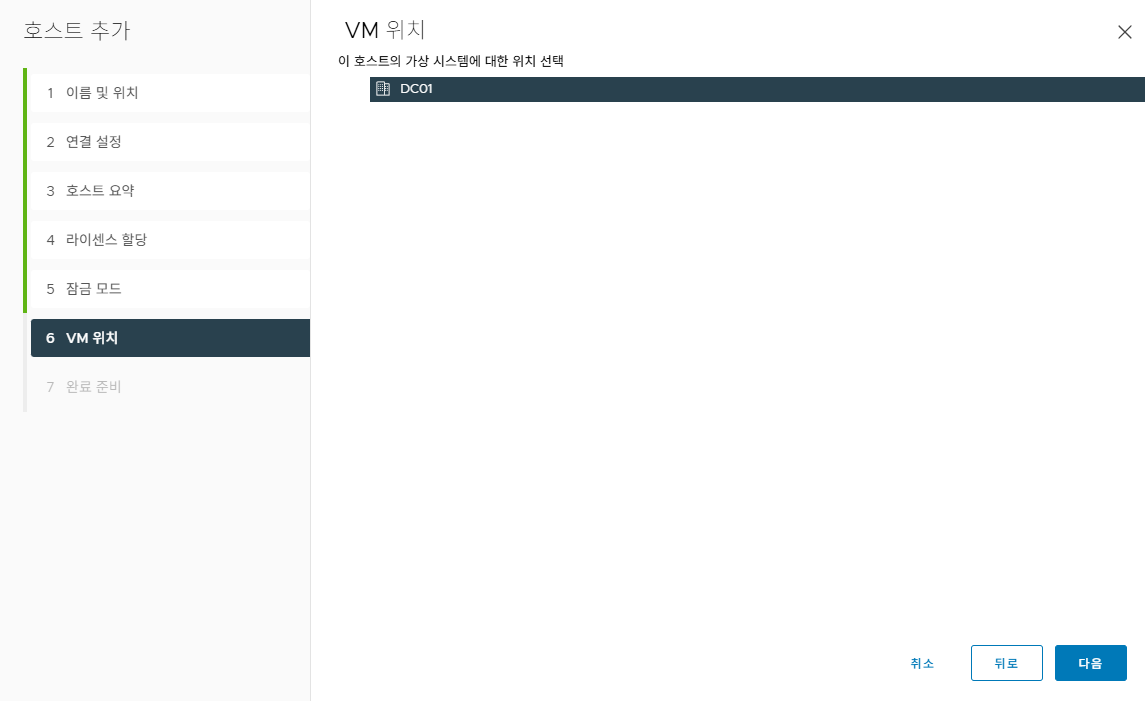

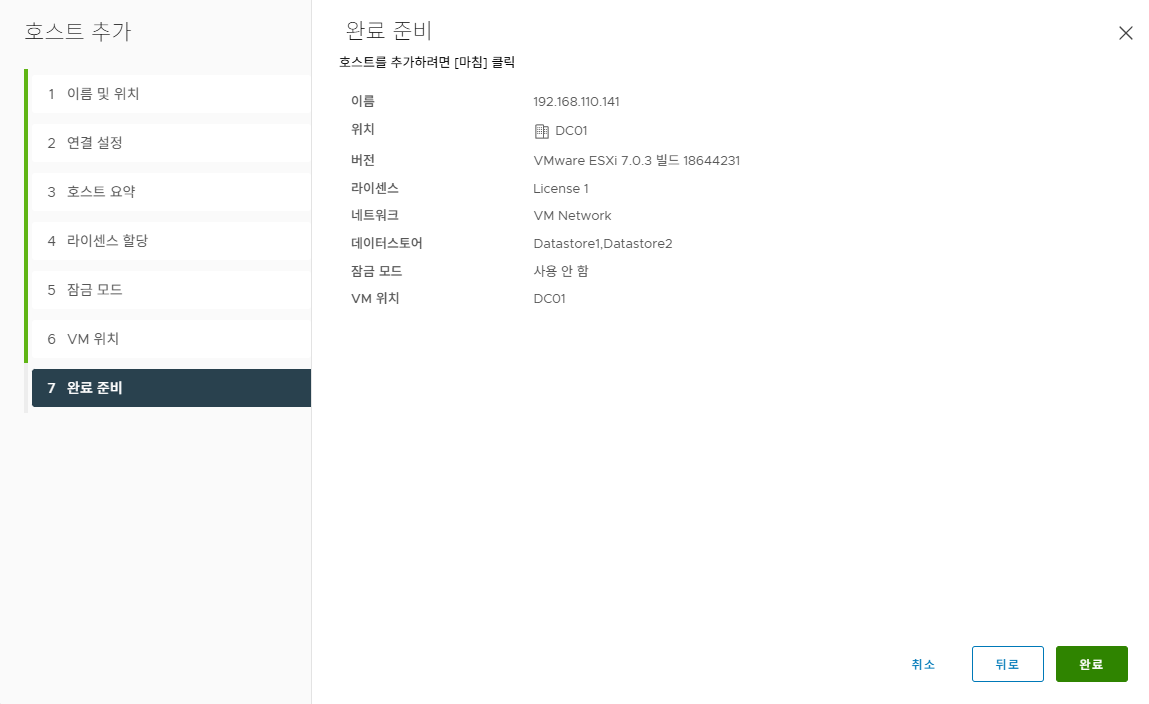

ESXi 호스트를 vCenter에 등록하면 데이터스토리 부분을 설정 해야지 VM생성이 가능 합니다.

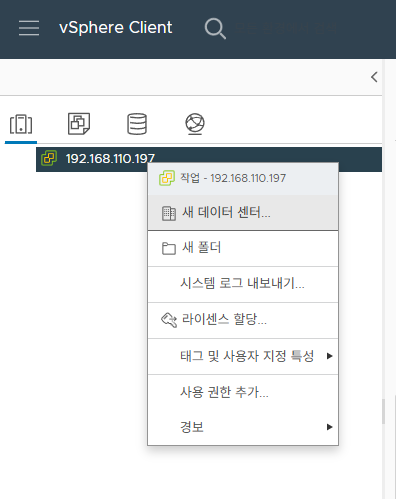

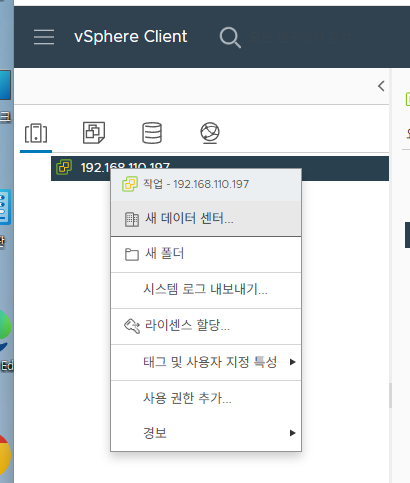

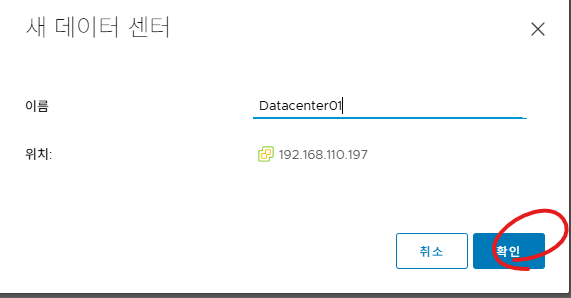

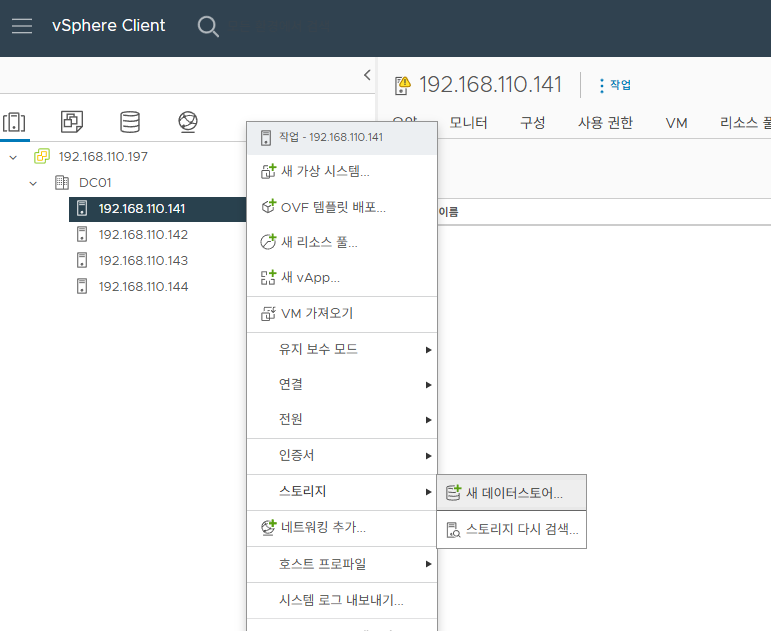

2. 아래처럼 HOST에 오른쪽 마우스 클릭후 스토리지 -> 새 데이터스토어 클릭합니다.

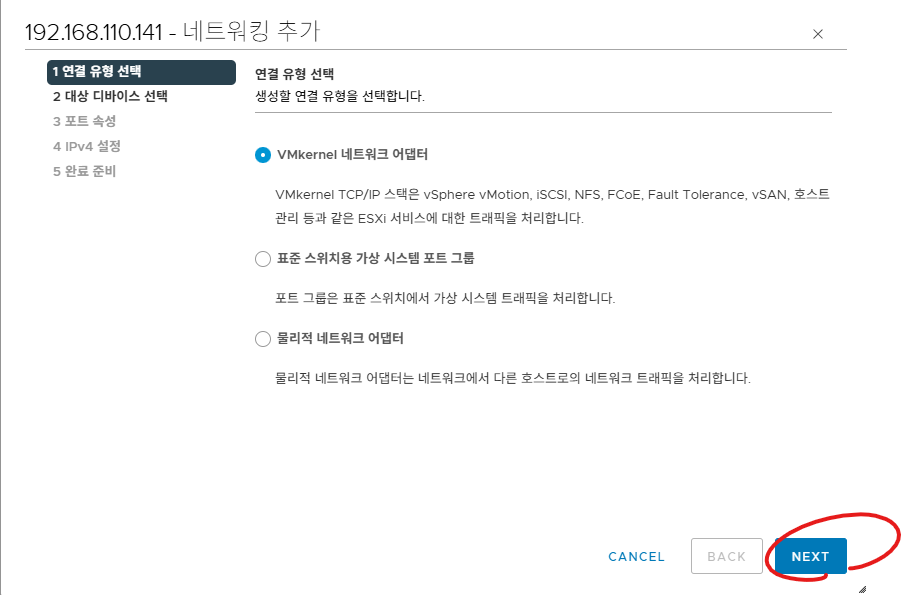

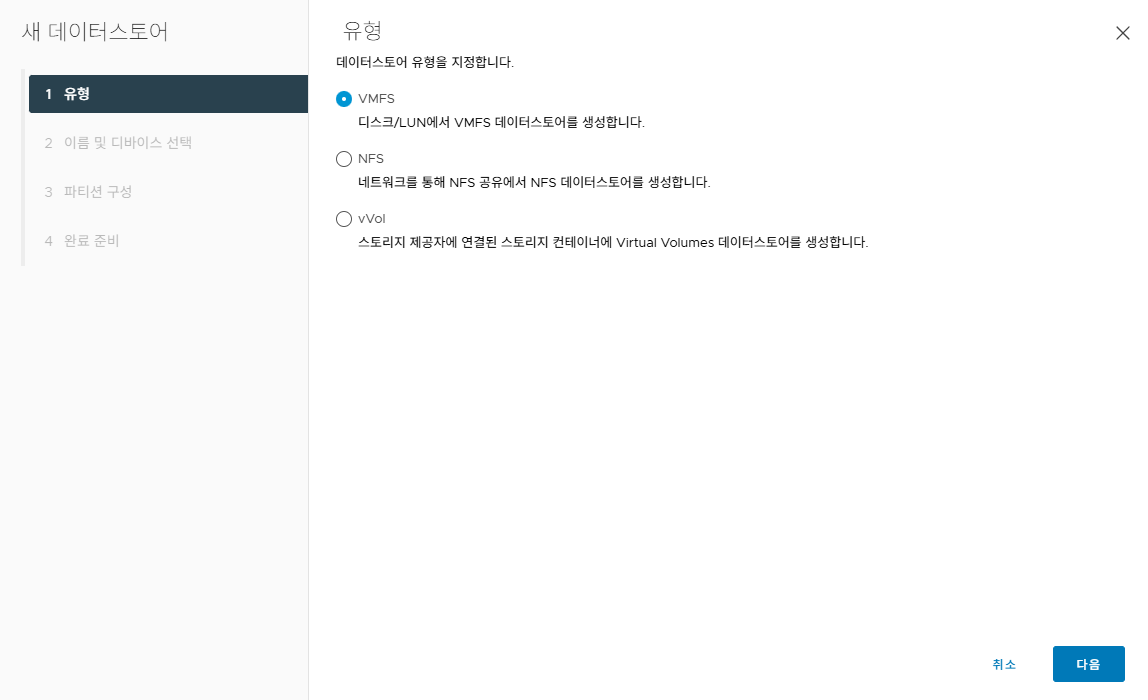

3. 로컬디스크를 사용할 예정이라서 VMFS선택후 다음버튼을 클릭합니다.

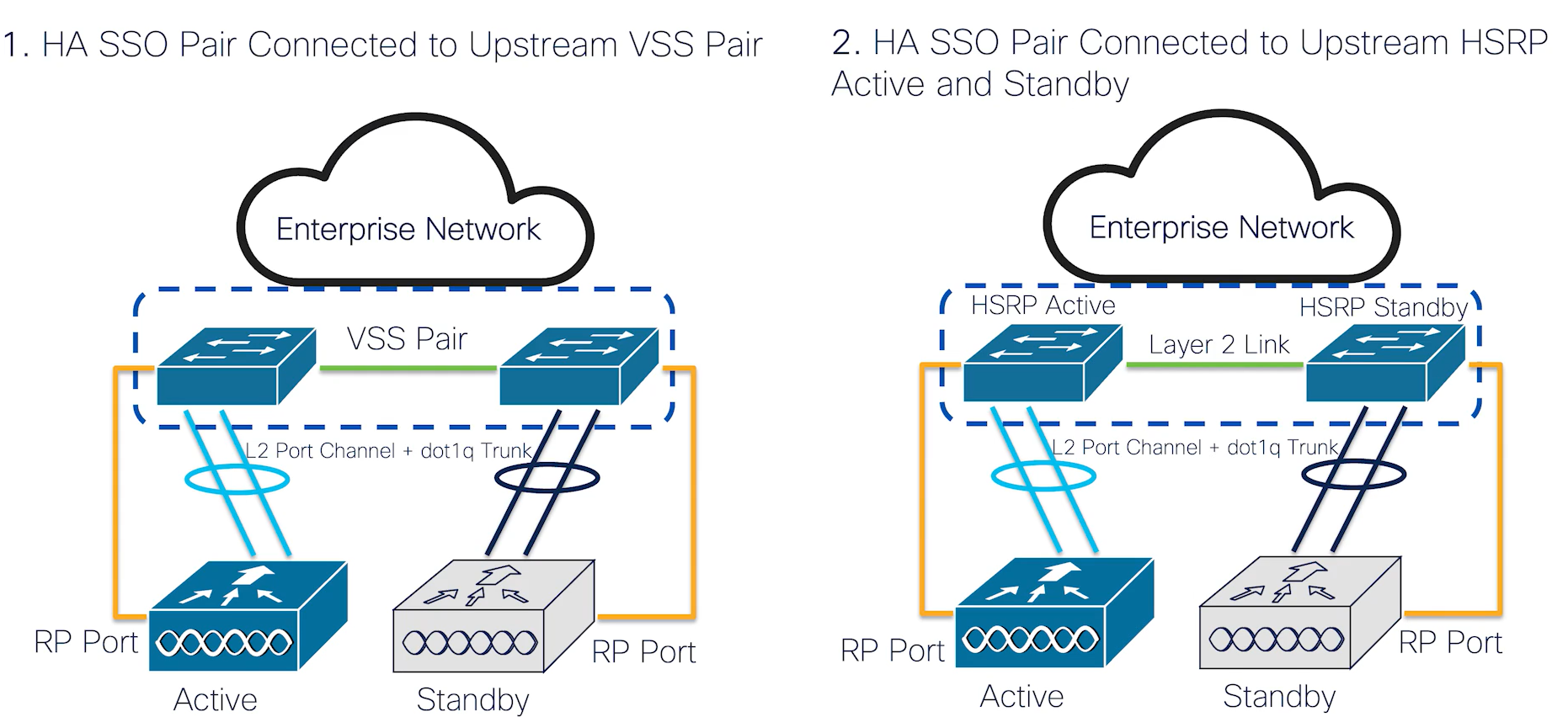

vMotion/HA등을 사용하기 위해서는 스토리지가 NFS/SMB/iSICI 또는 SAN 스위치 스토리지에 연결되어서 연동 되어야 합니다.

이 부분은 나중에 다루도록 하겠습니다.

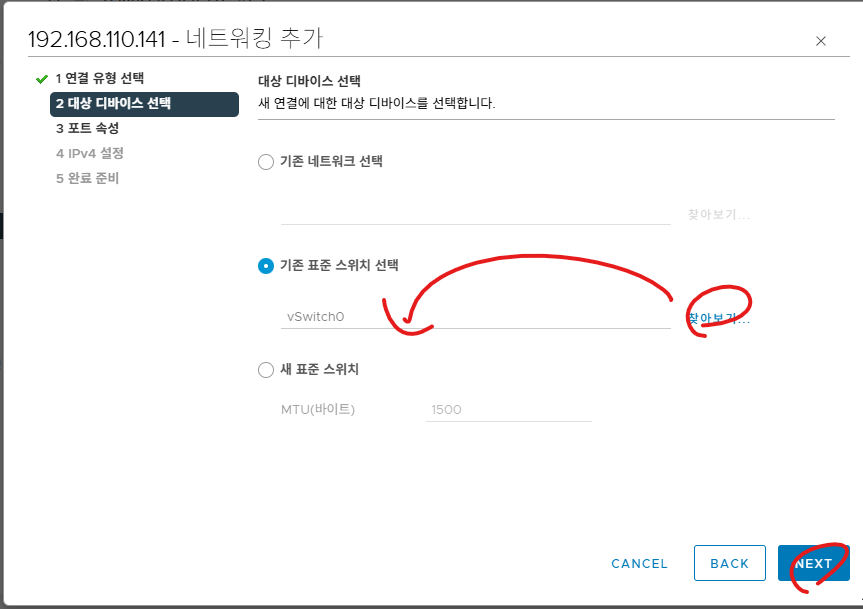

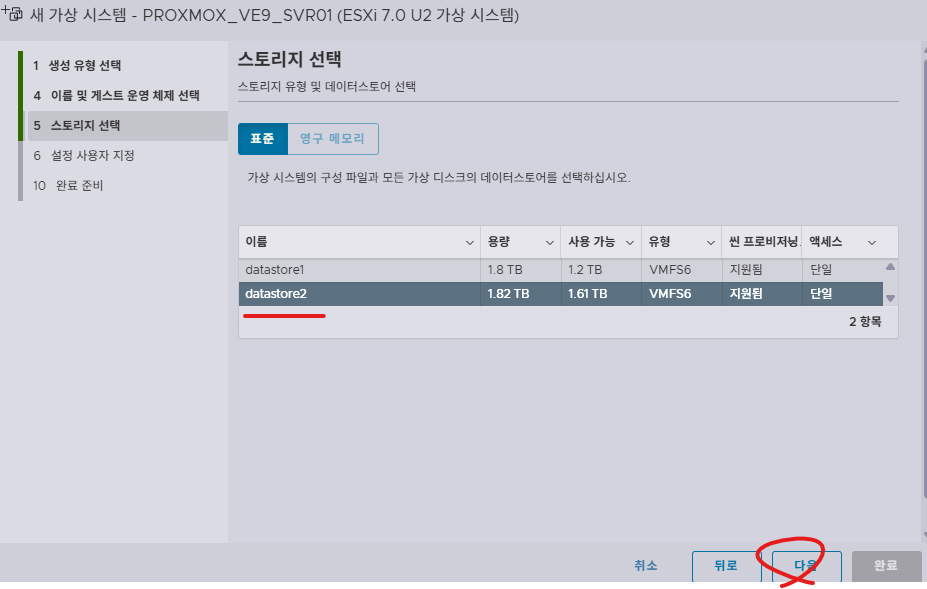

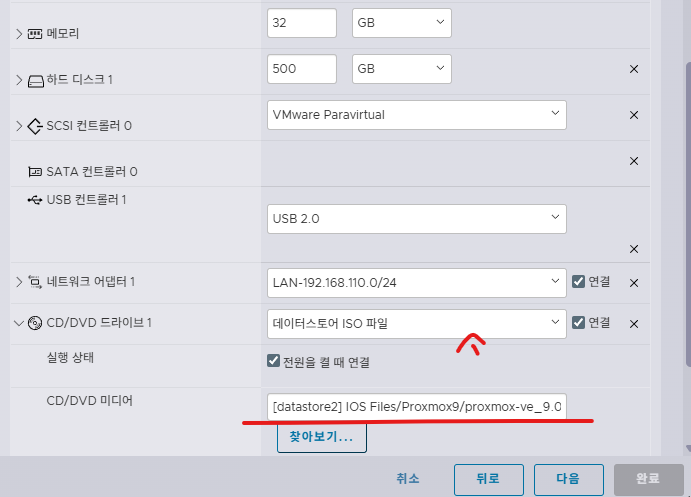

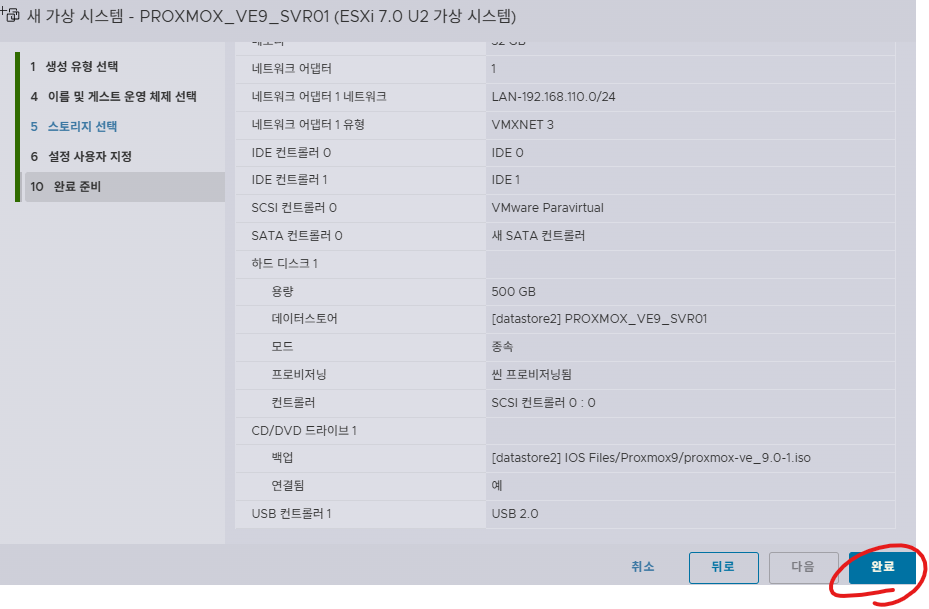

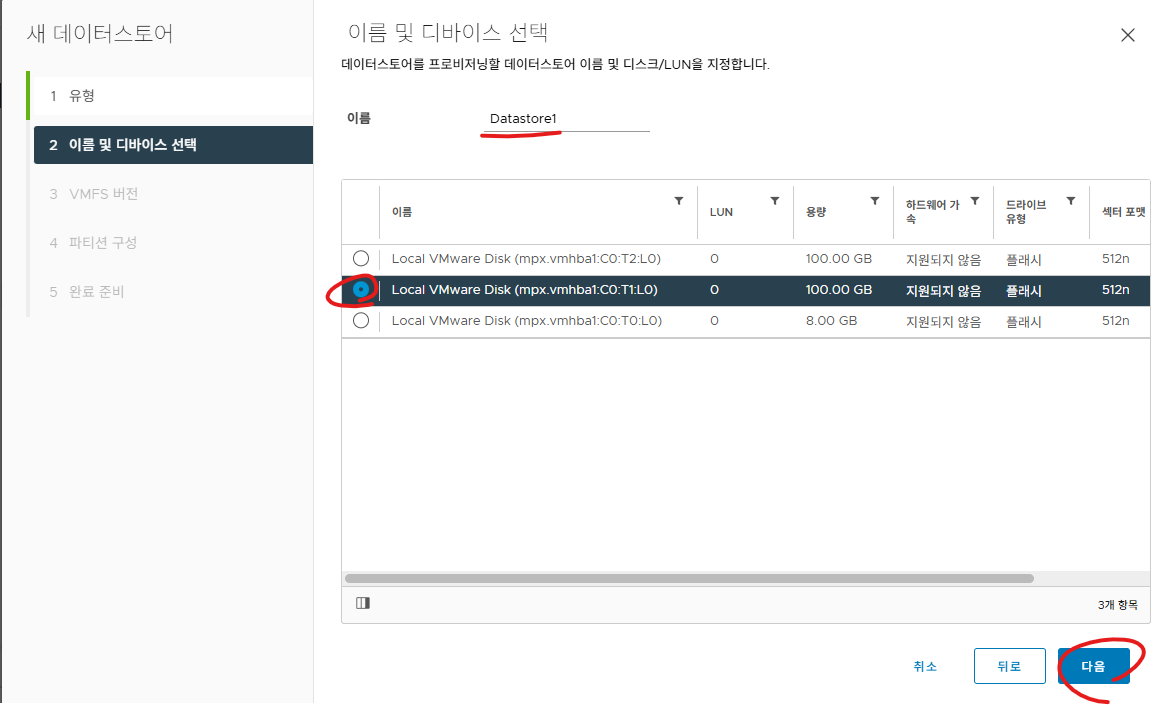

4. datastore1를 선택하고 아래 로컬 디스크를 선택한 다음에 다음 버튼을 클릭 합니다.

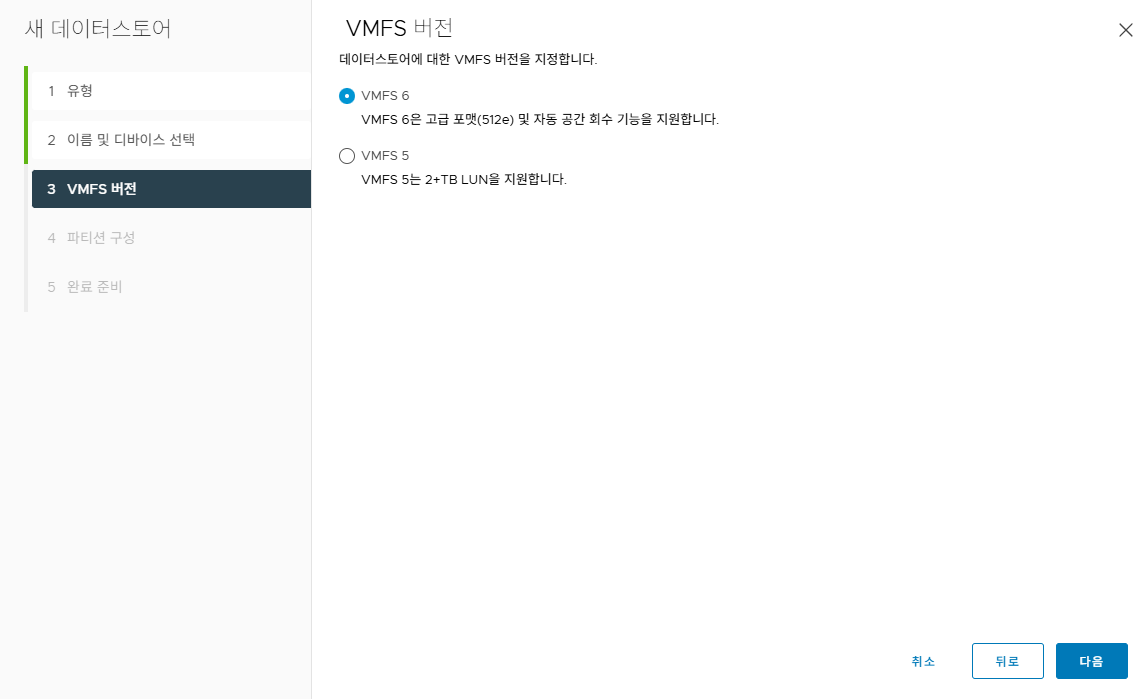

5. 설정 변경없이 다음 버튼을 클릭 합니다.

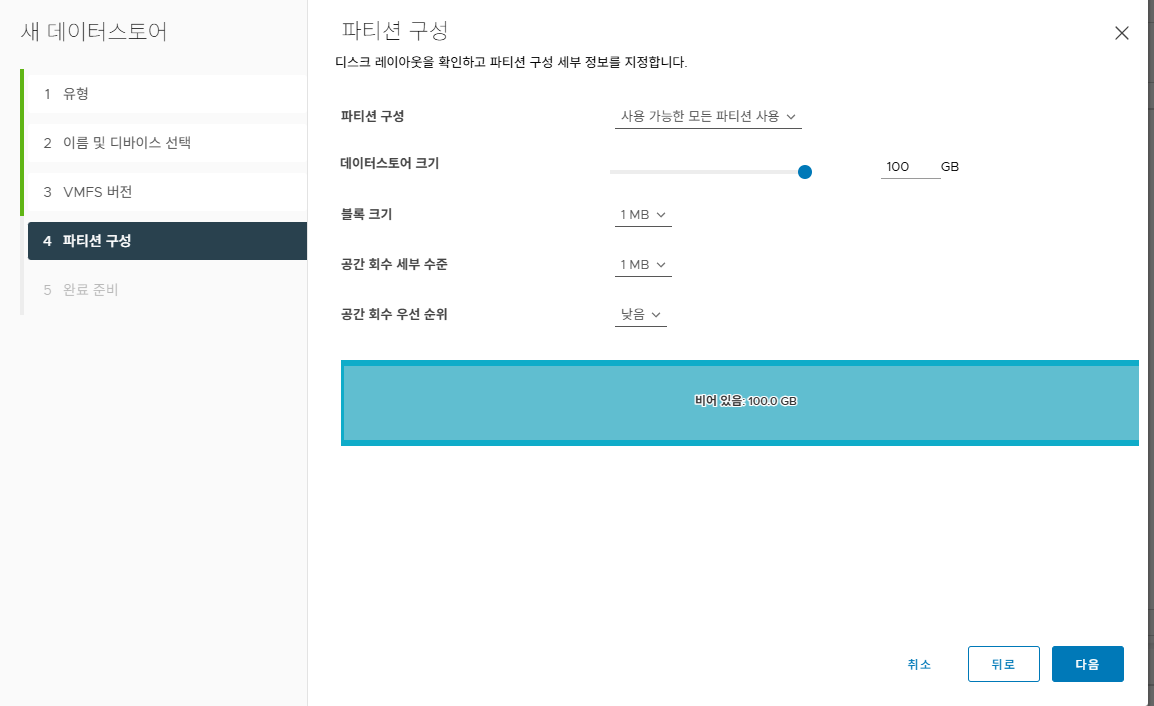

6. 설정 변경없이 다음 버튼을 클릭 합니다.

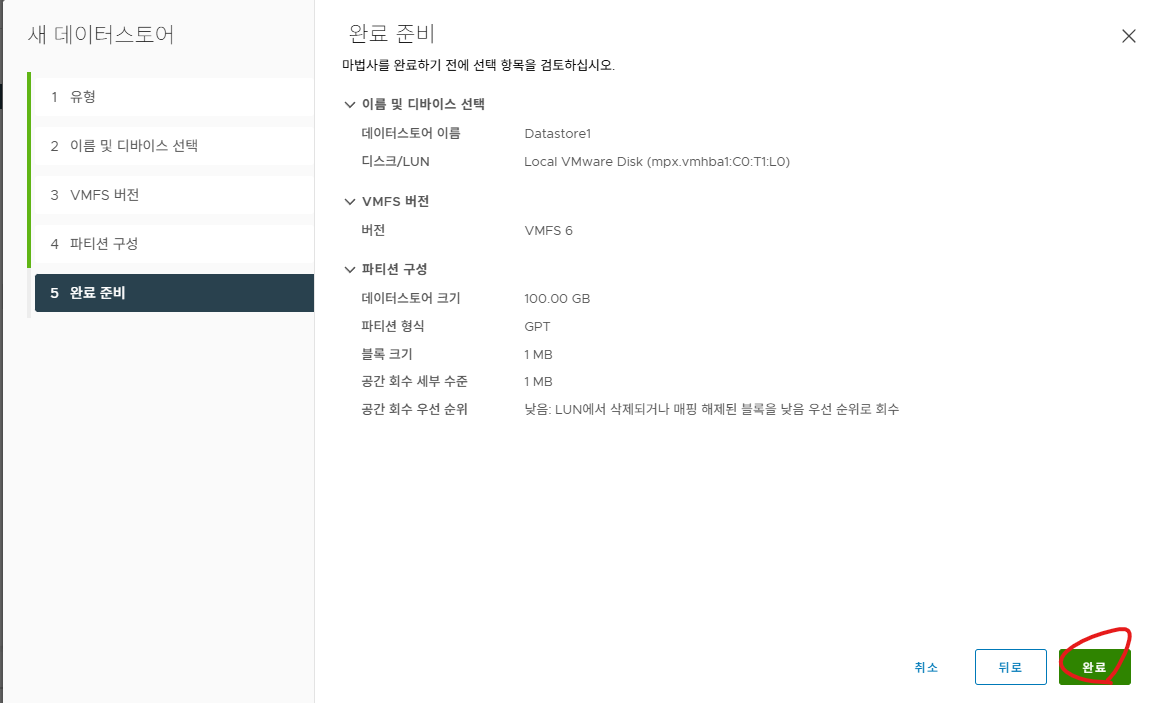

7. 완료 버튼을 클릭 합니다.

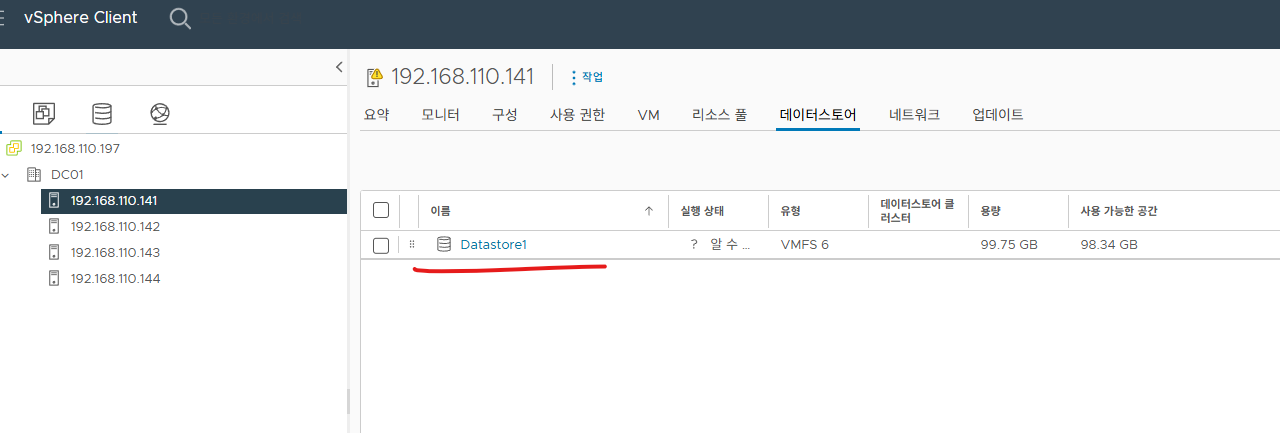

8. 등록 되었습니다. 로컬디스크가 한개 더 있습니다. 똑같은 방식으로 한개 더 등록 합니다.

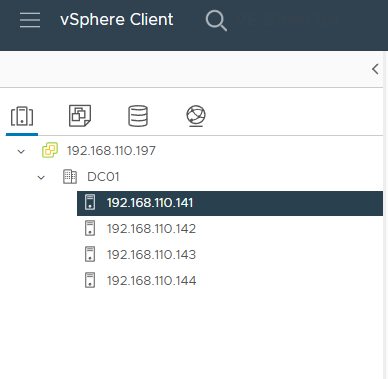

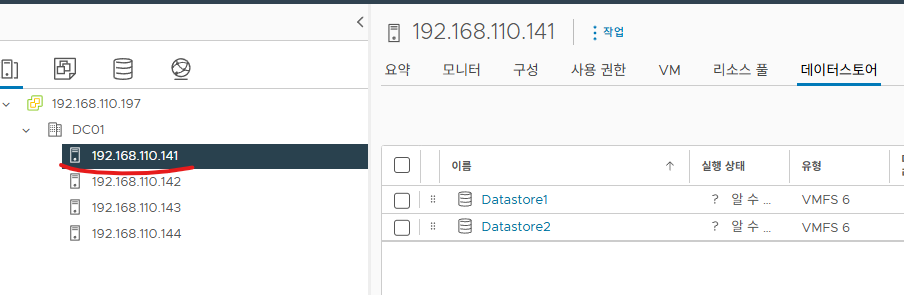

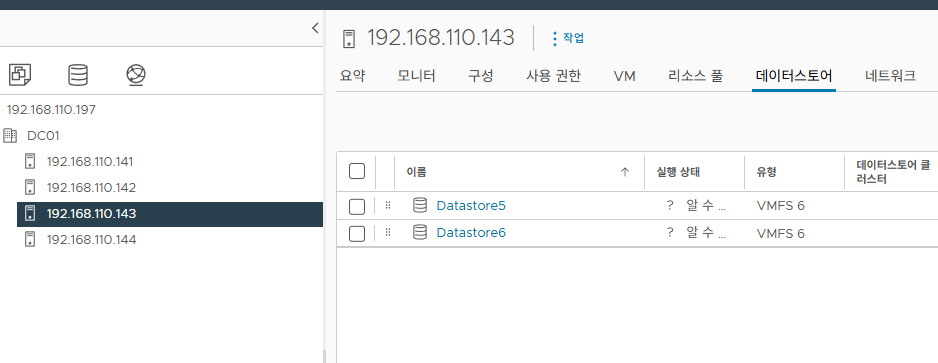

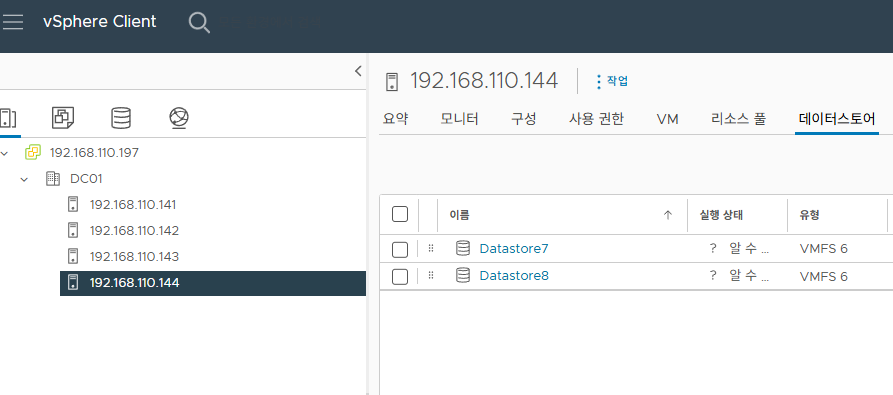

9. 이렇게 2개 스토리지를 HOST 192.168.110.141에 등록 하였습니다.

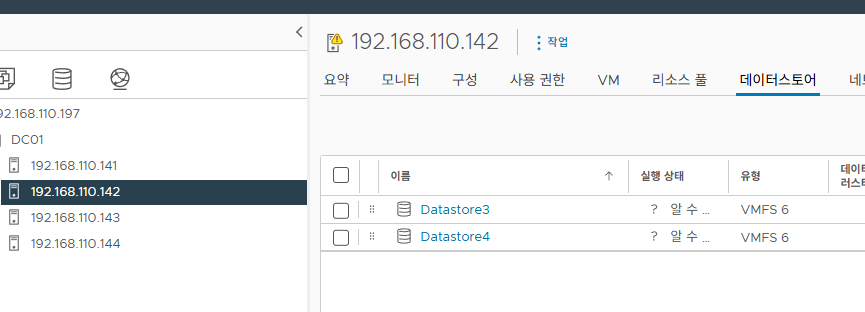

10. 나머지 호스트도 똑같이 등록 합니다.

지금까지 [VMware vCenter][#6]- vCenter에 ESXi 호스트 스토리지 생성 글을 읽어주셔서 감사합니다.

'가상화(Virtualization) > vCenter' 카테고리의 다른 글

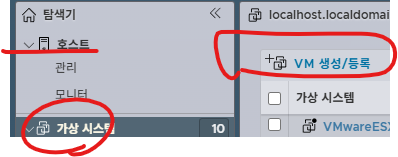

| [VMware vCenter][#8]- vCenter에서 VM 생성하기 (0) | 2025.10.11 |

|---|---|

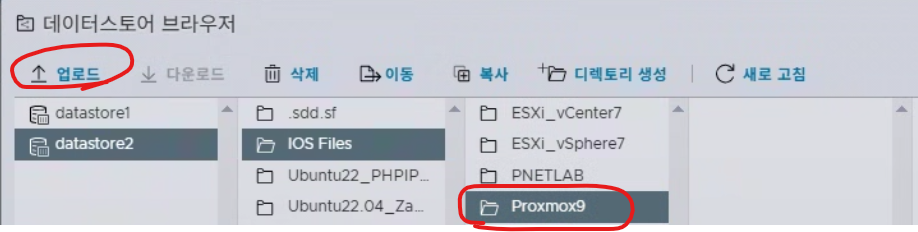

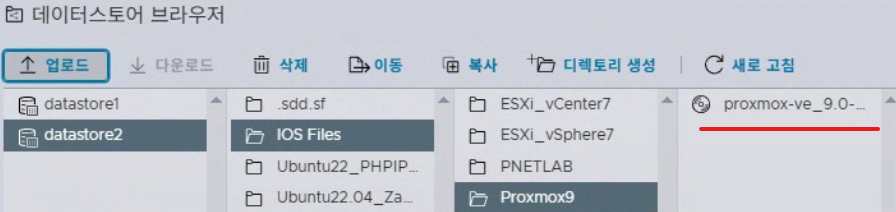

| [VMware vCenter][#7]- vCenter에 HOST에서 ISO파일 업로드 (0) | 2025.10.11 |

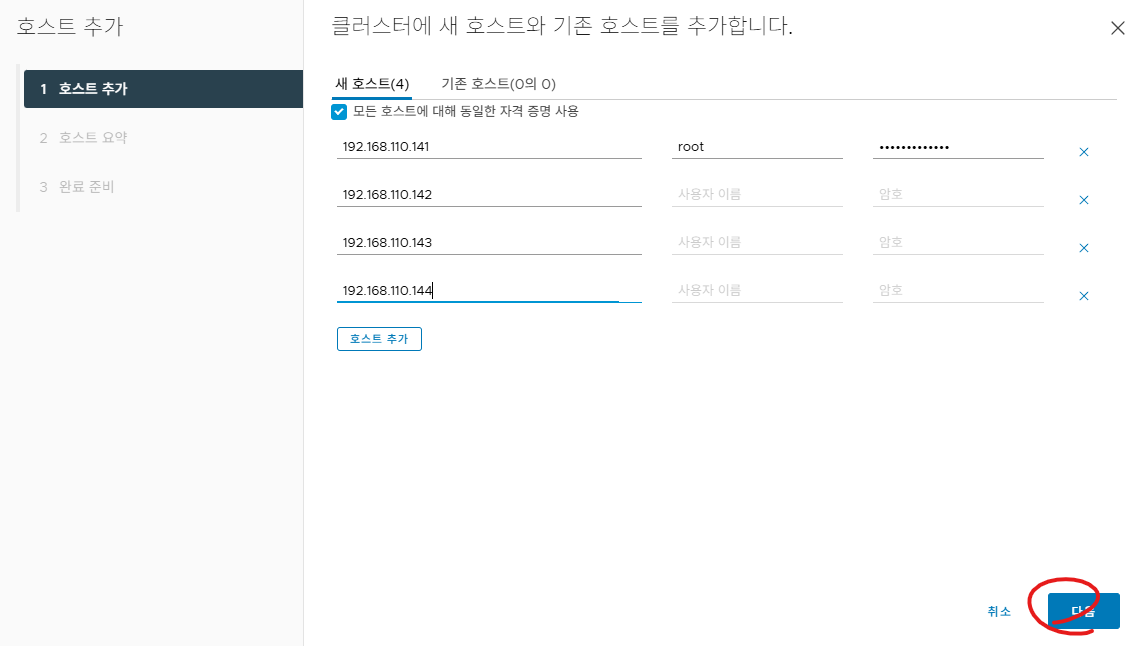

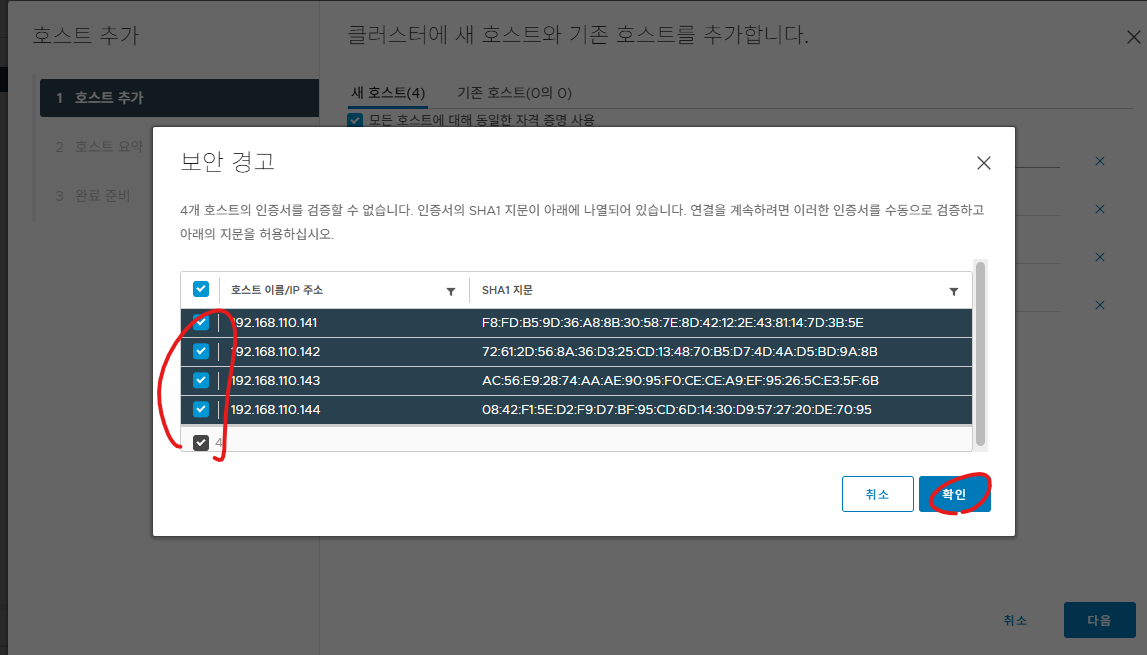

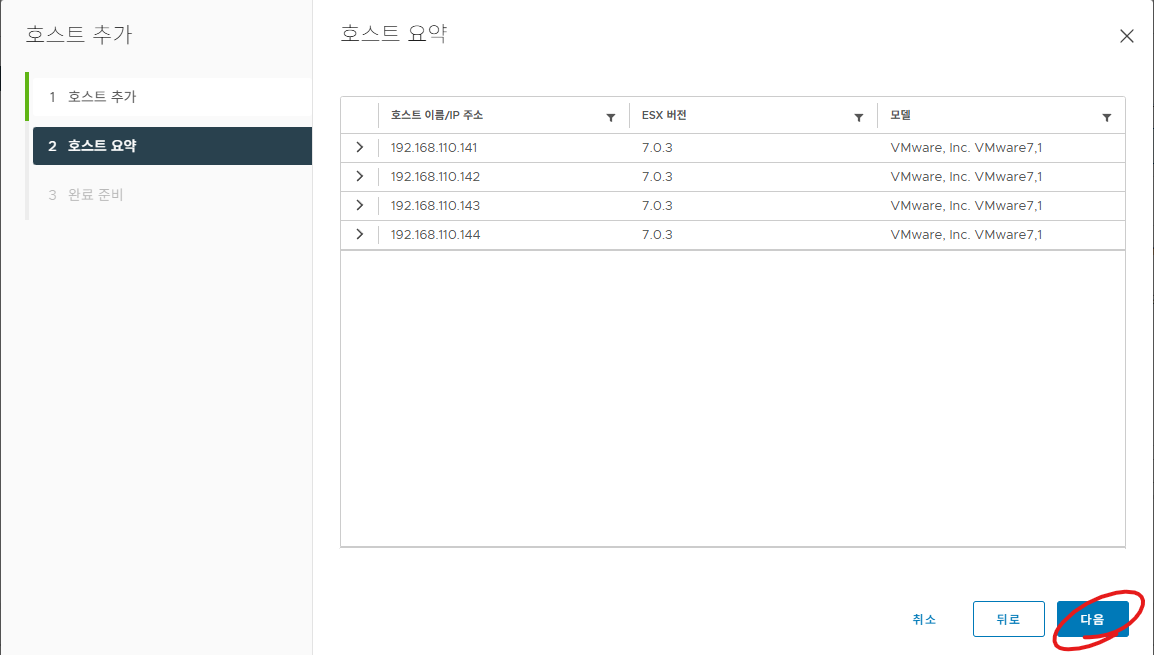

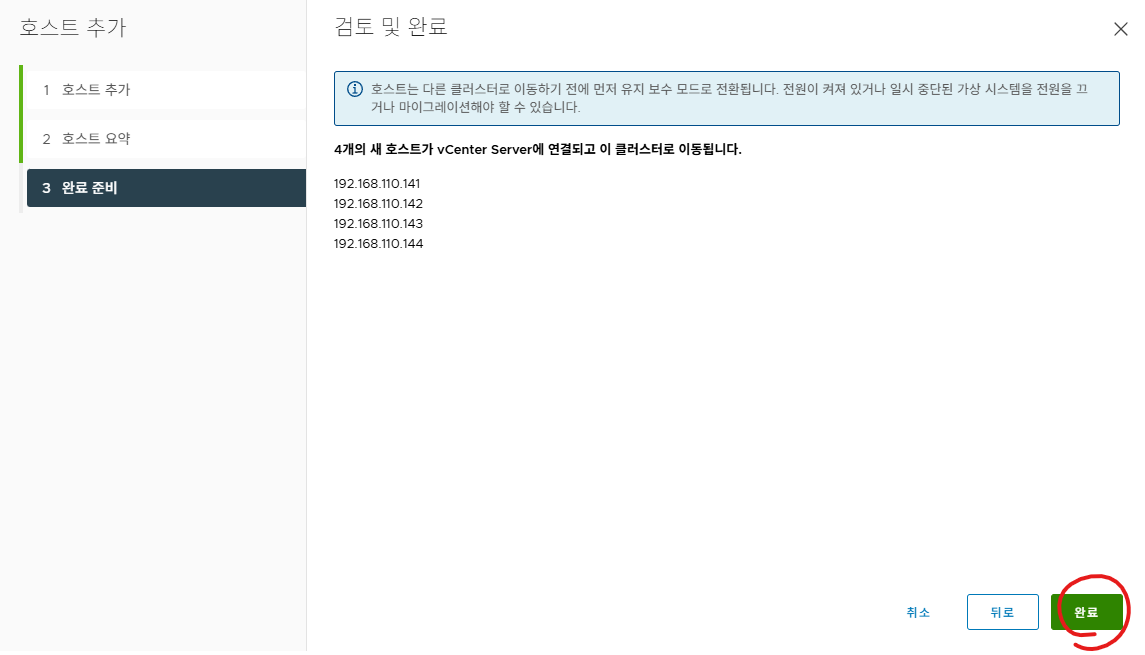

| [VMware vCenter][#5]- vCenter에 ESXi 호스트 등록 (0) | 2025.10.11 |

| [VMware vCenter][#4]- vSAN 설정 (0) | 2025.10.07 |

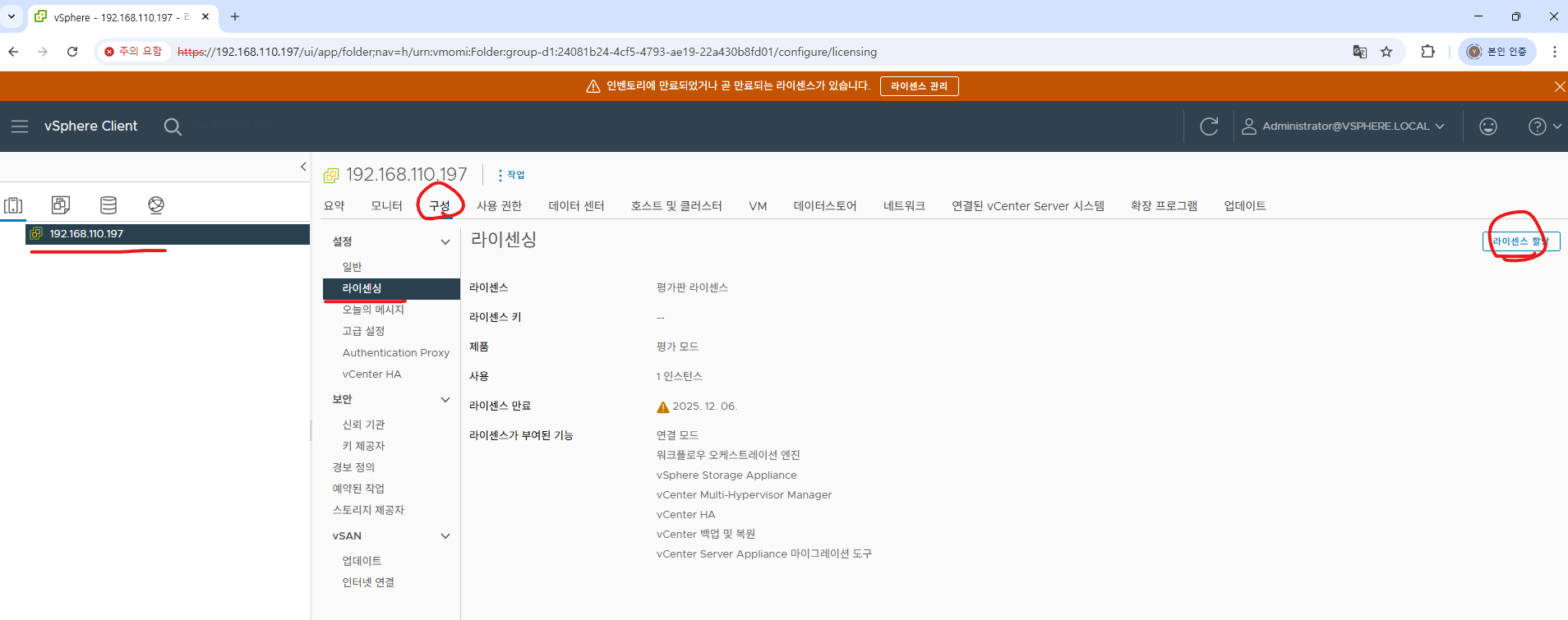

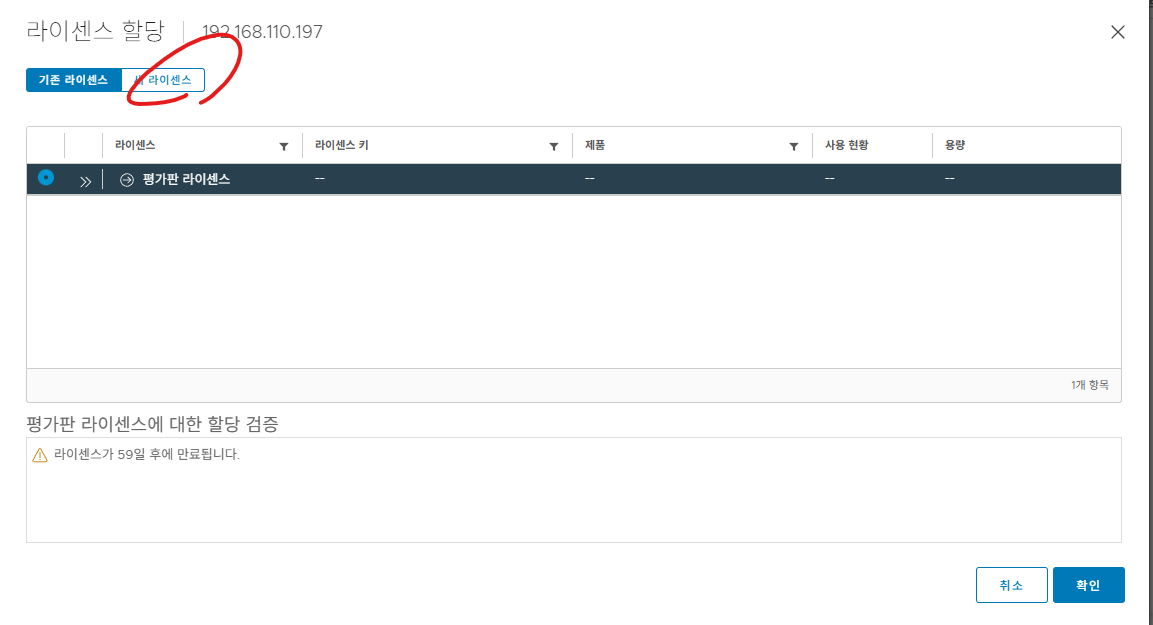

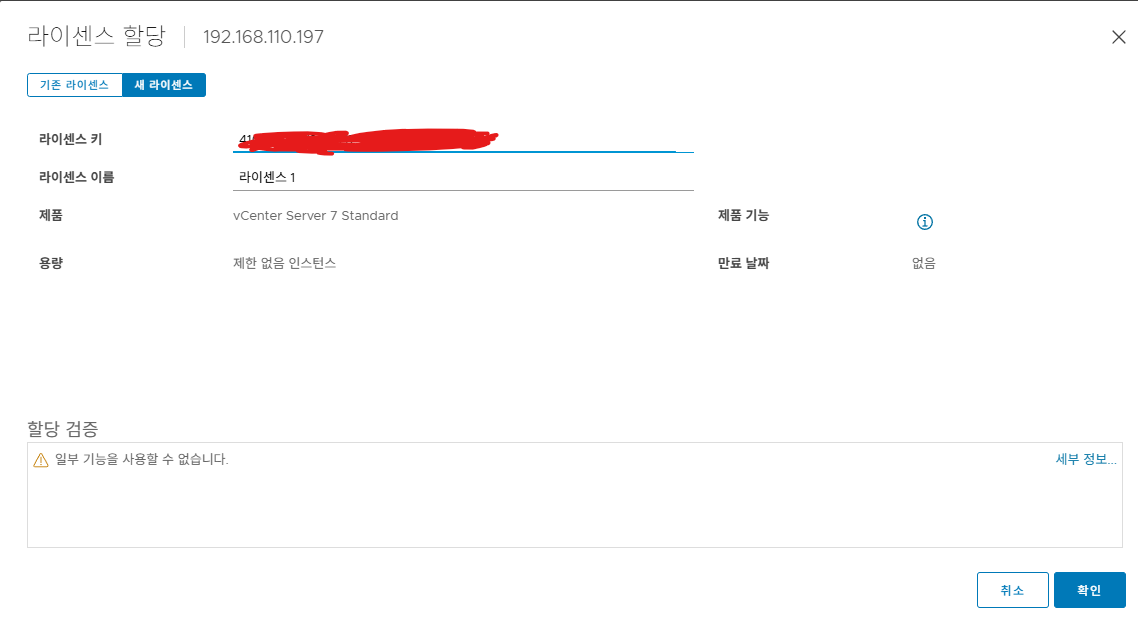

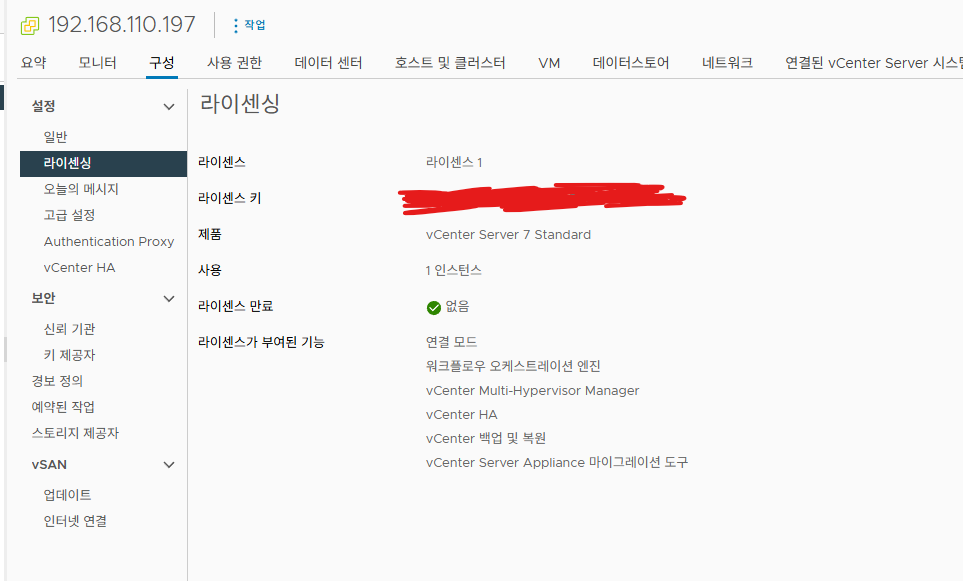

| [VMware vCenter][#3]- License 등록 (0) | 2025.10.07 |