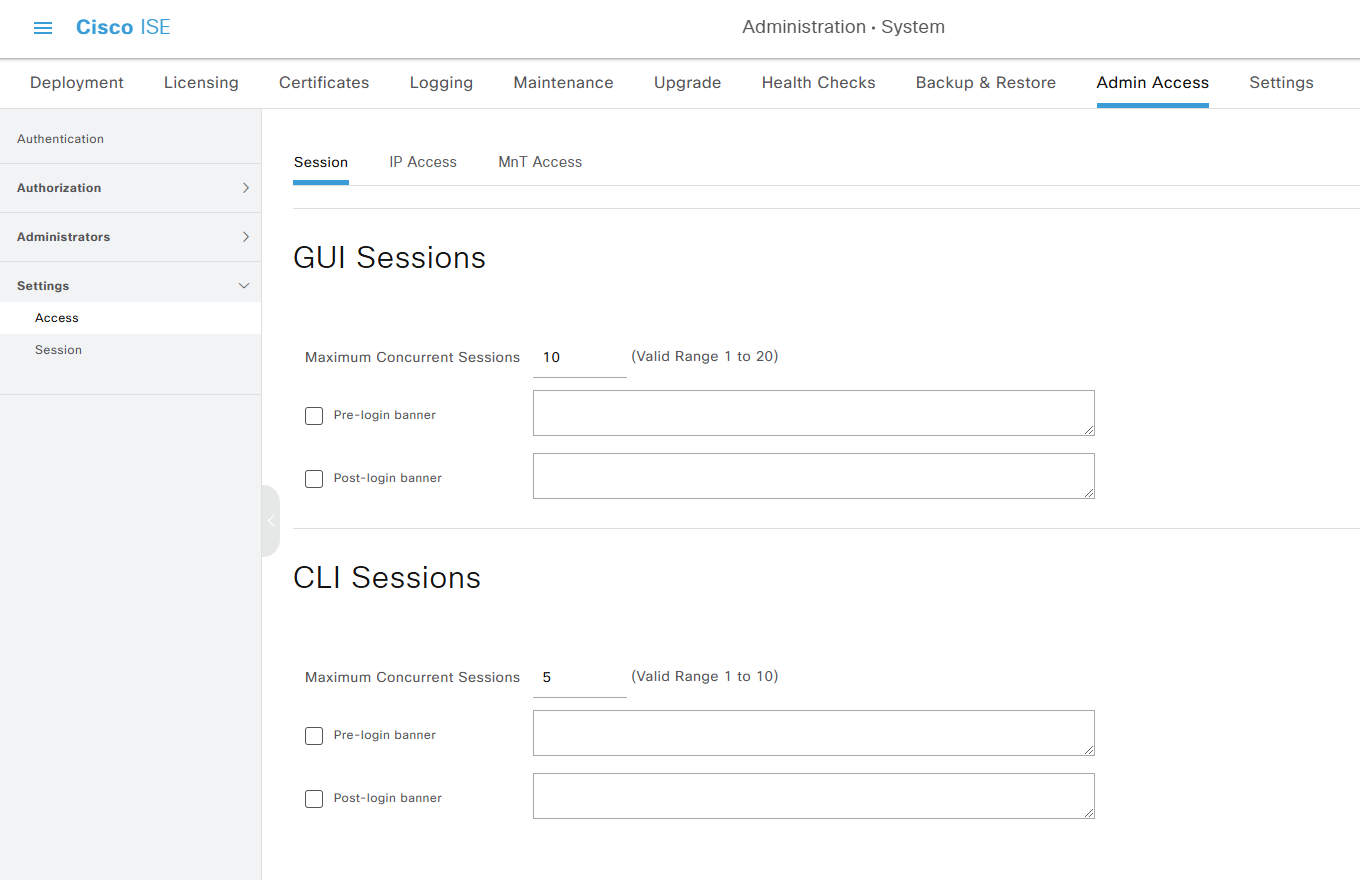

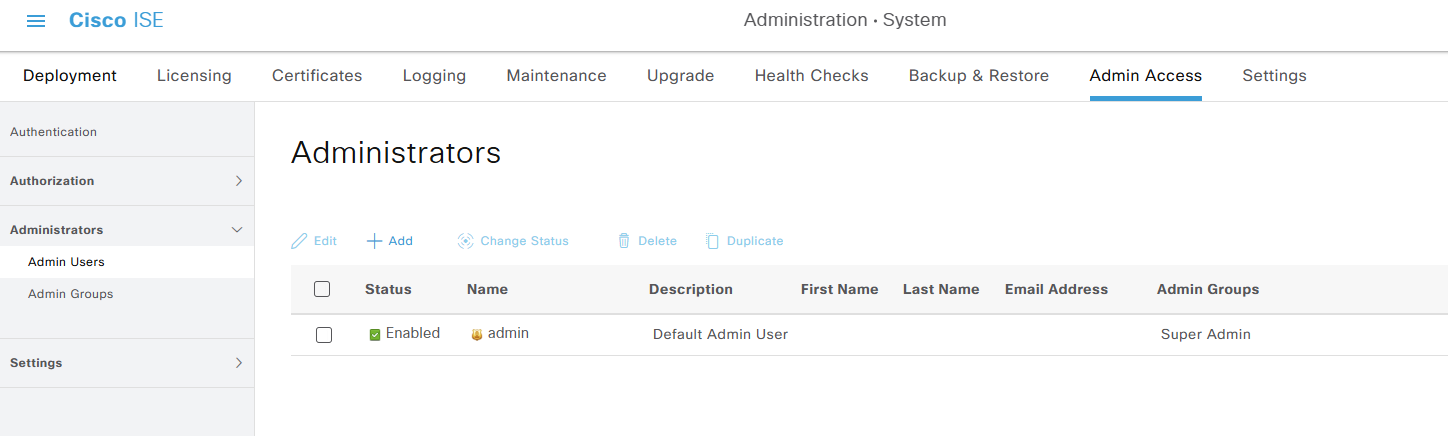

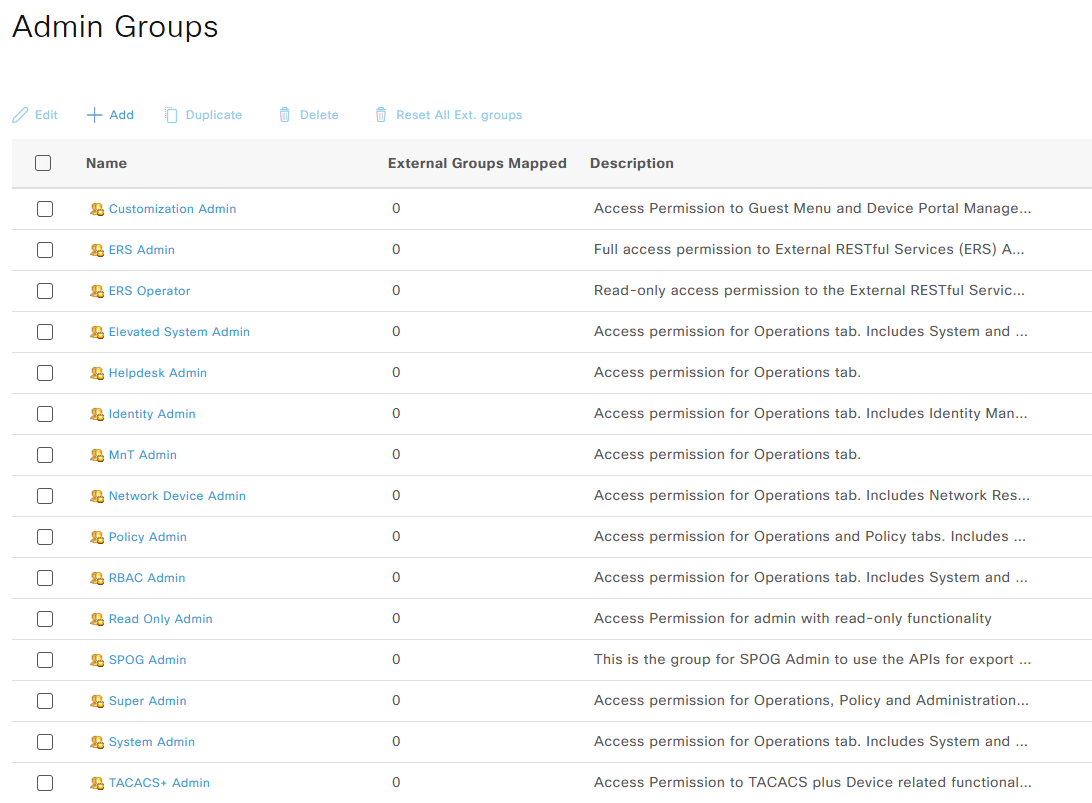

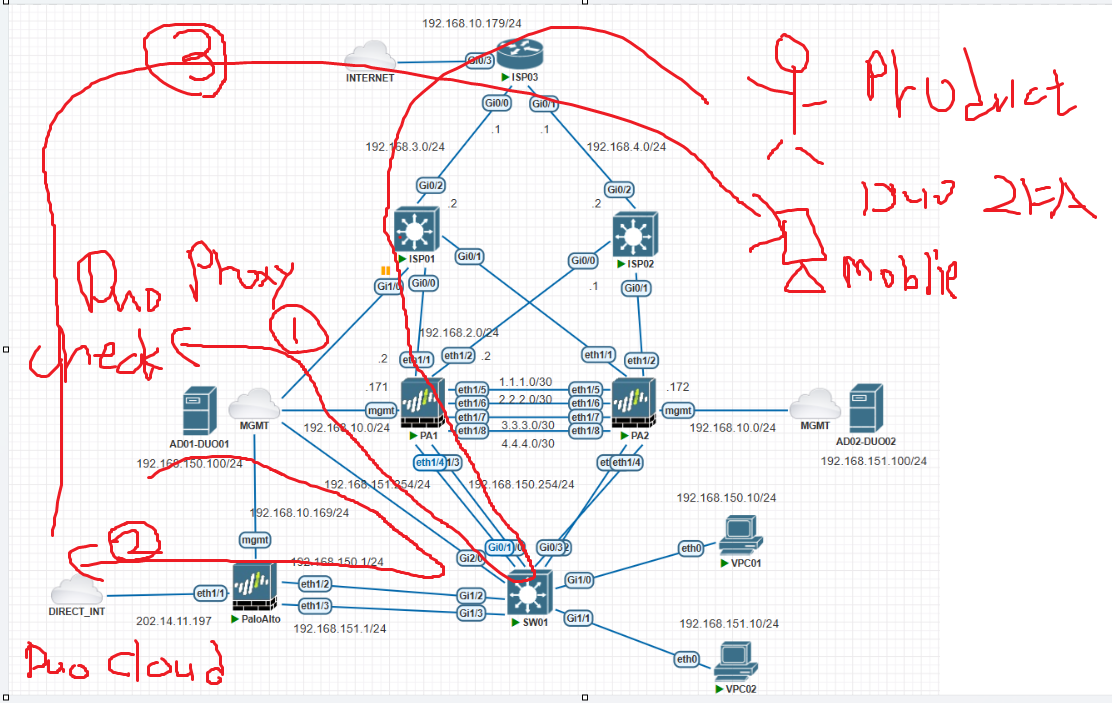

PALOALTO랑 2FA를 설정할때 제약 사항.

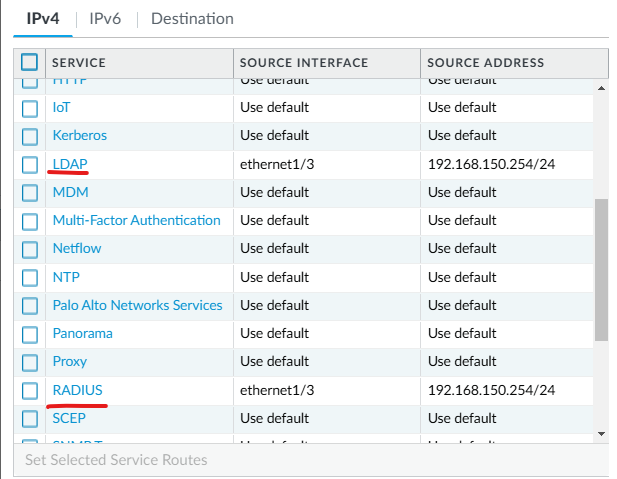

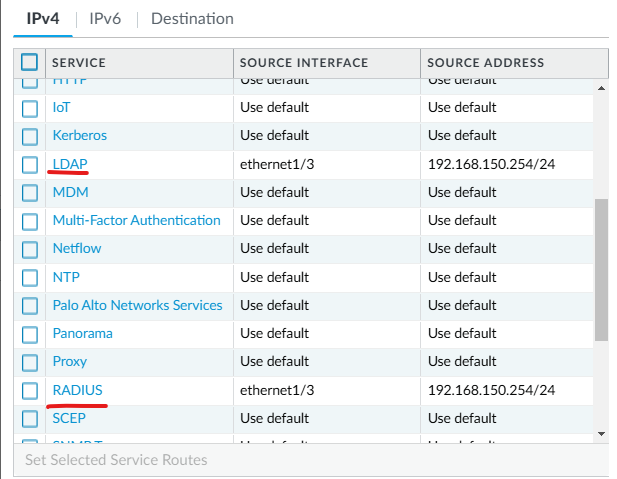

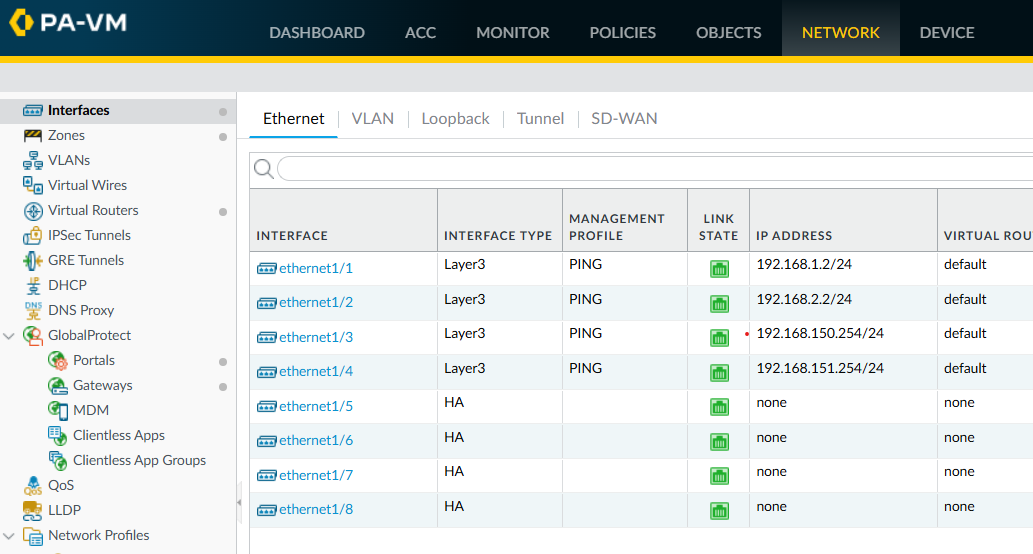

PALOALTO MGMT PORT또는 DATA PORT로 LDAP또는 RADIUS Packet를 전달 한다.

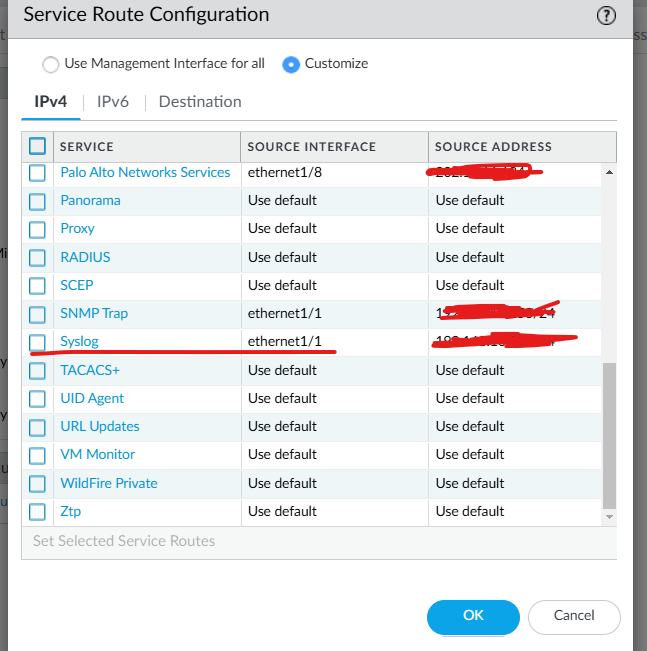

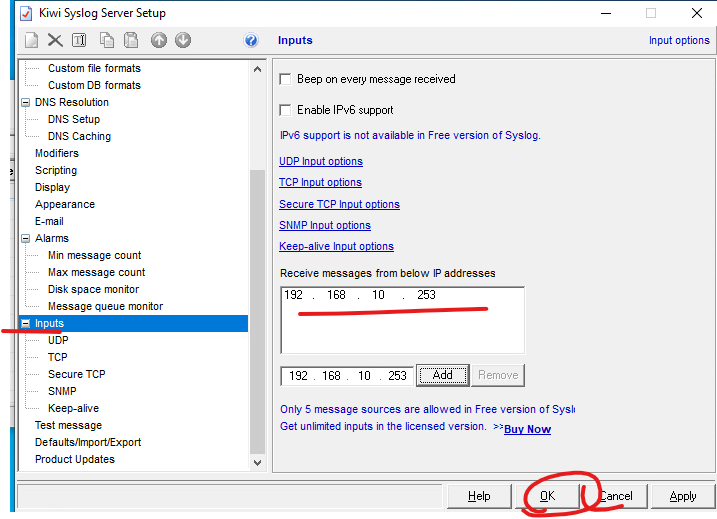

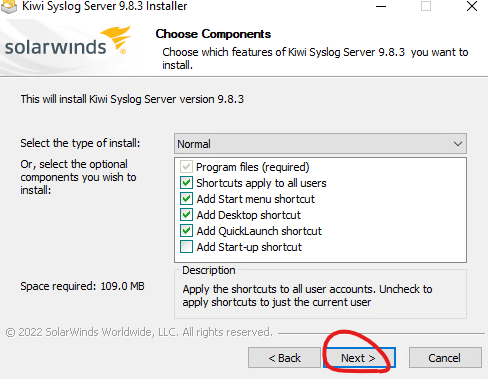

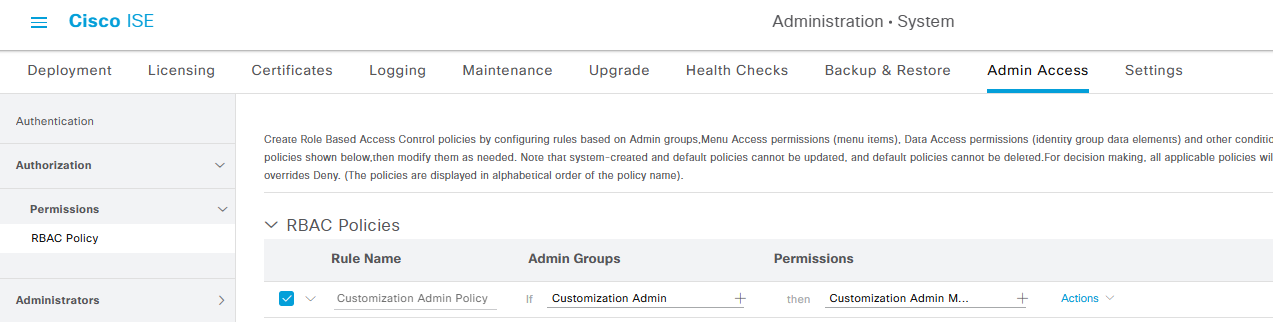

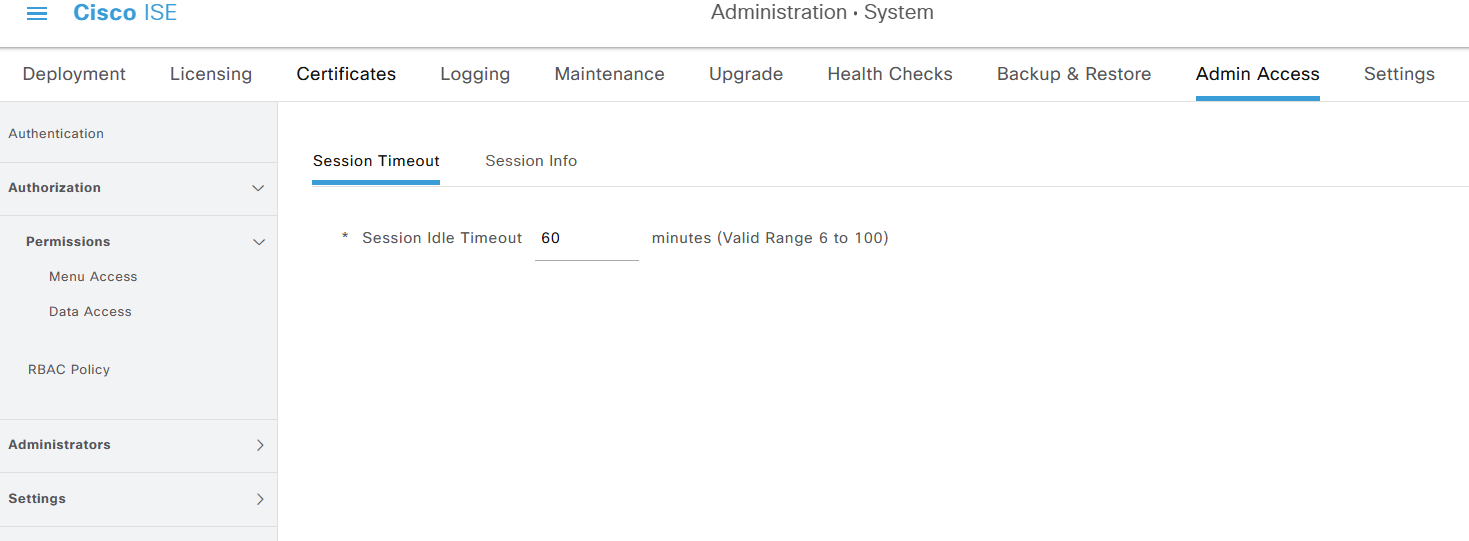

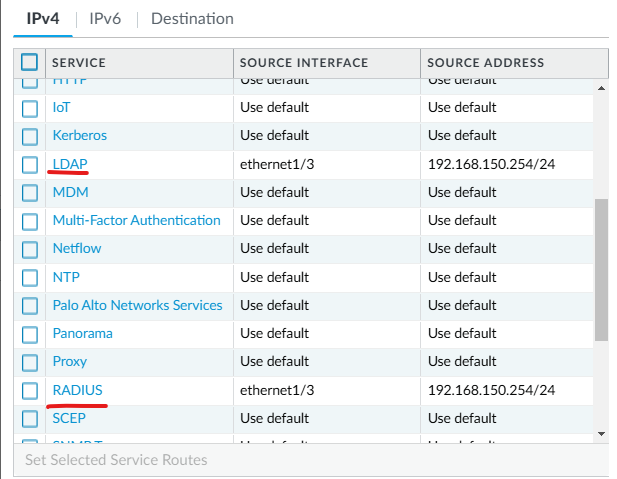

하지만 아래 사진 처럼 SOURCE INTERFACE를 한개만 설정 할수 있다.

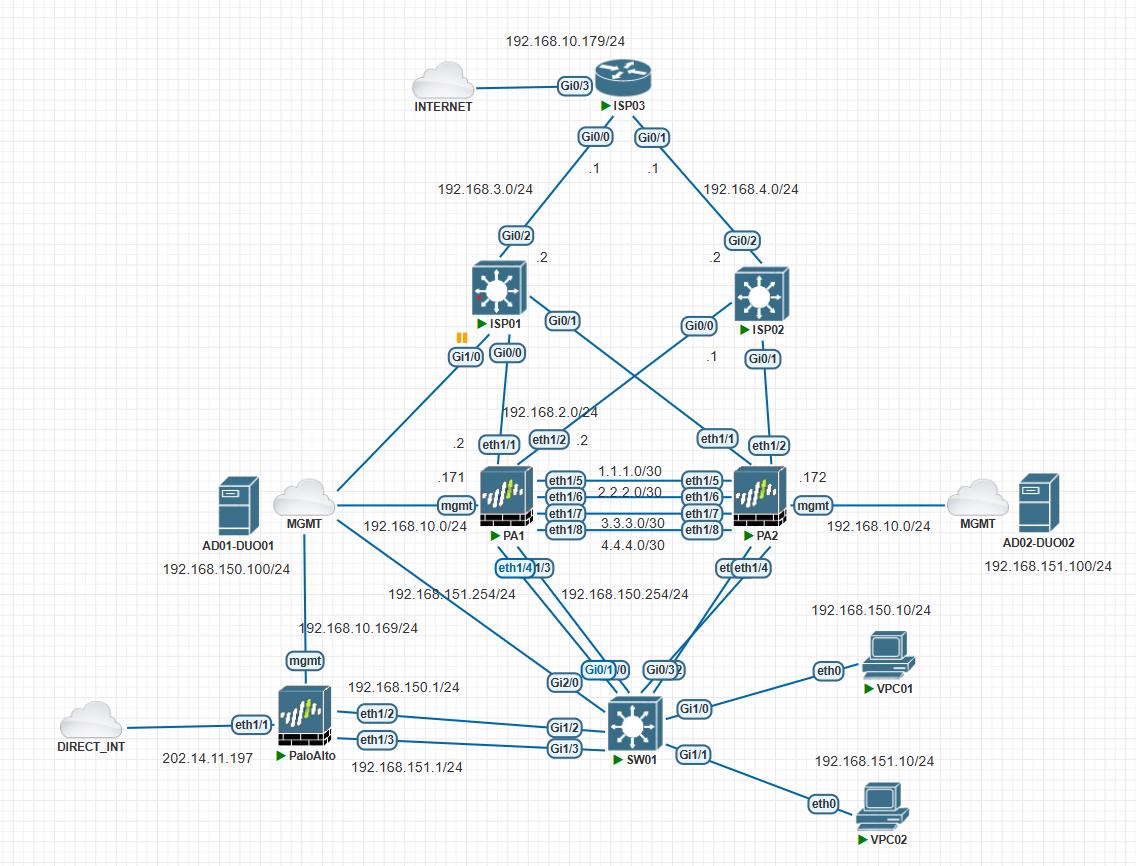

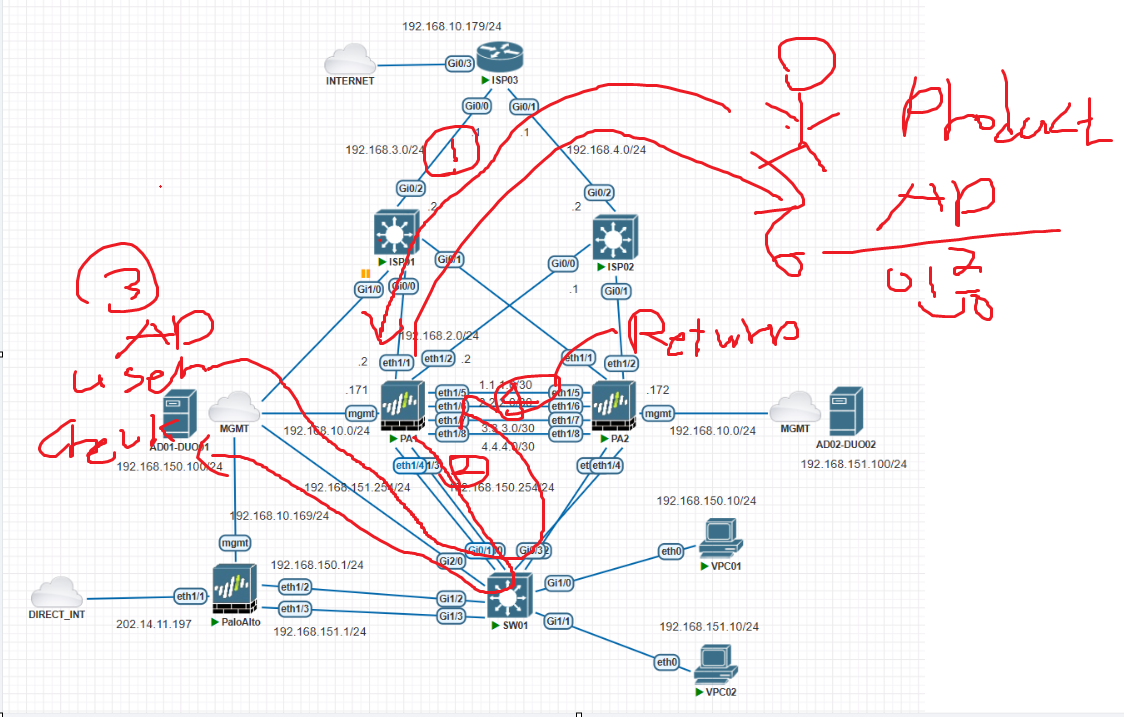

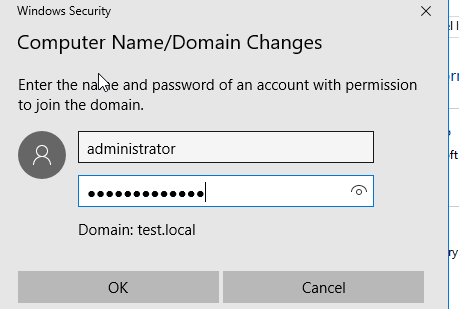

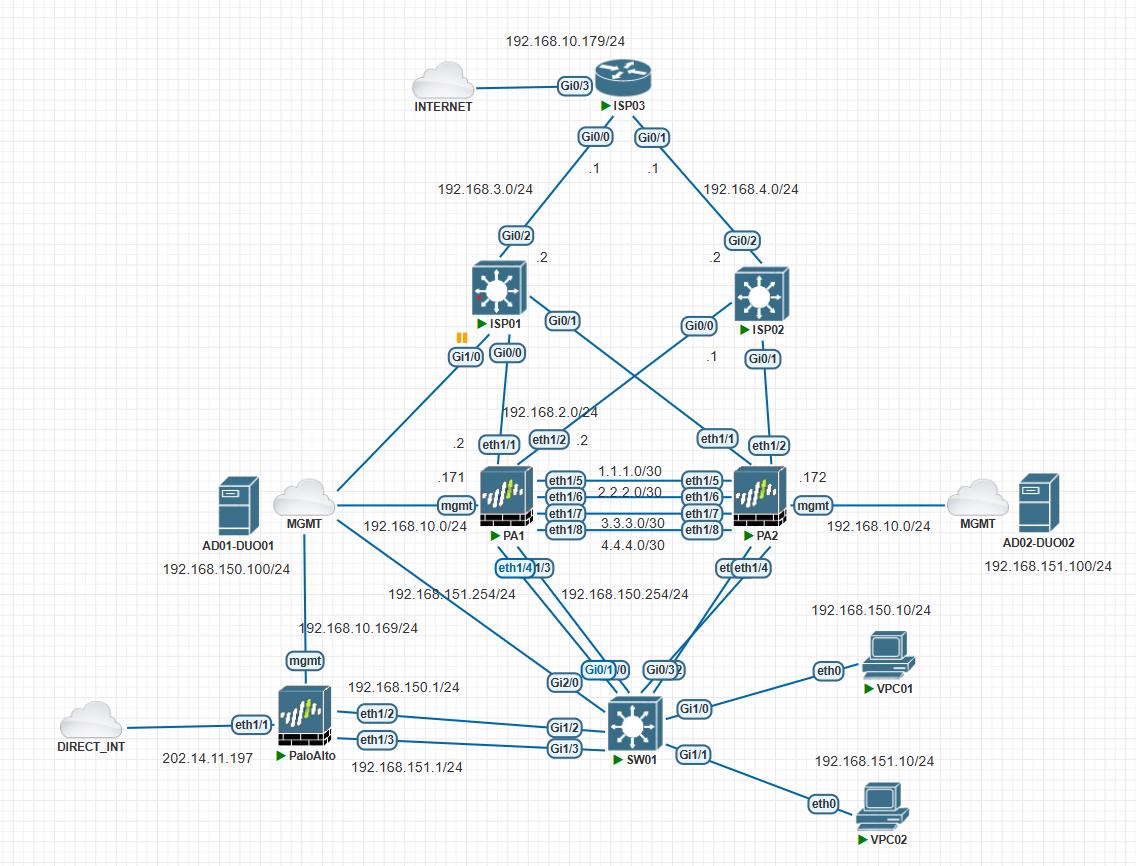

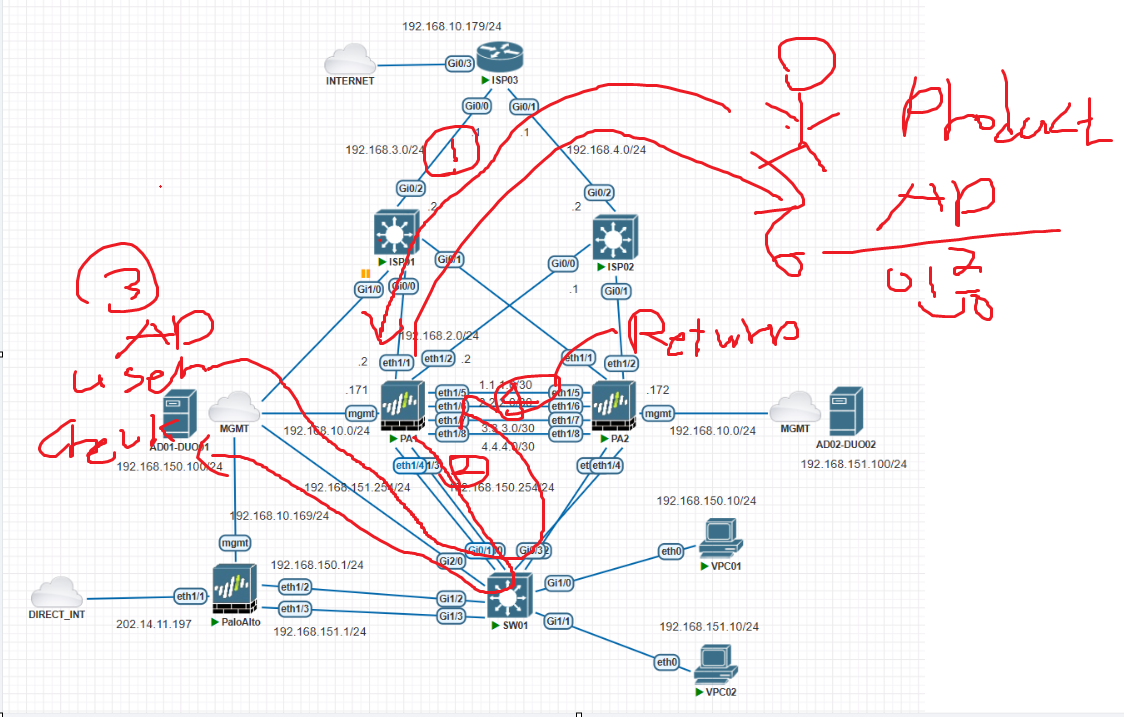

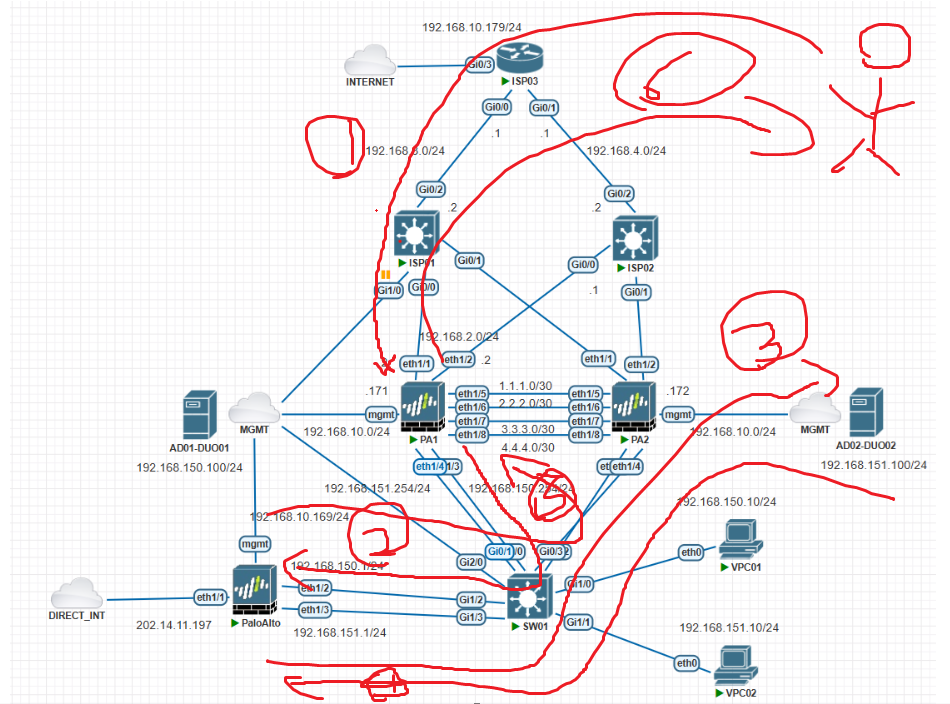

아래 같은 상황을 설정해 봅니다.

내부에 서버가 있습니다.

ISP01 - 192.168.1.2 통해서 GP연결하는 유저는 Production server에 접속 함.

ISP01 - 192.168.1.3 통해서 GP연결하는 유저는 Test server에 접속 함.

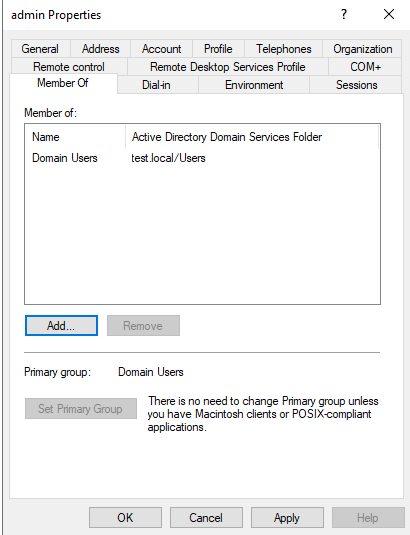

PRODUCTION SERVER - 192.168.150.100 - Active Directory and Cisco DUO

TEST SERVER - 192.168.151.100 - Active Directory and Cisco DUO

Production GP USER - Portal Authentication - AD

1. GP User - 192.168.1.2 접속

2. PA E1/3 LDAP Traffic 전달

192.168.150.254 Source -> LDAP 192.168.150.100 same L2

3. LDAP Server 인증 체크

4. 인증 리턴 패킷을 다시 192.168.150.100 Source -> 192.168.150.254 Destination 전달

5. PAloalto는 다시 유저에게 전달해서 Portal authentication 완료 됩니다.

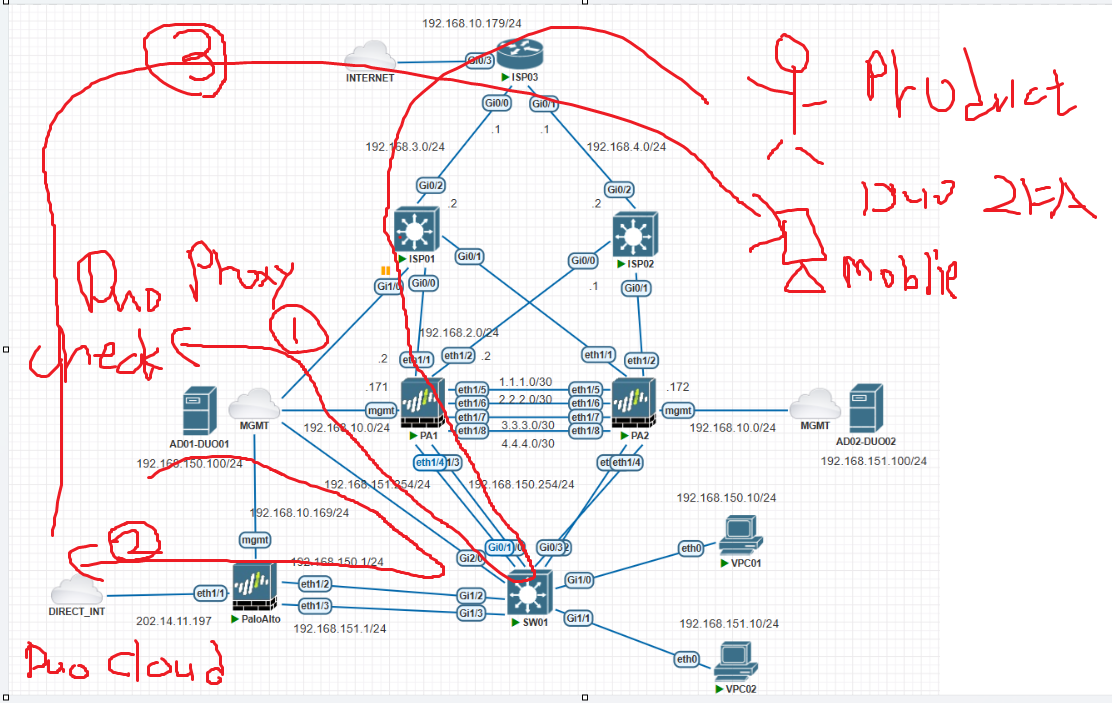

Cisco DUO authentication

1. RADIUS TRAFFIC 전달

Source 192.168.150.254 -> Destination 192.168.150.100

2. Cisco DUO Proxy -> Cisco DUO CLOUD 전달

Source 192.168.150.100이 API를 통해서 Cisco DUO전달

3. Cisco DUO CLOUD에 User에 포함된 모바일폰 정보를 확인후 Push Notification 전달

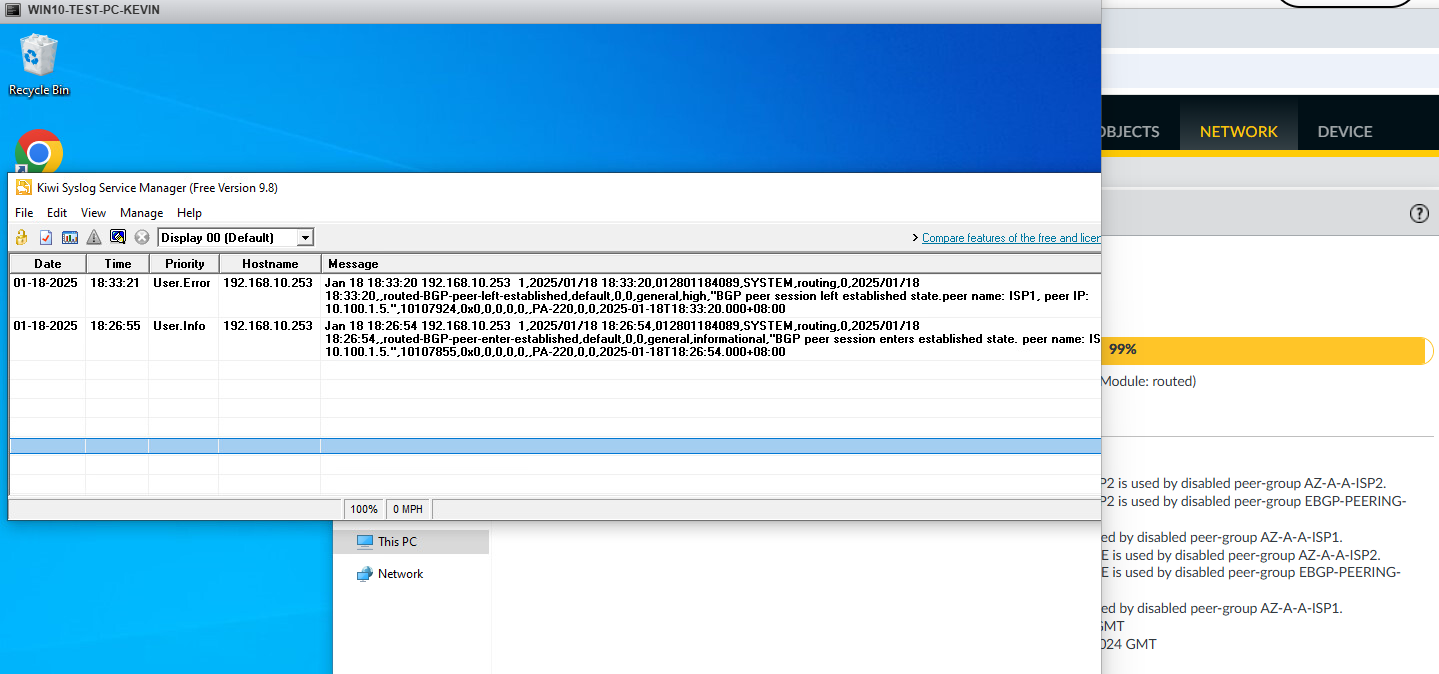

지금까지는 LDAP and Radius Source Interface IP가 192.168.150.254 <-> 192.168.150.100 LDAP and DUO서버랑 같은 L2 도메인 이라서 통신 되는데 문제가 없습니다.

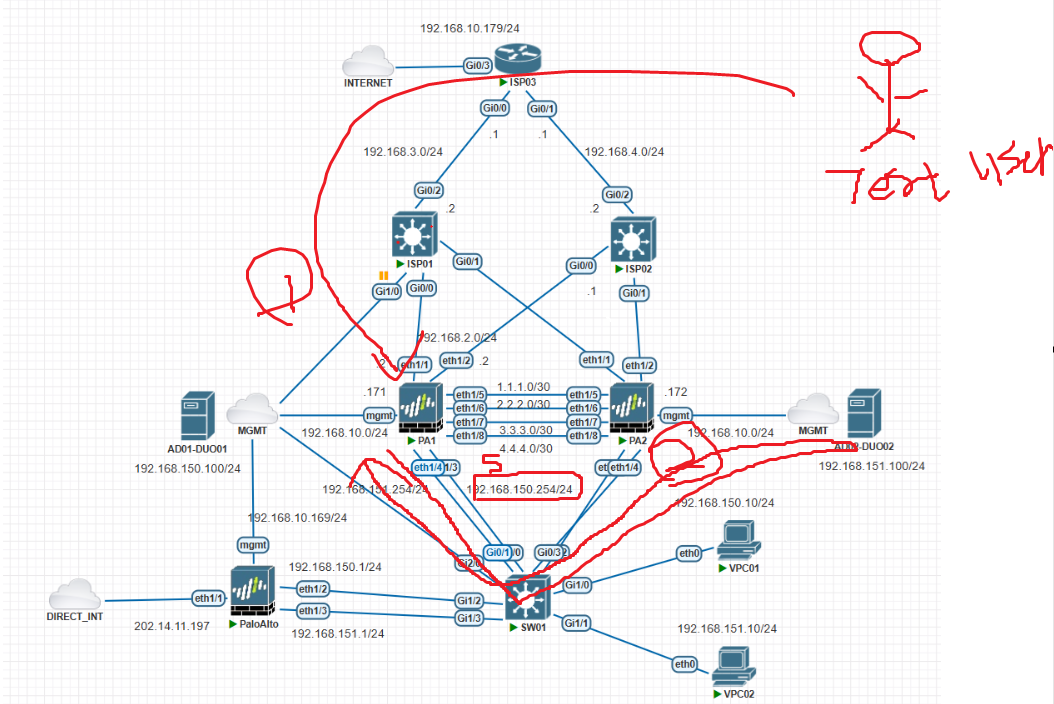

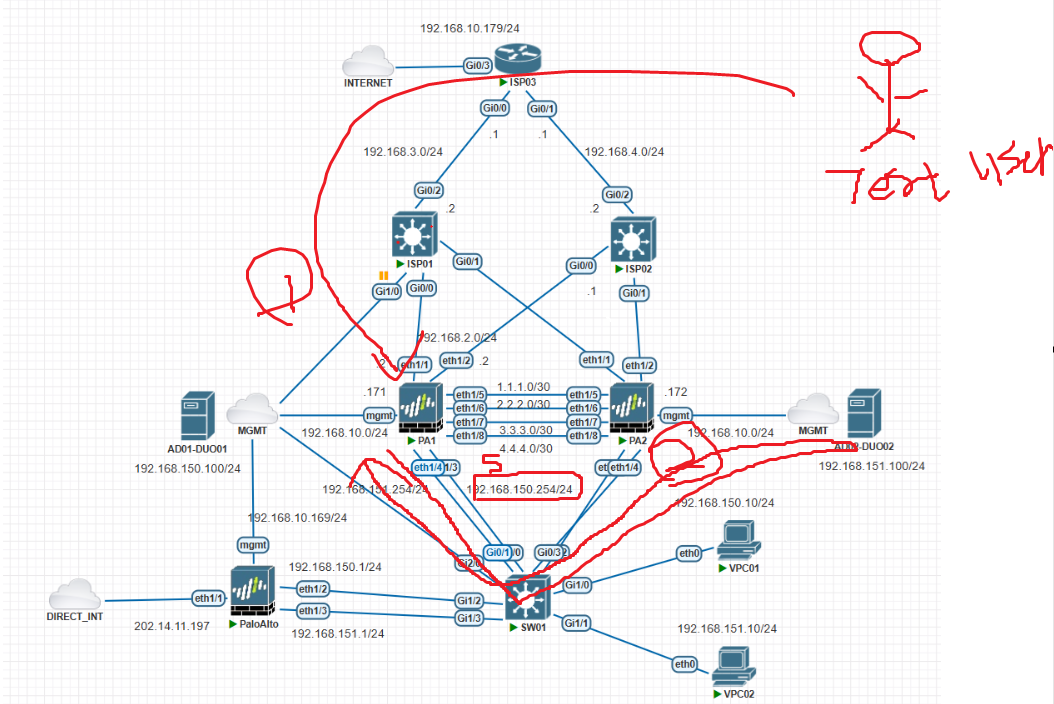

***** 하지만 Test Server에 접속 할때는 상황이 다릅니다. ******

GP Portal IP - 192.168.1.3

LDAP02 and DUO02 - 192.168.151.100

PALOALTO Source LDAP and RADIUS IP - 192.168.150.254

1. GP User가 ISP01 192.168.1.3에 접속 합니다.

2. PA E1/3 192168.150.254를 Source해서 192.168.151.100으로 접속을 시도 합니다.

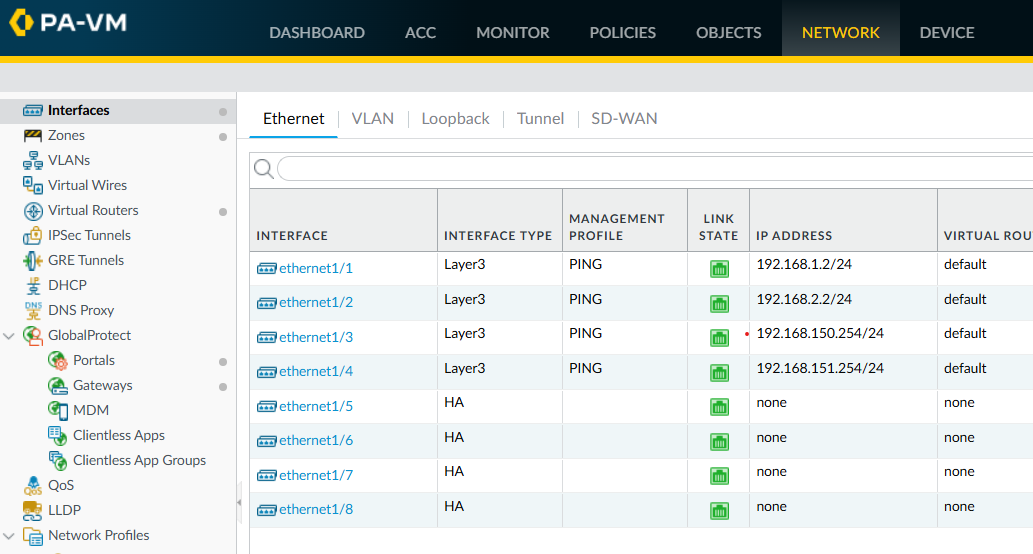

하지만 실제 E1/4 192.168.151.254 <-> 192.168.151.100 같은 L2이기때문에, 패킷이 E1/3이 아니라 E1/4 전달 됩니다.

리턴 패킷도 E1/3이 아니라 E1/4로 받아서 AD 인증 cisco DUO 인증 모두 실패 합니다.

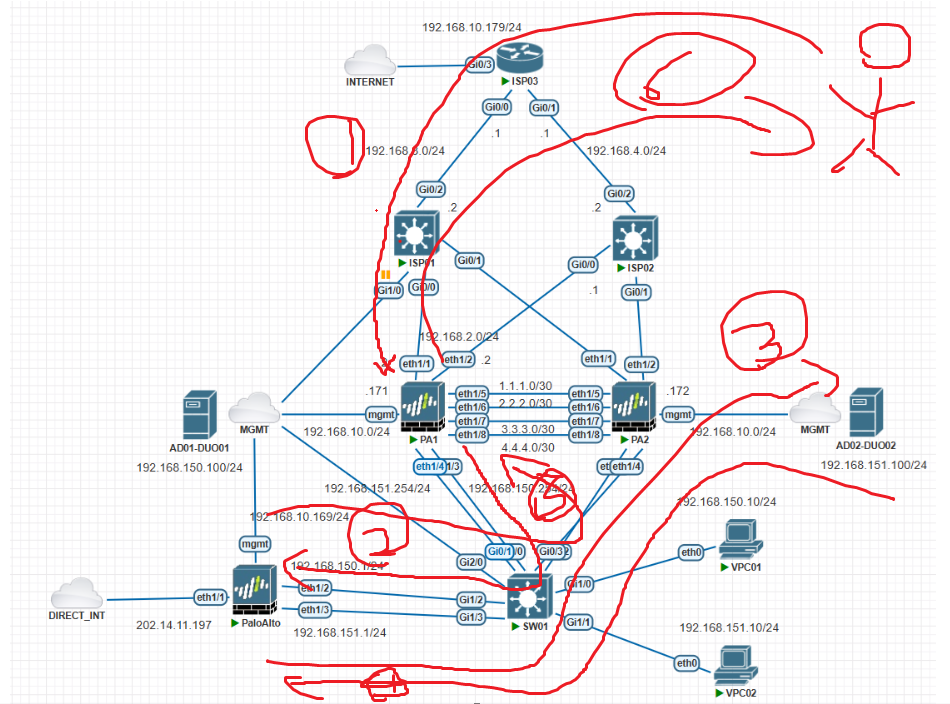

라우팅을 변경 하면 해결 됩니다.

1. PALOALTO에서 192.168.151.100/32를 E1/3를 통해서 Internet PA - E1/2 192.168.168.150으로 전달 합니다

2. INTNET PA입장에서는 192.168.151.1 <-> 192.168.151.100 같은 L2도메인이기때문에,

INTERNET PA E1/3 192.168.151.1를 통해서 192.168.151.100 통신 합니다

3. 192.168.151.100 - AD02 DUO02는 Default Gateway가 192.168.151.1이고 AD02/DUO02는 패킷을 INTERNET PA로 전달 합니다.

4. INTERNET PA는 E1/3를 받아서 192.168.1.2 E1/2 전달합니다.

5. GP PALOALTO는 E1/3 192.168.1.254로 AD2/DUO2패킷을 전달 받습니다.

이렇게 하면 이 문제가 해결 됩니다.

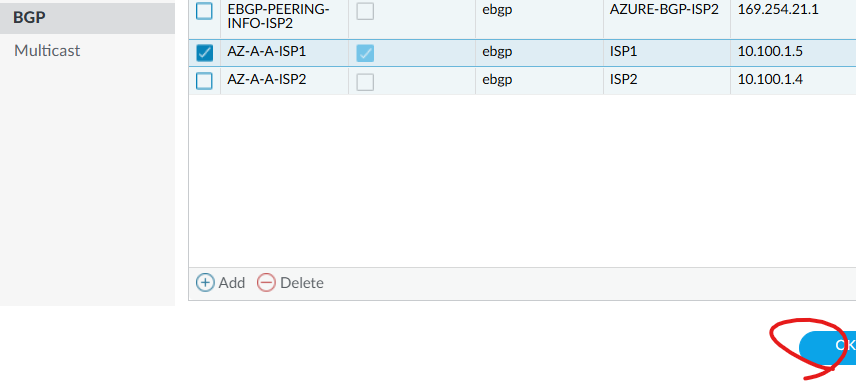

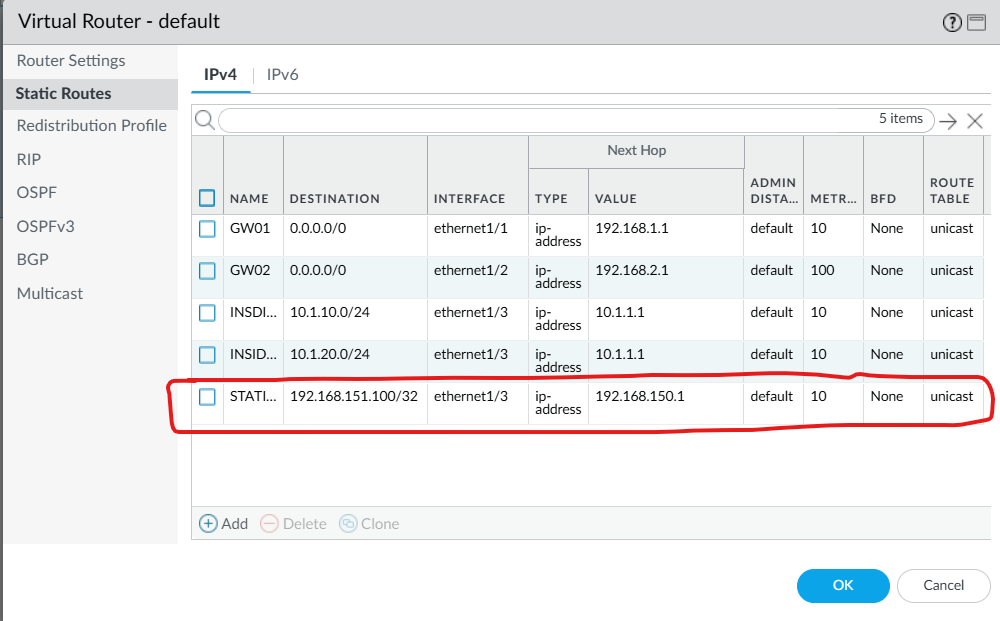

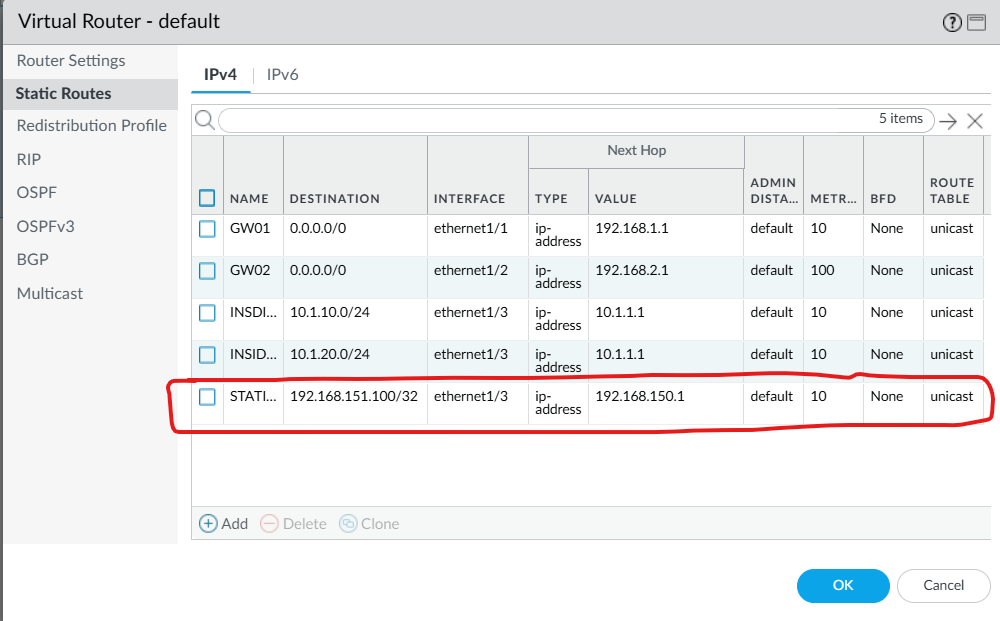

GP PA1에서 단순히 Static Routing를 아래처럼 설정하면 됩니다.

192.168.151.0/24 - E1/4 연결 되었지만 아래처럼 192.168.151.100/32로 E1/3강제로 라우팅을 변경 가능합니다.

그 이유는 Longest Match Rule에 의해서 가능 합니다

Aysmetric 구조가 아니고 PA AD/DUO source interface로 패킷이 나가서 라우팅만 잘 되고 다시 그 인터페이스로 패킷을 전달 받으면 제대로 동작하는 것을 확인 하였습니다.