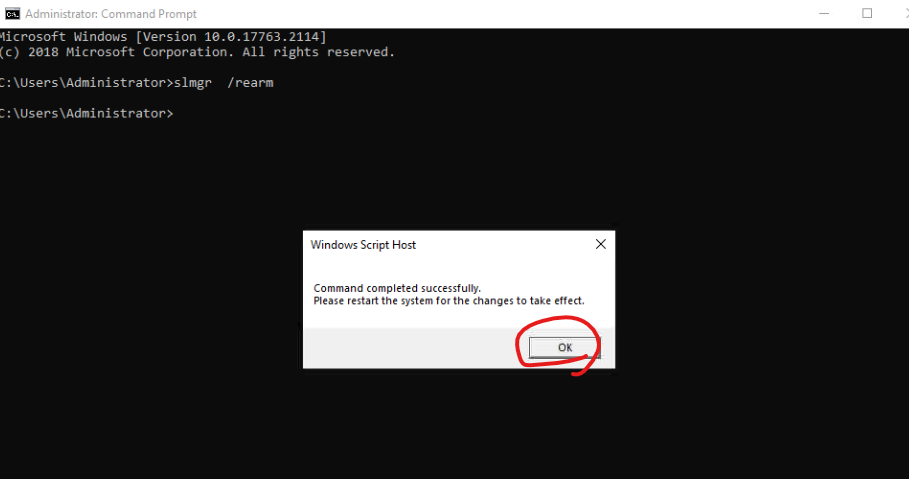

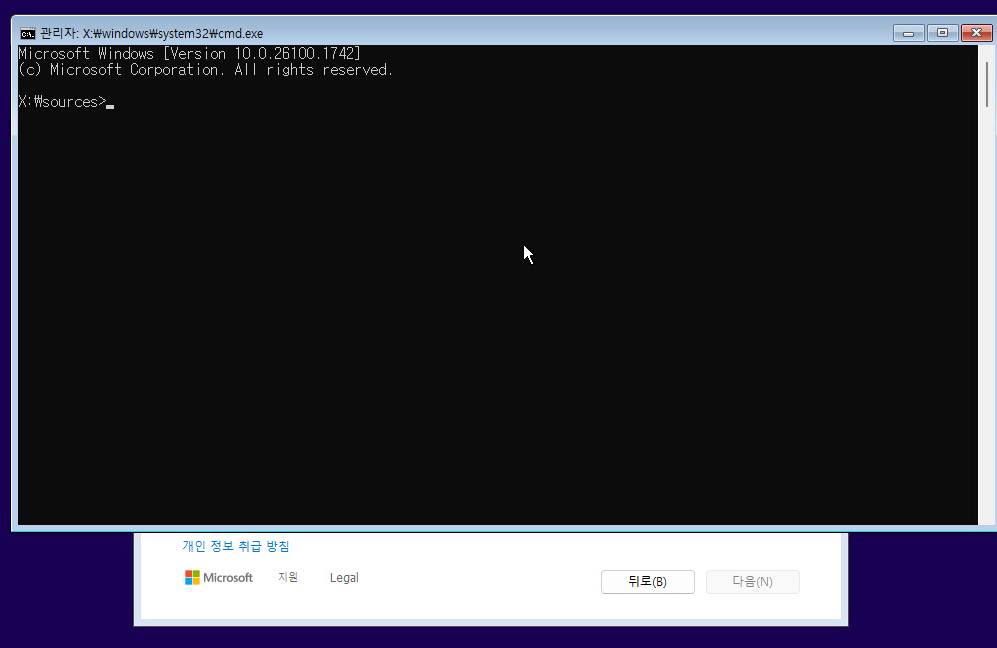

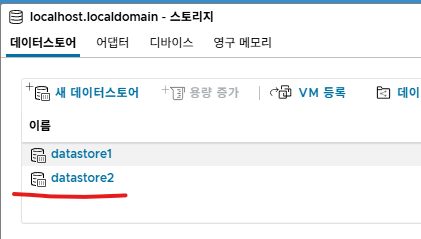

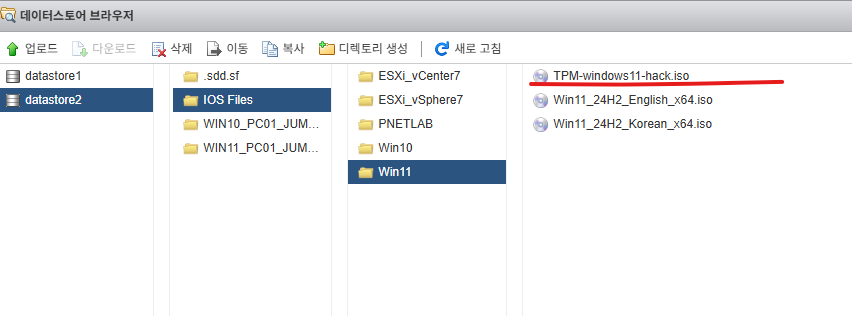

[root@localhost:~] esxcli software vib update -d "/vmfs/volumes/datastore2/VMware-ESXi-7.0U3s-24585291-depot.zip"

Installation Result

Message: The update completed successfully, but the system needs to be rebooted for the changes to be effective.

Reboot Required: true

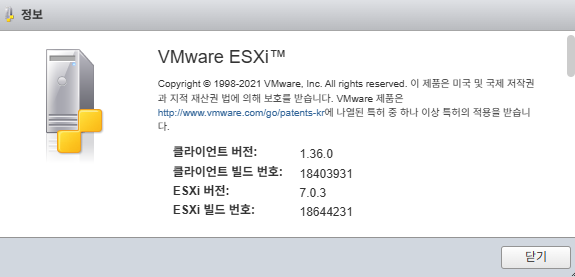

VIBs Installed: VMW_bootbank_atlantic_1.0.3.0-8vmw.703.0.20.19193900, VMW_bootbank_bnxtnet_216.0.50.0-44vmw.703.0.50.20036589, VMW_bootbank_bnxtroce_216.0.58.0-23vmw.703.0.50.20036589, VMW_bootbank_brcmfcoe_12.0.1500.2-3vmw.703.0.20.19193900, VMW_bootbank_elxiscsi_12.0.1200.0-9vmw.703.0.20.19193900, VMW_bootbank_elxnet_12.0.1250.0-5vmw.703.0.20.19193900, VMW_bootbank_i40en_1.11.1.32-1vmw.703.0.125.23794027, VMW_bootbank_iavmd_2.7.0.1157-3vmw.703.0.105.22348816, VMW_bootbank_icen_1.4.1.20-1vmw.703.0.50.20036589, VMW_bootbank_igbn_1.4.11.2-1vmw.703.0.20.19193900, VMW_bootbank_ionic-en_16.0.0-16vmw.703.0.20.19193900, VMW_bootbank_irdman_1.3.1.22-1vmw.703.0.50.20036589, VMW_bootbank_iser_1.1.0.1-1vmw.703.0.50.20036589, VMW_bootbank_ixgben_1.7.1.35-1vmw.703.0.20.19193900, VMW_bootbank_lpfc_14.0.169.26-5vmw.703.0.50.20036589, VMW_bootbank_lpnic_11.4.62.0-1vmw.703.0.20.19193900, VMW_bootbank_lsi-mr3_7.718.02.00-1vmw.703.0.20.19193900, VMW_bootbank_lsi-msgpt2_20.00.06.00-4vmw.703.0.20.19193900, VMW_bootbank_lsi-msgpt35_19.00.02.00-1vmw.703.0.20.19193900, VMW_bootbank_lsi-msgpt3_17.00.12.00-2vmw.703.0.105.22348816, VMW_bootbank_mtip32xx-native_3.9.8-1vmw.703.0.20.19193900, VMW_bootbank_ne1000_0.9.0-1vmw.703.0.50.20036589, VMW_bootbank_nenic_1.0.33.0-1vmw.703.0.20.19193900, VMW_bootbank_nfnic_4.0.0.70-1vmw.703.0.20.19193900, VMW_bootbank_nhpsa_70.0051.0.100-4vmw.703.0.20.19193900, VMW_bootbank_nmlx4-core_3.19.16.8-2vmw.703.0.20.19193900, VMW_bootbank_nmlx4-en_3.19.16.8-2vmw.703.0.20.19193900, VMW_bootbank_nmlx4-rdma_3.19.16.8-2vmw.703.0.20.19193900, VMW_bootbank_nmlx5-core_4.19.16.11-1vmw.703.0.20.19193900, VMW_bootbank_nmlx5-rdma_4.19.16.11-1vmw.703.0.20.19193900, VMW_bootbank_ntg3_4.1.9.0-5vmw.703.0.90.21686933, VMW_bootbank_nvme-pcie_1.2.3.16-3vmw.703.0.105.22348816, VMW_bootbank_nvmerdma_1.0.3.5-1vmw.703.0.20.19193900, VMW_bootbank_nvmetcp_1.0.0.3-1vmw.703.0.125.23794027, VMW_bootbank_nvmxnet3-ens_2.0.0.22-1vmw.703.0.20.19193900, VMW_bootbank_nvmxnet3_2.0.0.30-1vmw.703.0.20.19193900, VMW_bootbank_pvscsi_0.1-4vmw.703.0.20.19193900, VMW_bootbank_qcnic_1.0.15.0-14vmw.703.0.20.19193900, VMW_bootbank_qedentv_3.40.5.53-22vmw.703.0.20.19193900, VMW_bootbank_qedrntv_3.40.5.53-18vmw.703.0.20.19193900, VMW_bootbank_qfle3_1.0.67.0-22vmw.703.0.20.19193900, VMW_bootbank_qfle3f_1.0.51.0-22vmw.703.0.20.19193900, VMW_bootbank_qfle3i_1.0.15.0-15vmw.703.0.20.19193900, VMW_bootbank_qflge_1.1.0.11-1vmw.703.0.20.19193900, VMW_bootbank_rste_2.0.2.0088-7vmw.703.0.20.19193900, VMW_bootbank_sfvmk_2.4.0.2010-6vmw.703.0.20.19193900, VMW_bootbank_smartpqi_70.4149.0.5000-1vmw.703.0.20.19193900, VMW_bootbank_vmkata_0.1-1vmw.703.0.20.19193900, VMW_bootbank_vmkfcoe_1.0.0.2-1vmw.703.0.20.19193900, VMW_bootbank_vmkusb_0.1-8vmw.703.0.85.21424296, VMW_bootbank_vmw-ahci_2.0.11-3vmw.703.0.125.23794027, VMware_bootbank_bmcal_7.0.3-0.135.24585291, VMware_bootbank_cpu-microcode_7.0.3-0.135.24585291, VMware_bootbank_crx_7.0.3-0.135.24585291, VMware_bootbank_elx-esx-libelxima.so_12.0.1200.0-4vmw.703.0.20.19193900, VMware_bootbank_esx-base_7.0.3-0.135.24585291, VMware_bootbank_esx-dvfilter-generic-fastpath_7.0.3-0.135.24585291, VMware_bootbank_esx-ui_2.13.2-22721163, VMware_bootbank_esx-update_7.0.3-0.135.24585291, VMware_bootbank_esx-xserver_7.0.3-0.135.24585291, VMware_bootbank_esxio-combiner_7.0.3-0.135.24585291, VMware_bootbank_gc_7.0.3-0.135.24585291, VMware_bootbank_loadesx_7.0.3-0.135.24585291, VMware_bootbank_lsuv2-hpv2-hpsa-plugin_1.0.0-3vmw.703.0.20.19193900, VMware_bootbank_lsuv2-intelv2-nvme-vmd-plugin_2.7.2173-1vmw.703.0.20.19193900, VMware_bootbank_lsuv2-lsiv2-drivers-plugin_1.0.0-12vmw.703.0.50.20036589, VMware_bootbank_lsuv2-nvme-pcie-plugin_1.0.0-1vmw.703.0.20.19193900, VMware_bootbank_lsuv2-oem-dell-plugin_1.0.0-1vmw.703.0.20.19193900, VMware_bootbank_lsuv2-oem-hp-plugin_1.0.0-1vmw.703.0.20.19193900, VMware_bootbank_lsuv2-oem-lenovo-plugin_1.0.0-1vmw.703.0.20.19193900, VMware_bootbank_lsuv2-smartpqiv2-plugin_1.0.0-9vmw.703.0.105.22348816, VMware_bootbank_native-misc-drivers_7.0.3-0.135.24585291, VMware_bootbank_qlnativefc_4.1.14.0-26vmw.703.0.20.19193900, VMware_bootbank_trx_7.0.3-0.135.24585291, VMware_bootbank_vdfs_7.0.3-0.135.24585291, VMware_bootbank_vmware-esx-esxcli-nvme-plugin_1.2.0.44-1vmw.703.0.20.19193900, VMware_bootbank_vsan_7.0.3-0.135.24585291, VMware_bootbank_vsanhealth_7.0.3-0.135.24585291, VMware_locker_tools-light_12.3.5.22544099-23794019

VIBs Removed: VMW_bootbank_atlantic_1.0.3.0-8vmw.703.0.0.18644231, VMW_bootbank_bnxtnet_216.0.50.0-41vmw.703.0.0.18644231, VMW_bootbank_bnxtroce_216.0.58.0-23vmw.703.0.0.18644231, VMW_bootbank_brcmfcoe_12.0.1500.2-3vmw.703.0.0.18644231, VMW_bootbank_elxiscsi_12.0.1200.0-9vmw.703.0.0.18644231, VMW_bootbank_elxnet_12.0.1250.0-5vmw.703.0.0.18644231, VMW_bootbank_i40en_1.11.1.31-1vmw.703.0.0.18644231, VMW_bootbank_iavmd_2.7.0.1157-2vmw.703.0.0.18644231, VMW_bootbank_icen_1.4.1.7-1vmw.703.0.0.18644231, VMW_bootbank_igbn_1.4.11.2-1vmw.703.0.0.18644231, VMW_bootbank_ionic-en_16.0.0-16vmw.703.0.0.18644231, VMW_bootbank_irdman_1.3.1.20-1vmw.703.0.0.18644231, VMW_bootbank_iser_1.1.0.1-1vmw.703.0.0.18644231, VMW_bootbank_ixgben_1.7.1.35-1vmw.703.0.0.18644231, VMW_bootbank_lpfc_14.0.169.23-5vmw.703.0.0.18644231, VMW_bootbank_lpnic_11.4.62.0-1vmw.703.0.0.18644231, VMW_bootbank_lsi-mr3_7.718.02.00-1vmw.703.0.0.18644231, VMW_bootbank_lsi-msgpt2_20.00.06.00-4vmw.703.0.0.18644231, VMW_bootbank_lsi-msgpt35_19.00.02.00-1vmw.703.0.0.18644231, VMW_bootbank_lsi-msgpt3_17.00.12.00-1vmw.703.0.0.18644231, VMW_bootbank_mtip32xx-native_3.9.8-1vmw.703.0.0.18644231, VMW_bootbank_ne1000_0.8.4-11vmw.703.0.0.18644231, VMW_bootbank_nenic_1.0.33.0-1vmw.703.0.0.18644231, VMW_bootbank_nfnic_4.0.0.70-1vmw.703.0.0.18644231, VMW_bootbank_nhpsa_70.0051.0.100-4vmw.703.0.0.18644231, VMW_bootbank_nmlx4-core_3.19.16.8-2vmw.703.0.0.18644231, VMW_bootbank_nmlx4-en_3.19.16.8-2vmw.703.0.0.18644231, VMW_bootbank_nmlx4-rdma_3.19.16.8-2vmw.703.0.0.18644231, VMW_bootbank_nmlx5-core_4.19.16.11-1vmw.703.0.0.18644231, VMW_bootbank_nmlx5-rdma_4.19.16.11-1vmw.703.0.0.18644231, VMW_bootbank_ntg3_4.1.7.0-0vmw.703.0.0.18644231, VMW_bootbank_nvme-pcie_1.2.3.16-1vmw.703.0.0.18644231, VMW_bootbank_nvmerdma_1.0.3.5-1vmw.703.0.0.18644231, VMW_bootbank_nvmetcp_1.0.0.0-1vmw.703.0.0.18644231, VMW_bootbank_nvmxnet3-ens_2.0.0.22-1vmw.703.0.0.18644231, VMW_bootbank_nvmxnet3_2.0.0.30-1vmw.703.0.0.18644231, VMW_bootbank_pvscsi_0.1-4vmw.703.0.0.18644231, VMW_bootbank_qcnic_1.0.15.0-14vmw.703.0.0.18644231, VMW_bootbank_qedentv_3.40.5.53-22vmw.703.0.0.18644231, VMW_bootbank_qedrntv_3.40.5.53-18vmw.703.0.0.18644231, VMW_bootbank_qfle3_1.0.67.0-22vmw.703.0.0.18644231, VMW_bootbank_qfle3f_1.0.51.0-22vmw.703.0.0.18644231, VMW_bootbank_qfle3i_1.0.15.0-15vmw.703.0.0.18644231, VMW_bootbank_qflge_1.1.0.11-1vmw.703.0.0.18644231, VMW_bootbank_rste_2.0.2.0088-7vmw.703.0.0.18644231, VMW_bootbank_sfvmk_2.4.0.2010-6vmw.703.0.0.18644231, VMW_bootbank_smartpqi_70.4149.0.5000-1vmw.703.0.0.18644231, VMW_bootbank_vmkata_0.1-1vmw.703.0.0.18644231, VMW_bootbank_vmkfcoe_1.0.0.2-1vmw.703.0.0.18644231, VMW_bootbank_vmkusb_0.1-6vmw.703.0.0.18644231, VMW_bootbank_vmw-ahci_2.0.11-1vmw.703.0.0.18644231, VMware_bootbank_bmcal_7.0.3-0.0.18644231, VMware_bootbank_cpu-microcode_7.0.3-0.0.18644231, VMware_bootbank_crx_7.0.3-0.0.18644231, VMware_bootbank_elx-esx-libelxima.so_12.0.1200.0-4vmw.703.0.0.18644231, VMware_bootbank_esx-base_7.0.3-0.0.18644231, VMware_bootbank_esx-dvfilter-generic-fastpath_7.0.3-0.0.18644231, VMware_bootbank_esx-ui_1.36.0-18403931, VMware_bootbank_esx-update_7.0.3-0.0.18644231, VMware_bootbank_esx-xserver_7.0.3-0.0.18644231, VMware_bootbank_esxio-combiner_7.0.3-0.0.18644231, VMware_bootbank_gc_7.0.3-0.0.18644231, VMware_bootbank_loadesx_7.0.3-0.0.18644231, VMware_bootbank_lsuv2-hpv2-hpsa-plugin_1.0.0-3vmw.703.0.0.18644231, VMware_bootbank_lsuv2-intelv2-nvme-vmd-plugin_2.7.2173-1vmw.703.0.0.18644231, VMware_bootbank_lsuv2-lsiv2-drivers-plugin_1.0.0-9vmw.703.0.0.18644231, VMware_bootbank_lsuv2-nvme-pcie-plugin_1.0.0-1vmw.703.0.0.18644231, VMware_bootbank_lsuv2-oem-dell-plugin_1.0.0-1vmw.703.0.0.18644231, VMware_bootbank_lsuv2-oem-hp-plugin_1.0.0-1vmw.703.0.0.18644231, VMware_bootbank_lsuv2-oem-lenovo-plugin_1.0.0-1vmw.703.0.0.18644231, VMware_bootbank_lsuv2-smartpqiv2-plugin_1.0.0-8vmw.703.0.0.18644231, VMware_bootbank_native-misc-drivers_7.0.3-0.0.18644231, VMware_bootbank_qlnativefc_4.1.14.0-26vmw.703.0.0.18644231, VMware_bootbank_trx_7.0.3-0.0.18644231, VMware_bootbank_vdfs_7.0.3-0.0.18644231, VMware_bootbank_vmware-esx-esxcli-nvme-plugin_1.2.0.44-1vmw.703.0.0.18644231, VMware_bootbank_vsan_7.0.3-0.0.18644231, VMware_bootbank_vsanhealth_7.0.3-0.0.18644231, VMware_locker_tools-light_11.3.0.18090558-18644231

VIBs Skipped:

[root@localhost:~] |